Obtenez des rapports APT sur lesquels vous pouvez agir - rapidement et avec précision.

Mettre nos meilleures recherches à votre portée

Notre équipe de recherche est bien connue dans le milieu de la sécurité numérique, grâce à notre blog primé We Live Security. Leurs grandes recherches et leurs résumés d'activités APT sont disponibles, avec des informations beaucoup plus détaillées à votre disposition.

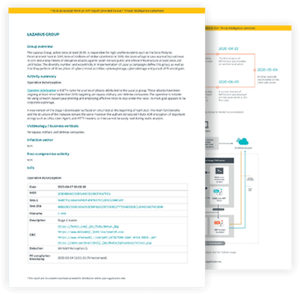

Un contenu concret et pertinent

Les rapports fournissent une grande quantité de contexte sur ce qui se passe et pourquoi. Grâce à cela, les organisations peuvent se préparer à l'avance à ce qui pourrait arriver. Il ne s'agit pas seulement des rapports eux-mêmes - ils sont traités par nos experts qui les mettent dans un format lisible par l'Homme.

Prenez rapidement des décisions cruciales

Ce contenu aide les organisations à prendre des décisions cruciales et leur procure un avantage stratégique dans la lutte contre la criminalité numérique. Il apporte une compréhension de ce qui se passe du "mauvais côté d'Internet" et fournit un contexte crucial, de sorte que votre organisation puisse se préparer rapidement en interne.

Accès à ESET Analyst

Chaque client qui commande le package APT Reports PREMIUM aura également accès à un analyste d'ESET pour un maximum de quatre heures par mois. Cela permet de discuter des sujets plus en détail et d'aider à résoudre tout problème en suspens.

Analyse approfondie

Le forfait comprend des rapports d'analyse technique approfondie décrivant les campagnes récentes, les nouveaux jeux d'outils et les sujets connexes, ainsi que des rapports de synthèse des activités. Un aperçu mensuel combine les informations de tous les rapports d'analyse technique et de synthèse d'activité publiés le mois précédent sous une forme plus courte et plus digeste.