Компанія ESET — лідер у галузі проактивного виявлення — виявила новий факт про вимагача WannaCry (також відомого як WannaCryptor): дана шкідлива програма була не першою загрозою, яка використала експлойти EternalBlue та DoublePulsar. Цей механізм уже був застосований кіберзлочинцями ще в кінці квітня. Тоді зловмисники замість шифратора на комп’ютер жертви завантажували шкідливу програму, яка використовувала потужності інфікованого комп'ютера для генерації криптовалюти Monero.

Загроза, яку продукти ESET виявляють як Win32/CoinMiner.AFR та Win32/CoinMiner.AFU, почала поширюватися відразу через кілька днів після того, як експлойт у результаті витоку даних Агенства національної безпеки з’явився в мережі Інтернет. Оновлення для продуктів ESET, що дозволяє блокувати дану уразливість, було встановлено 25 квітня, тобто фактично за 3 дні до перших спроб атак шкідливої програми для генерації криптовалюти Monero.

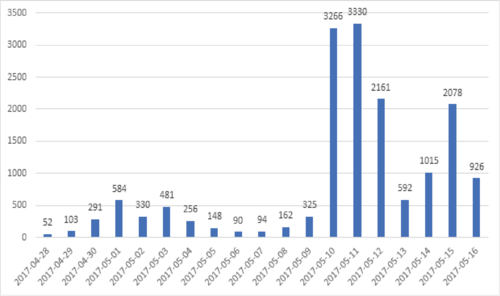

Пік зростання загрози припав на 10 травня, коли кількість шкідливих виявлень збільшилася з сотні до декількох тисяч за добу. Спеціалісти ESET зафіксували спроби атак у 118 країнах, серед яких лідерами за кількістю стали Росія, Україна і Тайвань.

Виявлення EternalBlue+CoinMiner.AFR/.AFU

Шкідливе програмне забезпечення для генерації криптовалюти настільки інтенсивно споживало системні ресурси, що в деяких випадках інфіковані машини не працювали.

Крім цього, атаки CoinMiner блокували 445 порт, який використовує експлойт EternalBlue для проникнення в систему. Таким чином загроза перешкоджала використанню цього ж вектора інфікування іншою програмою, зокрема WannaCry. Якби зловмисники не допустили цю необережність, кількість жертв WannaCry могла б бути значно більшою.

За даними телеметрії ESET, із 12 травня понад 14 000 користувачів, у яких був увімкнений сервіс завчасного реагування ESET LiveGrid®, повідомили про 66 000 спроб інфікування власних пристроїв загрозою WannaCry.

Атаки в основному були спрямовані на комп'ютери користувачів із Росії – понад 30 000 атак, а також України та Тайваню, де в обох випадках кількість атак становила близько 8 000.

У той час інші зловмисники вирішили скористатися панікою, спричиненою поширенням загрози WannaCry. Зокрема спеціалісти ESET зафіксували значне збільшення кількості шкідливих листів, надісланих операторами загрози Nemucod, яка поширює інший вимагач – Filecoder.FV.

Зростання кількості виявлень JS/Danger.ScriptAttachment (оператори Nemucod) після поширення WannaCry

Крім того, на хвилі популярності програми з'явилися загрози, які використовують графічний інтерфейс і макет WannaCry, однак не мають можливостей шифрування.

Нагадуємо, що у зв’язку з небезпекою подальшого поширення загроз спеціалісти ESET наполегливо рекомендують користувачам дотримуватися наступних запобіжних заходів:

- Оскільки EternalBlue використовує уразливість у Windows, яка була вже виправлена Microsoft, то спершу варто перевірити застосування відповідного оновлення для операційної системи на пристроях.

- Слід використовувати надійне антивірусне рішення з багаторівневим захистом. Також необхідно проконтролювати застосування оптимальних налаштувань антивірусного захисту, зокрема у продуктах ESET має бути увімкнене виявлення потенційно небезпечного програмного забезпечення, а також хмарний репутаційний сервіс ESET Live Grid.

- Не слід відкривати вкладення, надіслані в листах від невідомих відправників, а також будь-які підозрілі вкладення від знайомих адресантів.

- Необхідно налаштувати систему резервного копіювання важливої інформації, яка у разі інфікування допоможе відновити всі дані. Не рекомендується залишати зовнішній носій для резервного копіювання підключеним до комп'ютера, оскільки це може призвести до втрати копій під час інфікування загрозою.

Варто відзначити, що продукти ESET виявляють та блокують загрозу WannaCryptor.D та її версії. Для цього рішення використовують кілька технологій. Зокрема захист уразливостей мережевого протоколу блокує експлойти (відомі як EternalBlue), що використовуються для поширення WannaCryptor.D на мережевому рівні. Родові виявлення дозволяють виявити нові варіанти відомих сімейств шкідливих програм або навіть раніше невидимі або невідомі загрози, які містять певні елементи, що вказують на шкідливу поведінку. Таким чином дана технологія виявляє і блокує файли WannaCryptor.D. В свою чергу, Розширений сканер пам’яті блокує активність шкідливої програми на рівні пам’яті.