Компанія ESET — лідер у галузі проактивного виявлення — повідомляє про появу небезпечного сімейства програм-вимагачів Crysis. Загроза зашифровує файли на постійних, змінних та мережевих дисках та вимагає плату за доступ до даних. Більше того, завдяки використанню складних алгоритмів та схем шифрування шкідлива програма захищена від швидкого знешкодження.

Минуло два тижні з того часу, як творці шкідливої програми TeslaCrypt згорнули діяльність та надали дані для створення дешифратора TeslaCrypt, який дозволяє жертвам вимагачів повернути файли. За цей період більше 32 тисяч користувачів всього світу скористалися наданою можливістю та завантажили інструмент.

Але навіть після завершення активності TeslaCrypt шкідливі програми даного сімейства не втратили своєї популярності серед кіберзлочинців. Зокрема стрімко розширюється географія виявлення завантажувачів JS/TrojanDownloader.Nemucod та JS/Danger.ScriptAttachment, за допомогою яких запускається декілька варіантів Locky.

Іншою поширеною загрозою, яка, відповідно до статистики ESET LiveGrid®, продемонструвала значно більший рівень виявлення порівняно з Locky, є вимагач Win32/Filecoder.Crysis.

Під час дослідження програми спеціалісти ESET виявили різні шляхи поширення шкідливого програмного забезпечення. У більшості випадків файли вимагача Crysis розповсюджуються у вигляді вкладень електронних спам-листів. Завдяки використанню подвійних розширень файлів, вкладення не розпізнається як виконуваний файл.

Крім цього, творці загрози часто маскують шкідливі файли під безпечні інсталятори різних легітимних додатків, які зловмисники поширюють в мережі Інтернет.

Після запуску на пристрої жертви програма-вимагач шифрує всі типи файлів (без розширення включно), залишивши незмінними тільки операційну систему та власні файли. Потім шкідлива програма збирає та надсилає ім'я комп'ютера, а також зашифровані за допомогою певних форматів файли на віддалений сервер зловмисника. У деяких версіях ОС Windows Crysis також намагається запустити систему з правами адміністратора, таким чином, розширивши список зашифрованих файлів.

Для більшої стійкості вимагач Crysis також змінює записи реєстру для завантаження під час кожного запуску системи.

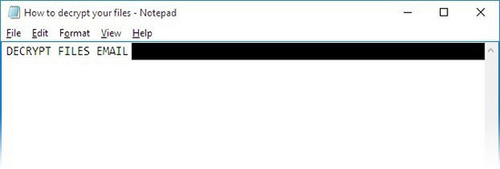

Після завершення шкідливих дій на робочому столі з’являється текстовий файл з назвою «How to decrypt your files.txt» («Як розшифрувати Ваші файли.txt»). В деяких випадках повідомлення з вимогою викупу відображається в якості шпалер робочого столу.

Спочатку жертва має у своєму розпорядження лише дві адреси електронної пошти вимагачів. Після відправки листа користувач отримує подальші інструкції, серед яких вказана сума викупу, яка коливається від 400 до 900 євро. Також у повідомленні жертва отримує вказівку купити криптографічну валюту Bitcoin та відправити визначену суму зловмисникам.

Однак жертви, пристрої яких інфіковані попередніми версіями Win32/Filecoder.Crysis, мають шанс отримати свої файли назад без сплати викупу. Дані, зашифровані за допомогою попередніх версій, можуть бути відновлені технічною підтримкою ESET.

Крім цього, для запобігання інфікуванню програмами-вимагачами спеціалісти ESET рекомендують дотримуватися правил безпеки, а також використовувати комплексні рішення, які забезпечують надійний багаторівневий захист навіть від найвитонченіших видів загроз.