Компанія ESET — лідер в галузі розробки антивірусного програмного забезпечення — повідомляє про спалах нової загрози Win32/Georbot. Основними видами шкідливої діяльності даного трояна є крадіжка документів MS Word і цифрових сертифікатів, створення аудіо-та відеозаписів за допомогою мікрофону та веб-камери, а також перегляд інформації у локальній мережі. Крім цього, Win32/Georbot здійснює пошук на інфікованому комп'ютері файлів конфігурації RDP (Remote Desktop Connection) для їх подальшої крадіжки та отримання несанкціонованого доступу до віддалених хостів. Але головною особливістю даної шкідливої програми є використання сайту уряду Грузії для оновлень. Більше того, існує припущення, що саме комп'ютери жителів Грузії є основною метою даного ботнету.

За словами спеціалістів ESET, загроза Win32/Georbot має механізм оновлень, який дозволяє їй залишатися непоміченою для виявлення антивірусними програмами. Ботнет також має резервний механізм отримання команд на випадок недоступності основного центру управління — це підключення до спеціальної веб-сторінки, розміщеної на одному сервері з офіційним сайтом грузинського уряду.

«Цей факт зовсім не означає, що уряд Грузії займається управлінням цієї шкідливої програми. Досить часто організації не знають про несанкціоноване використання їх серверів, — говорить П'єр-Марк Бюро, керівник програми глобального моніторингу шкідливої активності ESET. — Однак варто зазначити, що Міністерство юстиції Грузії та CERT (Команда швидкого реагування на комп'ютерні інциденти) були повністю обізнані про ситуацію. Розслідування цього інциденту все ще триває, і з нашого боку ми не припиняємо моніторинг».

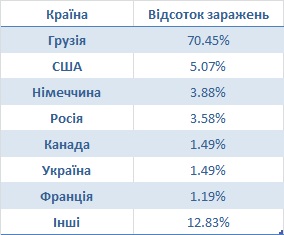

За даними вірусної лабораторії ESET, найбільшу кількість заражень було виявлено в Грузії (70,45 %). Також постраждали, але з більш низькими показниками жителі таких країн як США (5,07 %), Німеччина (3,88 %), Росія (3,58 %), Україна (1,49 %), Канада (1,49 % ) та Франція (1,19 %).

Аналітикам компанії ESET також вдалося отримати доступ до центру управління ботнетом, що містить інформацію про кількість заражених комп'ютерів, їх місцезнаходження та передані команди. Серед отриманої інформації найбільший інтерес представляють ключові слова, які використовувалися зловмисниками для пошуку документів. У списку були вказані такі слова англійською мовою як міністерство, служба, таємно, агент, США, Росія, ФБР, ЦРУ, зброя, ФСБ, КДБ, телефон, номер та багато інших.

Спеціалістами ESET також було встановлено, що такі можливості ботнету, як запис відео за допомогою веб-камери, отримання скріншотів робочого столу, проведення DDoS-атак були застосовані не один раз. Той факт, що ботнет використовував грузинський сайт для отримання команд і оновлень, а можливо і для поширення шкідливого ПО, говорить про те, що головною метою зловмисників були громадяни Грузії. Проте рівень складності цієї загрози є низьким. Вірусні спеціалісти ESET вважають, що якби ця атака фінансувалася державою, то вона була б реалізована більш професійно та непомітно. Існує припущення, що шкідлива програма Win32/Georbot була створена групою кіберзлочинців, основна мета яких — добування секретної інформації для подальшого перепродажу.

«Діяльність кіберзлочинців стає все більш професійною та цілеспрямованою. Найбільш яскравими прикладами шкідливих програм, що використовуються для здійснення подібних атак, залишаються Win32/Stuxnet і Win32/Duqu. У той же час, незважаючи на те, що Win32/Georbot менш технологічна, ця загроза все одно має унікальні нові характеристики. У випадку з Win32/Georbot мета зловмисників, швидше за все, полягає в отриманні доступу до системи та збереженої в ній інформації. Це підтверджується, наприклад, пошуком конфігураційних файлів RDP для віддаленого доступу до машини, — робить висновок Ріхард Цвіненберг, головний експерт з досліджень і розробок компанії ESET.