Компания ESET - лидер в области проактивного обнаружения - выявила новый факт о вымогателе WannaCry (также известного как WannaCryptor): данная вредоносная программа была не первой угрозой, которая использовала эксплойты EternalBlue и DoublePulsar. Этот механизм уже был применен киберпреступниками еще в конце апреля. Тогда злоумышленники вместо шифратора на компьютер жертвы загружали вредоносную программу, которая использовала мощности инфицированного компьютера для генерации криптовалюты Monero.

Угроза, которую продукты ESET обнаруживают как Win32/CoinMiner.AFR и Win32/CoinMiner.AFU, начала распространяться сразу через несколько дней после того, как эксплойт в результате утечки данных Агентства национальной безопасности появился в сети Интернет. Обновление для продуктов ESET, которое позволяет блокировать данную уязвимость, было установлено 25 апреля, то есть фактически за 3 дня до первых попыток атак вредоносной программы для генерации криптовалюты Monero.

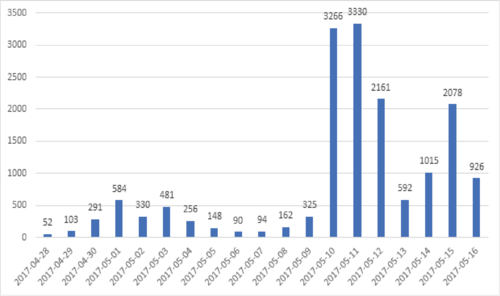

Пик роста угрозы наблюдался 10 мая, когда количество вредоносных обнаружений увеличилась с сотни до нескольких тысяч в сутки. Специалисты ESET зафиксировали попытки атак в 118 странах, среди которых лидерами по количеству стали Россия, Украина и Тайвань.

Обнаружения EternalBlue+CoinMiner.AFR/.AFU

Вредоносное программное обеспечение для генерации криптовалюты настолько интенсивно потребляло системные ресурсы, что в некоторых случаях инфицированные машины не работали.

Кроме этого, атаки CoinMiner блокировали 445 порт, который использует эксплойт EternalBlue для проникновения в систему. Таким образом, угроза препятствовала использованию этого же вектора заражения другой программой, в частности WannaCry. Если бы злоумышленники не допустили эту неосторожность, количество жертв WannaCry могла бы быть значительно больше.

По данным телеметрии ESET, из 12 мая более 14 000 пользователей, у которых включен сервис заблаговременного реагирования ESET LiveGrid®, сообщили о 66 000 попыток заражения своих устройств угрозой WannaCry.

Атаки в основном были направлены на компьютеры пользователей из России — более 30 000 атак, а также Украины и Тайвани, где в обоих случаях количество атак составляло около 8 000.

В то время другие злоумышленники решили воспользоваться паникой, вызванной распространением угрозы WannaCry. В частности, специалисты ESET зафиксировали значительное увеличение количества вредоносных писем, присланных операторами угрозы Nemucod, которая распространяет другой вымогатель — Filecoder.FV.

Увеличение количества обнаружений JS/Danger.ScriptAttachment (операторы Nemucod) после распространения WannaCry

Кроме того, на волне популярности программы появились угрозы, которые используют графический интерфейс и макет WannaCry, однако не имеют возможности шифрования.

Напоминаем, что в связи с опасностью дальнейшего распространения угроз специалисты ESET настоятельно рекомендуют пользователям соблюдать следующие меры предосторожности:

- Поскольку EternalBlue использует уязвимость в Windows, которая была уже исправлена Microsoft, то сначала следует проверить применение соответствующего обновления для операционной системы на устройствах.

- Используйте надежное антивирусное решение с многоуровневой защитой. Также необходимо проконтролировать применение оптимальных настроек антивирусной защиты, в том числе в продуктах ESET должно быть включено выявления потенциально опасного программного обеспечения, а также облачный репутационный сервис ESET Live Grid.

- Не следует открывать вложения, присланные в письмах от неизвестных отправителей, а также любые подозрительные вложения от знакомых адресантов.

- Необходимо настроить систему резервного копирования важной информации, которая в случае заражения поможет восстановить все данные. Не рекомендуется оставлять внешний носитель для резервного копирования подключенным к компьютеру, поскольку это может привести к потере копий во время заражения угрозой.

Стоит отметить, что продукты ESET обнаруживают и блокируют угрозу WannaCryptor.D и ее версии. Для этого решения используют несколько технологий. В частности, защита уязвимостей сетевого протокола блокирует эксплойты (известные как EternalBlue), что используются для распространения WannaCryptor.D на сетевом уровне. Родовые обнаружения позволяют выявить новые варианты известных семейств вредоносных программ или даже раньше невидимые или неизвестные угрозы, которые содержат определенные элементы, указывающие на вредоносное поведение. Фактически данная технология обнаруживает и блокирует файлы WannaCryptor.D. Таким образом, Расширенный сканер памяти блокирует активность вредоносной программы на уровне памяти.