Компания ESET — лидер в области проактивного обнаружения — сообщает о появлении опасного семейства программ-вымогателей Crysis. Угроза зашифровывает файлы на постоянных, переменных и сетевых дисках и требует плату за доступ к данным. Более того, благодаря использованию сложных алгоритмов и схем шифрования вредоносная программа защищена от быстрого обезвреживания.

Прошло две недели с тех пор, как создатели вредоносной программы TeslaCrypt свернули деятельность и предоставили данные для создания дешифратора TeslaCrypt, который позволяет жертвам вымогателей вернуть файлы. За этот период более 32 тысяч пользователей по всему миру воспользовались предоставленной возможностью и загрузили инструмент.

Но даже после завершения активности TeslaCrypt вредоносные программы данного семейства не потеряли своей популярности среди киберпреступников. В частности, стремительно расширяется география обнаружения загрузчиков JS/TrojanDownloader.Nemucod и JS/Danger.ScriptAttachment, с помощью которых запускается несколько вариантов Locky.

Другой распространенной угрозой, которая, согласно статистике ESET LiveGrid®, продемонстрировала значительно более высокий уровень обнаружения по сравнению с Locky, является вымогатель Win32/Filecoder.Crysis.

В ходе исследования программы специалисты ESET обнаружили различные пути распространения вредоносного программного обеспечения. В большинстве случаев файлы вымогателя Crysis распространяются в виде вложений электронных спам-писем. Благодаря использованию двойных расширений файлов, вложения не распознаются как исполняемый файл.

Кроме этого, создатели угрозы часто маскируют вредоносные файлы под безопасные инсталляторы разных легитимных приложений, которые злоумышленники распространяют в сети Интернет.

После запуска на устройстве жертвы программа-вымогатель шифрует все типы файлов (без расширения включительно), оставив неизменными только операционную систему и собственные файлы. Затем вредоносная программа собирает и отправляет имя компьютера, а также зашифрованные с помощью определенных форматов файлов на удаленный сервер злоумышленника. В некоторых версиях ОС Windows Crysis также пытается запустить систему с правами администратора, таким образом расширив список зашифрованных файлов.

Для большей устойчивости вымогатель Crysis также изменяет записи реестра для загрузки при каждом запуске системы.

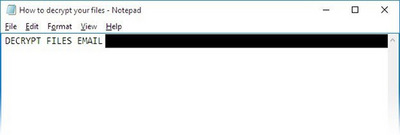

После завершения вредоносных действий на рабочем столе появляется текстовый файл с названием «How to decrypt your files.txt» («Как расшифровать Ваши файлы.txt»). В некоторых случаях сообщение с требованием выкупа устанавливается в качестве обоев рабочего стола.

Сначала жертва имеет в своем распоряжении только два адреса электронной почты вымогателей. После отправки письма пользователь получает дальнейшие инструкции, среди которых указана сумма выкупа, которая колеблется от 400 до 900 евро. Также в сообщении жертва получает указание купить криптографическую валюту Bitcoin и отправить определенную сумму злоумышленникам.

Однако жертвы, устройства которых инфицированы предыдущими версиями Win32/Filecoder.Crysis, имеют шанс получить свои файлы обратно без уплаты выкупа. Данные, зашифрованные с помощью предыдущих версий, могут быть восстановлены технической поддержкой ESET.

Кроме этого, для предотвращения инфицирования программами-вымогателями специалисты ESET рекомендуют соблюдать правила безопасности, а также использовать комплексные решения, которые обеспечивают надежную многоуровневую защиту даже от самых изощренных видов угроз.