Компания ESET — лидер в области информационной безопасности — сообщает об обнаружении APT-группы, которая использует вредоносное программное обеспечение Evilnum для отслеживания своих целей и получения финансовой информации компаний и их клиентов. По данным ESET, киберпреступники атакуют финансовые технологические компании, такие как платформы и инструменты для онлайн-торговли. В основном целями злоумышленников становились компании в странах ЕС и Великобритании, а в некоторых случаях организации в Австралии и Канаде.

«Хотя это вредоносное ПО было обнаружено в реальной среде по меньшей мере в 2018 году, информация о группе киберпреступников и их методах работы была мало известна. Инструменты и инфраструктура злоумышленников постоянно развивались и теперь состоят из набора самостоятельно разработанных вредоносных программ в сочетании с инструментами сервиса вредоносных программ Golden Chickens, чьими услугами пользуются такие известные группы злоумышленников как FIN6 и Cobalt Group», — комментирует Матиас Поролли, исследователь компании ESET.

Вредоносная программа Evilnum может похищать конфиденциальную информацию, например, данные кредитной карты клиента и документы для удостоверения личности, электронные таблицы и списки клиентов, информацию об инвестициях и торговых операциях, лицензии на программное обеспечение и учетные данные для продажи программного обеспечения/платформ, пароль и логин электронной почты и другую информацию. Кроме этого, злоумышленники также получают доступ к информации, связанной с ИТ, например, конфигурации VPN.

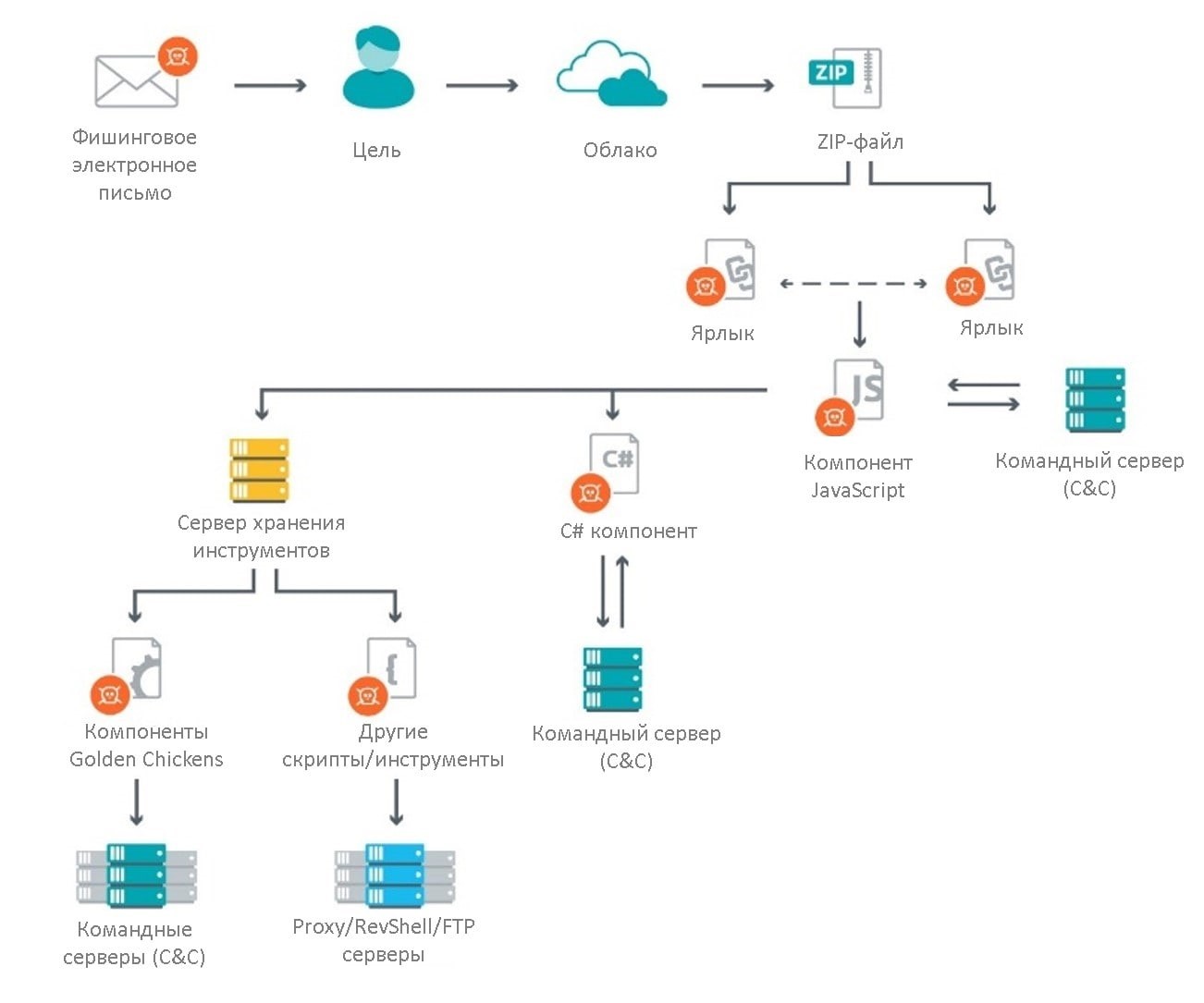

«Для заражения своих целей киберпреступники используют электронные письма со ссылками на ZIP-файл, размещенный на Google-диске. Этот архив содержит несколько ярлыков файлов, которые получают и запускают вредоносный компонент при отображении документа-приманки. Такие поддельные документы выглядят настоящими и постоянно активно собираются в текущих операциях группы злоумышленников, пытаясь скомпрометировать новых жертв. Стоит отметить, что такие файлы направлены на сотрудников технической поддержки и менеджеров отделов работы с клиентами, которые регулярно получают документы для удостоверения личности или данные кредитных карт от своих клиентов», — уточняет Матиас Поролли.

Компоненты Evilnum

Как и во многих других случаях с вредоносным ПО, сущестует возможность отправлять удаленные команды и в Evilnum. В частности, эти команды позволяют собирать и отправлять сохраненные пароли Google Chrome, делать скриншоты, останавливать распространение и удалять вредоносное ПО, собирать и отправлять cookie-файлы Google Chrome на командный сервер.

«Evilnum использует большую инфраструктуру для своих операций с несколькими серверами для различных типов связи», — делает вывод Матиас Поролли.

Более подробная информация о APT-группе и их вредоносном программном обеспечении Evilnum доступна по ссылке.