Компания ESET — лидер в области разработки антивирусного программного обеспечения — сообщает о выявлении масштабной киберпреступной кампании, направленной на кражу конфиденциальных данных различных организаций. Несмотря на то, что вредоносная активность зафиксирована во многих странах мира, в том числе и в Украине, наибольшее количество атак осуществлялось в Пакистане. После проведенного анализа специалисты ESET пришли к выводу, что данная кампания берет свое начало в Индии и длится уже не менее двух лет.

При осуществлении атак использовался действительный цифровой сертификат, которым были подписаны исполняемые файлы, что обеспечило скрытность и быстрое распространение вредоносного кода. Согласно полученным данным, сертификат был выпущен в 2011 году для индийской компании, основанной в Нью Дели. Для распространения обнаруженной угрозы использовались вложения электронных писем.

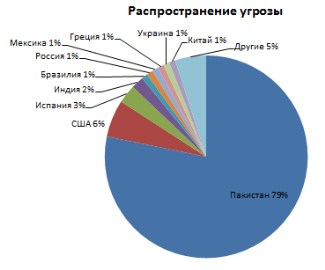

«Мы обнаружили несколько документов с различными темами, привлекающих внимание получателей. Так, например, один из обнаруженных документов использовал тему индийских вооруженных сил. У нас нет точной информации о том, на кого были направлены эти файлы. Основываясь на результаты проведенных исследований, можем лишь предположить, что основной целью киберпреступников были люди и организации в Пакистане. Согласно данным, полученным с помощью технологии телеметрии, 79 % пострадавших находились на территории именно этой страны, — рассказывает Жан-Ян Бутин, специалист исследовательской лаборатории ESET. — Угроза распространялась по электронной почте под видом различных документов. Одним из примеров таких вредоносных вложений стал PDF-файл, который был доставлен через самораспаковывающийся архив и имел название "pakistandefencetoindiantopmiltrysecreat.exe"».

В одном из векторов атаки использовалась широко популярная уязвимость CVE-2012-0158. Использование данной уязвимости осуществлялось через специально созданный документ Microsoft® Office, в результате чего в операционной системе исполнялся произвольный код. Документы доставлялись по электронной почте и после их открытия начинал выполняться вредоносный код без ведома жертвы. Другой вектор атаки заключался в использовании исполняемых файлов, которые были замаскированы под видом документов Microsoft Word или PDF, также распространяемых с помощью электронной почты. Как только пользователь запускал файл, угроза загружала и запускала на исполнение дополнительные вредоносные модули. В обоих случаях для маскировки вредоносный код действительно отображал пользователю документ с определенным содержанием.

Вредоносная программа осуществляла кражу конфиденциальных данных с зараженных компьютеров и отправляла их на удаленные серверы. При этом использовались различные методы кражи информации, такие как кейлоггер, или клавиатурный шпион, снимки экрана и отправка документов на компьютер злоумышленников. Интересным является тот факт, что украденная информация пересылалась с зараженного компьютера на удаленный сервер в незашифрованном виде. «Особое недоумение вызывает отсутствие шифрования, что позволяет обнаружить вредоносную активность достаточно просто», — добавляет Жан-Ян Бутин, специалист исследовательской лаборатории ESET.

Названия объектов

Продукты ESET обнаруживают вредоносные объекты, которые использовались в этой кампании, под следующими названиями:

Win32/Agent.NLD worm

Win32/Spy.Agent.NZD Trojan

Win32/Spy.Agent.OBF Trojan

Win32/Spy.Agent.OBV Trojan

Win32/Spy.KeyLogger.NZL Trojan

Win32/Spy.KeyLogger.NZN Trojan

Win32/Spy.VB.NOF Trojan

Win32/Spy.VB.NRP Trojan

Win32/TrojanDownloader.Agent.RNT Trojan

Win32/TrojanDownloader.Agent.RNV Trojan

Win32/TrojanDownloader.Agent.RNW Trojan

Win32/VB.NTC Trojan

Win32/VB.NVM Trojan

Win32/VB.NWB Trojan

Win32/VB.QPK Trojan

Win32/VB.QTV Trojan

Win32/VB.QTY Trojan

Win32/Spy.Agent.NVL Trojan

Win32/Spy.Agent.OAZ trojan