Компания ESET – лидер в области информационной безопасности – подготовила обзор активности APT-групп киберпреступников с октября 2023 по март 2024 года. В этот раз российские группы сосредоточились на шпионаже в странах ЕС и атаках на Украину. В частности, киберпреступники атаковали украинскую энергетическую отрасль и проводили дезинформационно-психологические операции, распространяя ложные сообщения в Украине и среди украинцев за рубежом.

В январе 2024 года специалисты ESET обнаружили активность группы Sandworm, направленную на энергопоставщика в Украине. Кроме Sandworm, за последние несколько месяцев исследователи ESET обнаружили группу UAC-0099, нацеленную на энергетические компании Украины. Эта активность вместе с физическим уничтожением украинской энергетической инфраструктуры ракетными обстрелами свидетельствует, что энергетическая отрасль является одной из главных целей россии.

Также исследователи ESET разоблачили в Украине дезинформационно-психологическую операцию Texonto, целью которой было посеять неопределенность среди украинцев. В частности, в апреле 2024 года киберпреступники распространяли ложную информацию о ситуации в Харькове. Злоумышленники в основном использовали электронные письма в качестве основного метода распространения своих сообщений.

В то время как наиболее активной группой в Украине оставалась Gamaredon с тысячами обнаруженных образцов ежедневно. Группа использует электронные письма с вредоносными вложениями как один из начальных векторов распространения.

Кроме этого, российские APT-группы нацеливались и на Европу. В частности, с конца февраля 2024 года волна вредоносных электронных писем, которые пытались использовать уязвимость в Outlook, была направлена на европейские государственные учреждения. Также в 2023 году специалисты ESET обнаружили два ранее неизвестных бэкдора, которые применились во время атак на европейское министерство иностранных дел и его дипломатические миссии за рубежом.

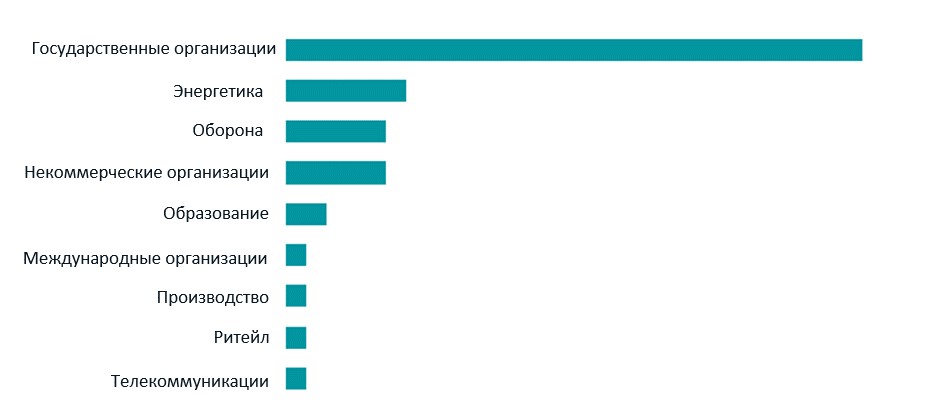

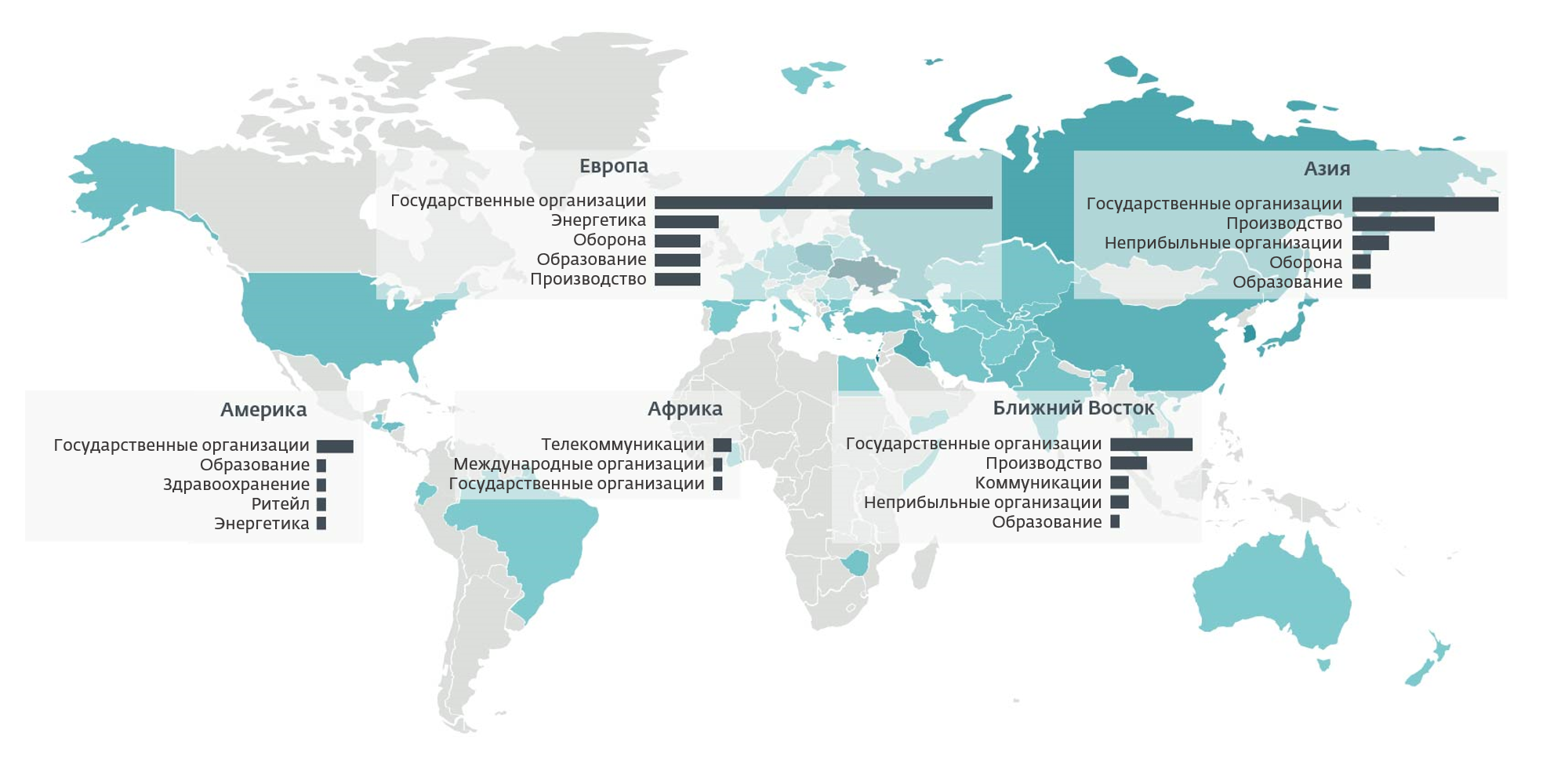

«Целью большинства атак были государственные организации и определенные отрасли, например, украинская инфраструктура. Европа подверглась более разнообразному спектру атак различных угроз. Группы, связанные с россией, сосредоточились на шпионаже в Европейском Союзе, где также были активны китайские киберпреступники. Это указывает на постоянный интерес к европейским делам со стороны групп, связанных с россией и Китаем», — комментирует Жан-Ян Бутин, главный исследователь лаборатории ESET.

Относительно активности APT-групп в других частях мира, киберпреступники, связанные с Китаем, использовали уязвимости в общедоступных приложениях, таких как VPN и брандмауэры, а также в программном обеспечении, например, Confluence и Microsoft Exchange Server, для начального доступа к целям в нескольких отраслях.

Группы, связанные с Северной Кореей, продолжали атаковать аэрокосмические и оборонные компании, а также индустрию криптовалют. А после нападения ХАМАС на Израиль в октябре 2023 года исследователи ESET обнаружили значительный рост активности групп угроз, связанных с Ираном.

В то время как группа SturgeonPhisher, которая, по мнению исследователей ESET, связана с интересами Казахстана, была активна на Ближнем Востоке. Кроме того, в октябре 2023 года исследователи ESET обнаружили «0-дневную» уязвимость, которую использовала группа кибершпионов Winter Vivern, связанная с Беларусью.

Стоит отметить, что APT-группы – это группировки высококвалифицированных хакеров, деятельность которых часто спонсируется определенным государством. Их целью является получение конфиденциальных данных правительственных учреждений, высокопоставленных лиц или стратегических компаний и избежание обнаружения. Такие группы киберпреступников имеют большой опыт и используют сложные вредоносные инструменты и ранее неизвестные уязвимости.

Именно поэтому компаниям важно обеспечить максимальную защиту благодаря комплексному подходу к безопасности, в частности позаботиться о мощной защите устройств с помощью расширенного обнаружения и реагирования на угрозы, расширенного анализа в облаке и шифрования данных, а также понимать возможные векторы атак и особенности деятельности определенных групп, которые доступны именно в отчетах об APT-угрозах.

Исследователи ESET готовят подробную техническую информацию, постоянно обновляя данные о деятельности определенных APT-групп в форме расширенных отчетов, чтобы помочь соответствующим организациям защищать пользователей, критическую инфраструктуру и другие важные активы от целенаправленных кибератак. Больше информации о расширенных APT-отчетах, которые предоставляются в рамках сервиса ESET Threat Intelligence, можно найти по ссылке.

Подробнее о деятельности APT-групп читайте в полном отчете ESET.