Компания ESET ― лидер в области информационной безопасности ― сообщает об обнаружении бэкдора CloudMensis, который шпионит за пользователями зараженных устройств Mac и использует общедоступные сервисы облачных хранилищ для обмена данными со злоумышленниками. Угроза для Mac может похищать документы, записывать нажатия клавиш, делать снимки экрана, получать доступ к письмам и вложениям электронной почты, а также файлам со сменных носителей.

Ограниченное распространение вредоносной программы свидетельствует об использовании в целенаправленных атаках. Согласно исследованию ESET, злоумышленники разворачивают CloudMensis на устройствах определенных целей, которые представляют интерес для хакеров. Используя уязвимости для обхода защиты Mac, киберпреступники активно пытаются совершать шпионские действия. При этом использование злоумышленниками «0-дневных» уязвимостей обнаружено не было. Поэтому следует регулярно обновлять устройства Mac, чтобы минимизировать риск получения доступа хакеров к важным файлам.

«Сейчас способ распространения и основные цели угрозы неизвестны. Общее качество кода и отсутствие методов запутывания показывают, что злоумышленники, вероятно, недостаточно глубоко осведомлены об особенностях разработки программ для Mac. Несмотря на это, было израсходовано много ресурсов, чтобы сделать CloudMensis мощным шпионским инструментом и опасной угрозой для Mac», — объясняет Марк-Этьен Левейе, исследователь компании ESET.

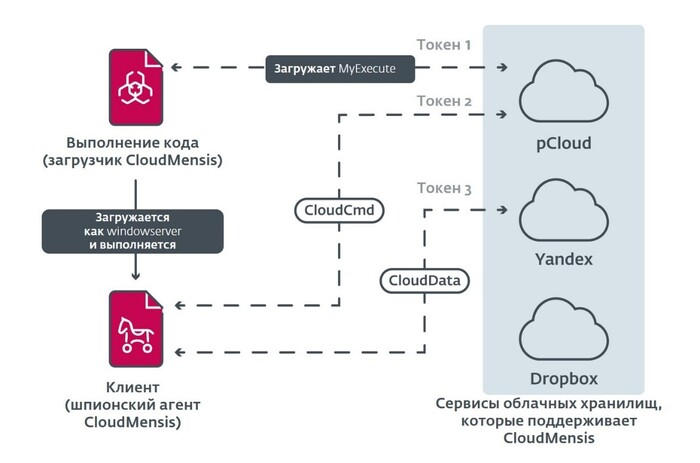

Как только CloudMensis выполняет код и получает административные привилегии, запускается первое вредоносное программное обеспечение, которое получает больше функций на втором этапе развертывания с сервиса облачного хранилища.

На втором этапе вредоносный компонент имеет расширенные возможности для сбора информации с зараженного устройства Mac. Цель злоумышленников заключается в получении документов, снимков экрана, вложений электронной почты и других конфиденциальных данных. Всего сейчас доступно 39 команд.

CloudMensis использует облачное хранилище как для получения команд от злоумышленников, так и для перехвата файлов. В частности, угроза для Mac поддерживает трех разных провайдеров: pCloud, Yandex Disk и Dropbox. Конфигурация, которая содержится в проанализированном образце вредоносной программы, имеет токены аутентификации для pCloud и Yandex Disk.

Кроме этого, в соответствии с метаданными облачных сервисов, первые команды были отправлены угрозе 04 февраля 2022 года.

Стоит отметить, что недавно компания Apple признала наличие шпионского программного обеспечения, нацеленного на пользователей ее продуктов. В связи с этим был представлен режим блокировки на устройствах iOS, iPadOS и macOS, который отключает функции, что, как правило используются для выполнения и развертывания вредоносного кода.

Читайте также:

Хранение данных компаний в облачном хранилище ― насколько это безопасно

Новая шпионская программа для распространения использует тему вторжения в Украину

Осторожно, за вами наблюдают: как предотвратить взлом веб-камеры