Компания ESET — лидер в области информационной безопасности — сообщает об обнаружении новой группы кибершпионов MoustachedBouncer, которая активна по меньшей мере с 2014 года и нацелена на иностранные посольства, в том числе и европейские, в Беларуси.

По данным ESET, группа MoustachedBouncer может быть связана с интересами Беларуси, а ее основной деятельностью является шпионаж, в том числе за иностранными посольствами в Беларуси. С 2020 года киберпреступники, вероятно, выполняли атаки «человек посередине» на уровне провайдера в Беларуси для заражения своих целей. Злоумышленники используют передовые методы для соединения с командным сервером, включая перехват сетевого трафика на уровне провайдера для инструмента Disco, электронные письма для NightClub и DNS в одном из плагинов NightClub.

Также существует вероятность, что MoustachedBouncer сотрудничает с другой шпионской группой Winter Vivern, которая атаковала правительственных сотрудников нескольких европейских стран, включая Польшу и Украину в 2023 году.

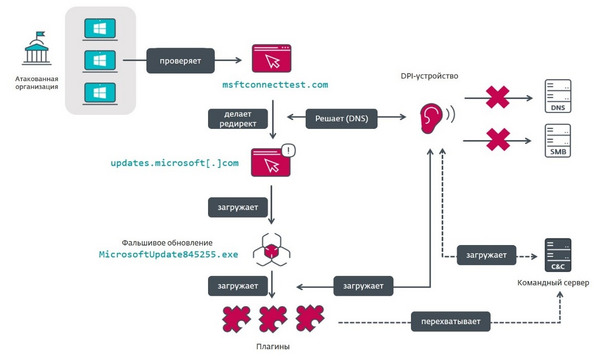

«Чтобы заразить свои цели, злоумышленники MoustachedBouncer вмешиваются в доступ своих жертв в Интернете, вероятно, на уровне провайдера. Для IP-диапазонов, на которые нацелены киберпреступники, сетевой трафик перенаправляется на якобы легитимную, но поддельную страницу Windows Update, — комментирует Матье Фау, исследователь ESET. — Эта техника «человек посередине» применяется только для атаки нескольких выбранных организаций, возможно только посольств. Сценарий хакеров напоминает методику групп Turla и StrongPity, которые заражали установщики программного обеспечения на уровне провайдера».

«Хотя компрометацию роутеров с целью проведения таких атак на сети посольств нельзя полностью отбросить, наличие возможностей легитимного перехвата в Беларуси свидетельствует о том, что вмешательство в трафик происходит на уровне провайдера», — объясняет исследователь ESET.

Рис.1. Метод атаки MoustachedBouncer.

MoustachedBouncer работает с двумя семействами вредоносных программ параллельно, но на определенном устройстве одновременно разворачивается только один. В частности, Disco используется в сочетании с атаками «человек посередине», тогда как NightClub используется, когда перехват трафика на уровне провайдера невозможен, например, из-за использования сквозного VPN-шифрования.

Стоит отметить, что для кражи данных NightClub использует бесплатные сервисы электронной почты, а именно — чешский почтовый сервис Seznam.cz и российский — Mail.ru. Специалисты ESET считают, что злоумышленники создали собственные аккаунты электронной почты, а не сломали легитимные.

Киберпреступники сосредоточены на краже файлов и мониторинге дисков, в том числе и внешних. Вредоносный инструмент NightClub также может записывать аудио, делать снимки экрана и считывать нажатие клавиш.

В связи с распространением подобных атак специалисты ESET рекомендуют использовать VPN для сквозного шифрования Интернет-трафика, а также установить надежное решение по безопасности для защиты устройства от различных типов атак.