MITRE Engenuity ATT&CK® Değerlendirmelerinin son sürümünün sonuçları açıklandı. Bu kez değerlendirme, Wizard Spider siber suçunu ve Sandworm ulus devlet gruplarını ele aldı. ESET, bu tehdit grubu hakkında yaptığımız en önemli keşiflerden bazılarıyla Sandworm araştırmalarının öncüsüdür. Bu konuya daha sonra değineceğiz.

İlk olarak, değerlendirme yöntemlerine ve en önemlisi ESET Inspect'in (eski adıyla ESET Enterprise Inspector) nasıl çalıştığına kısaca bir göz atalım.

Değerlendirmeye genel bakış

MITRE Engenuity'nin vurguladığı üzere “bu değerlendirmeler bir rekabet analizi değildir” ve dolayısıyla da bir “kazanan yoktur”. Değerlendirmeler, bir uç nokta tehdit algılama aracının mevcut sürümün teması olarak seçilen tehdit gruplarının gösterdiği bazı rakip davranışları algılama yeteneklerinin profesyonelce yürütüldüğü şeffaf ve nesnel bir anlık görüntüsüdür. Aynı zamanda, değerlendirmelerin kapsamı dışında kalan ve gerçek dünya savunmasında çok önemli olan belirli alanlar da vardır.

Değerlendirmelerin göz önünde bulundurmadığı bazı temel parametreler arasında performans ve kaynak gereksinimleri, uyarı stratejisi, gürültü (uyarı yorgunluğu - herhangi bir ürün, test ortamında kaydedilen tüm eylemlerde uyarı üreterek bu sonuçların çoğunda çok yüksek bir puan alabilir), uç nokta güvenlik yazılımı entegrasyonu ve kullanım kolaylığı bulunur.

Bunun arkasındaki mantık, kuruluşların, güvenlik operasyon merkezi (SOC) ekiplerinin ve güvenlik mühendislerinin tümünün, farklı sektörler, şirketler ve sitelere özel ihtiyaçlara uyum göstermek üzere farklı olgunluk düzeylerine ve farklı düzenlemelere sahip olmasıdır. Bu nedenle, ATT&CK Değerlendirmelerinde verilen tüm metrikler, tüm değerlendiriciler için aynı önem düzeyine sahip değildir.

Değerlendirme sonuçlarını doğru bir şekilde analiz etmek için yöntemi ve birkaç anahtar terimi anlamak önemlidir. Algılama senaryoları, ATT&CK çerçevesinde ilk erişimden yanal hareket, toplama, sızma vb. dahil birçok taktiğin yer aldığı 19 adımdan (Wizard Spider için 10 ve Sandworm için 9) oluşur. Bu adımlar daha sonra daha ayrıntılı bir düzeye bölünür ve toplamda 109 alt adım içerir. Linux makinelerini destekleyen ESET Inspect, değerlendirme sırasında henüz piyasaya sürülmemişti, bu nedenle Linux ile ilgili adımlar ve alt adımlar kapsam dışındaydı. Bu, ESET için 15 adım ve 90 alt adımın değerlendirildiği anlamına geliyor. The MITRE Engenuity ekibi, katılan tüm çözümler için her bir alt adımda yanıtları ve görünürlük düzeyini kaydetti. Sonuçlar daha sonra, esas olarak çözümün taklit edilen saldırının davranışlarını görme (Telemetri kategorisi) veya daha ayrıntılı analitik veriler sağlama (Genel, Taktik ve Teknik kategorileri) yeteneğine dayalı olarak çeşitli metriklerde birleştirildi. Daha fazla ayrıntı için, MITRE Engenuity’nin algılama kategorileri hakkındaki belgelerini okuyun.

ESET’in değerlendirme sonuçları

Halka açık sonuçlara buradan ulaşabilirsiniz.

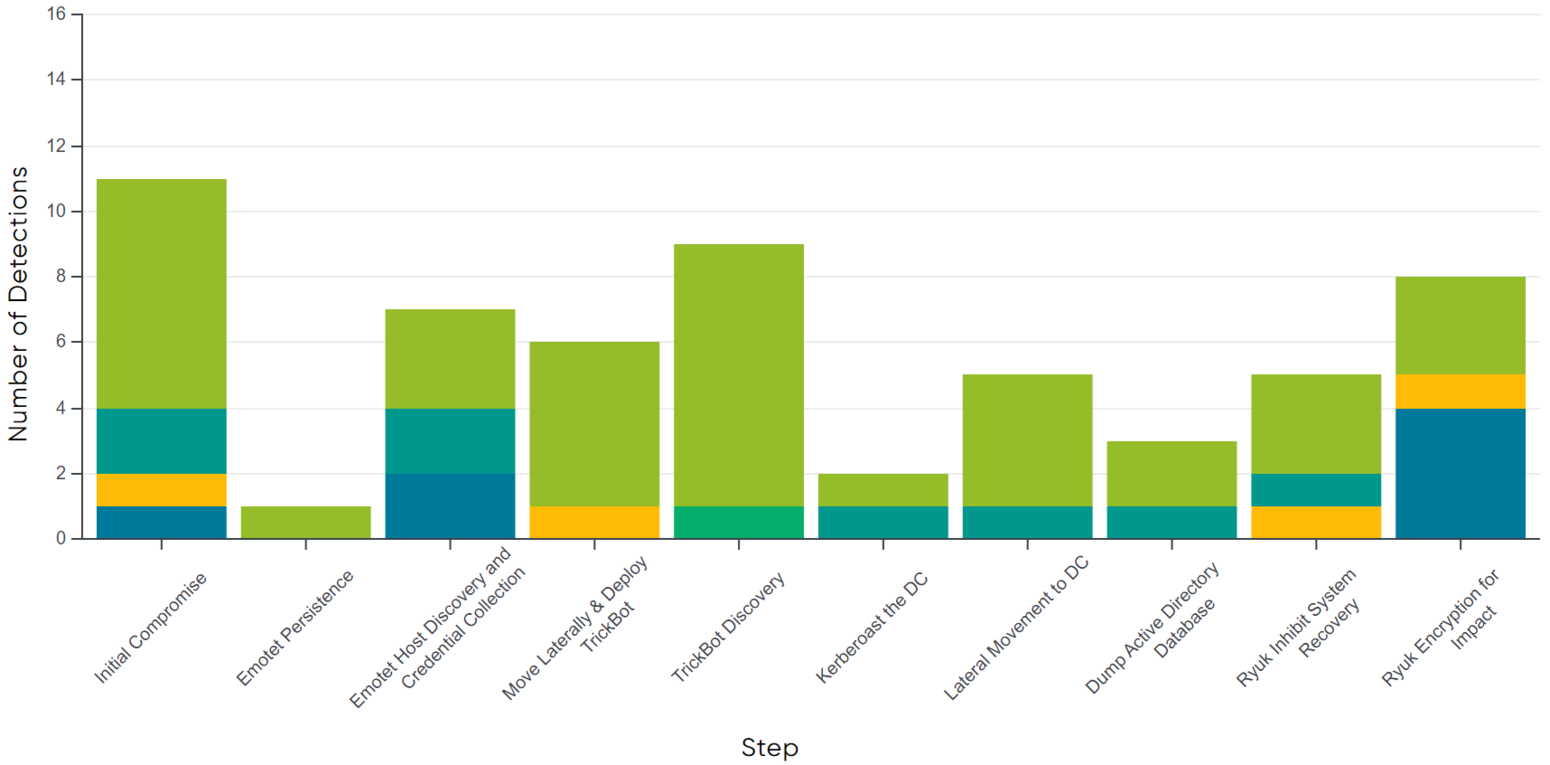

ESET Inspect, algılama değerlendirmesindeki uygulanabilir 15 adımdan tüm adımları (%100) algıladı.

Wizard Spider Scenario

Sandworm Scenario

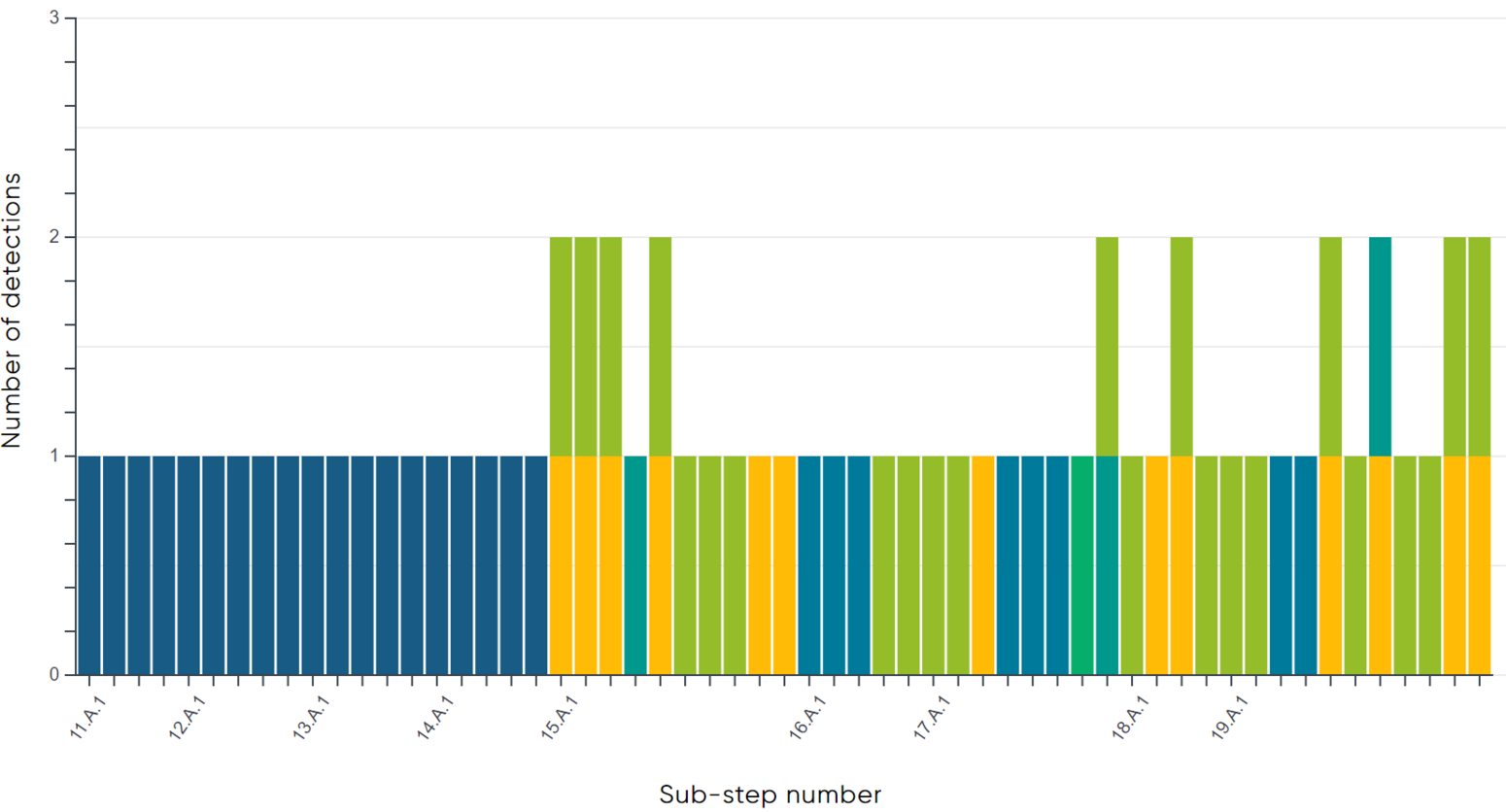

Saldırının taklit edildiği 90 uygulanabilir alt adımdan 74 alt adımı (%82) saptayan ESET Inspect, taklit edilen saldırıyı daha ayrıntılı bir düzeye indirdi.

Wizard Spider Senaryosu

Sandworm Senaryosu

Sonuçlardan da anlaşılacağı gibi ESET Inspect, sistem savunucularına güvenliği ihlal edilmiş sistemde saldırganın tüm saldırı aşamalarındaki eylemlerine dair mükemmel görünürlük sunar.

Analiz, SOC analistlerinin ortamlarında neler olup bittiğini anlamaları için önemli olan önemli bir metriktir. Saldırganın sistemde belirli eylemleri neden yürüttüğünü anlamak gibi konulara dair ayrıca bir bağlam sağlar. ESET Inspect, algılanan alt adımların 68'i (%92) için bu ek bilgiyi sağladı.

ESET Inspect'in Linux‘u destekleyen yeni sürümü 30 Mart 2022'den itibaren genel kullanıma sunulduğundan ve Windows ve macOS ile birlikte tüm büyük platformları kapsadığından ESET'in, değerlendirmenin Linux bölümüne katılmadığını unutmayın.

Linux algılamaları hariç olmak üzere (ESET ekosisteminin Linux için uç nokta koruması sağlar ancak bu durum, bu değerlendirmenin kapsamı dışındadır), ESET Inspect 90 alt adımdan 16'sını tanımlamadı.

Bu "gözden kaçanların" neredeyse tamamı, ESET Inspect'in belirli API çağrılarını izlememesinden kaynaklanmaktadır. API izleme, olumsuz bir sinyal-gürültü oranı nedeniyle zor bir iştir. Bir sistemde bulunan çok sayıda API çağrısı göz önüne alındığında, kaynakların üzerinde çok büyük bir yük olacağı için hepsini izlemek pek mümkün değildir ve tercih edilmez.

Örnek vermek gerekirse, kaçırılan alt adımlardan (10.A.3) biri, süreç numaralandırma için yasal uygulamalarda yaygın olarak kullanılan CreateToolhelp32Snapshot() çağrısının algılanmasıyla ilgilidir. Bu alt adım, bir sürece kötü amaçlı kod yerleştirme girişiminin öncüsüdür. ESET Inspect, bunu algılamak üzere daha etkili bir strateji kullanır ve daha az görülen ancak daha şüpheli eylemlere odaklanır.

Bu durum, API izlemenin bir sistemi savunan kişilerin kontrol listesinde olmaması gerektiği anlamına gelmez. ESET, dikkatli olmanın ve algılama yetenekleri eklemenin mantıklı olduğu senaryoları sürekli olarak değerlendirir. Ancak bazı durumlarda bu çok az ek yarar sağlamaktadır ve maliyeti oldukça yüksektir.

Etkili bir genişletilmiş algılama ve yanıt (XDR) çözümü tasarlarken temel ilke dengedir. Bu, uç nokta güvenlik yazılımı için de geçerlidir. Teorik olarak, %100 algılama sağlayan bir çözüm oluşturmak kolaydır, bu da kısaca her şeyi algılamak anlamına gelir. Tabii ki, böyle bir çözüm neredeyse hiç işe yaramaz ve geleneksel uç nokta koruma testlerinin her zaman yanlış teşhisler için bir ölçüm içermesinin nedeni tam olarak da budur. Yanlış teşhisler için test yapılmadan gerçek bir karşılaştırmalı test yapılamaz. Güvenlik analizi platformlarının tipik olarak yüksek yanlış teşhis oranından muzdarip olmasının ve yoğun kaynak talepleriyle karşılaşmasının nedeni de budur. Bu tür platformlar, bu konuda çözüm üretebilmek için XDR çözümleriyle uğraşmalıdır.

Uç nokta korumasıyla karşılaştırıldığında XDR ile durum biraz farklıdır (çünkü uyarı vermeden izleyebilir veya algılayabilirsiniz) ancak ilkeler hala geçerlidir: çok fazla algılama, çok fazla gürültü oluşturarak uyarı yorgunluğuna yol açar. Bu durum, çok sayıda algılamayı elemek zorunda olan SOC analistleri için artan bir iş yüküne neden olarak istenilen etkinin tam tersini sağlar ve dolayısıyla gerçekten yüksek öneme sahip uyarılara odaklanamazlar. Artan insan iş yüküne ek olarak, çok sayıda düşük önemdeki algılama, daha yüksek performans ve veri depolama gereksinimleri nedeniyle maliyetleri de artırır.

İyi bir XDR çözümünün temel rolü, bir saldırı (veya ATT&CK Değerlendirmesinin alt adımı) sırasında gerçekleştirilen tüm prosedürler hakkında analistleri uyarmak değildir. Bunun yerine, bir saldırının gerçekleştiğini (veya sürmekte olduğunu) analistlere bildirmelidir. Daha sonrasında, ortamda ve ne zaman olduğuna dair ayrıntılı ve mantıksal olarak yapılandırılmış kanıtlar arasında şeffaf bir şekilde gezinme imkanı sağlayarak soruşturmayı desteklemelidir. ESET Inspect'i geliştirirken bu işleve büyük önem veriyoruz.

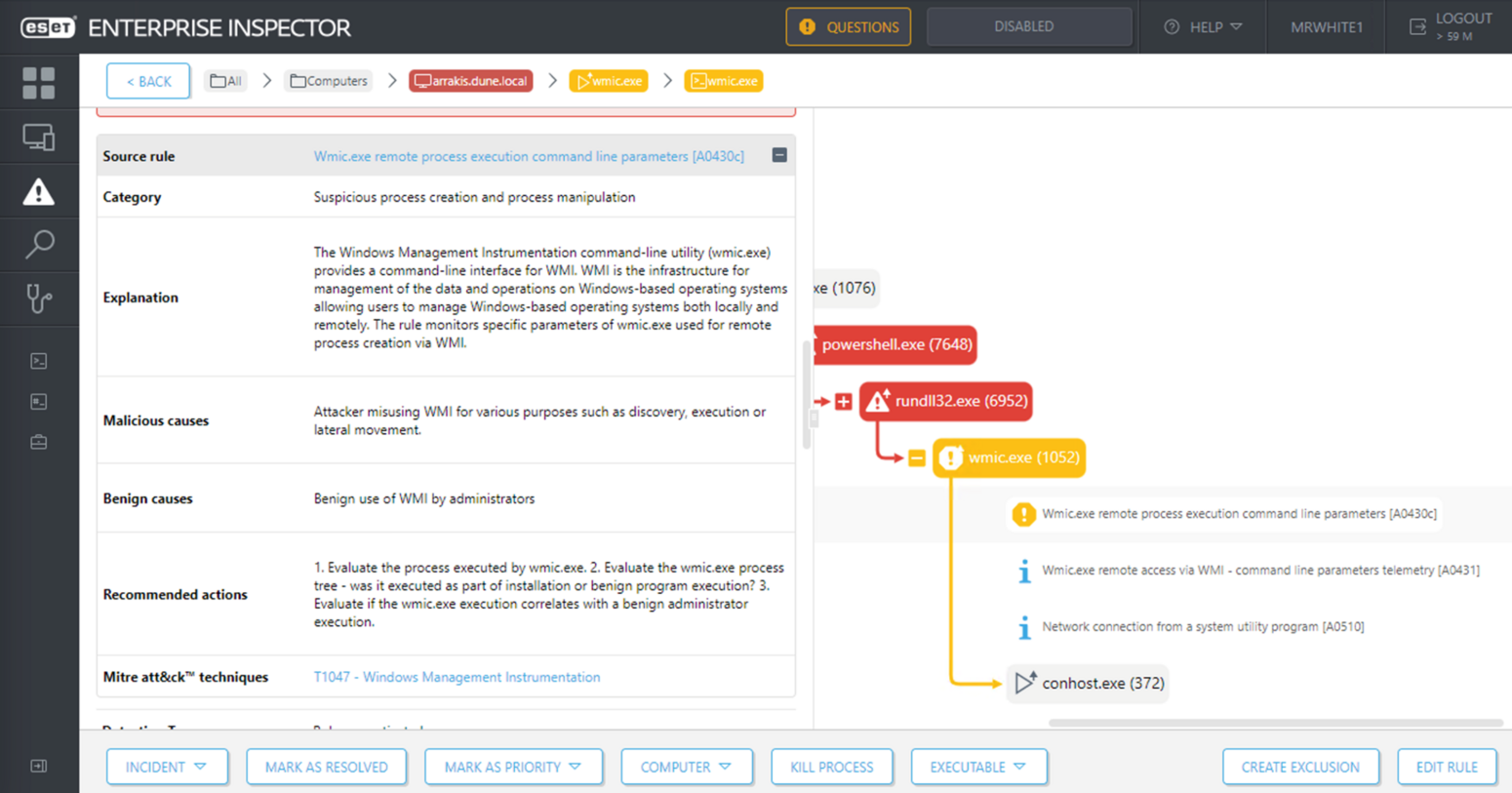

Şekil 6, 19.A.6 alt adımının tespitini gösterir – NotPetya'yı WMI aracılığıyla virüslü bir makineden yayma girişimi. Şekil 7, diğer taraftan, hedeflenen makineden tespit edilen girişimi göstermektedir.

SOC analistlerini kötü amaçlı etkinliğe karşı uyarmanın yanı sıra, rakip tarafından yürütülen ayrıntılı komut satırı parametreleri ve yürütme zinciri ve süreç ağacı dahil olmak üzere ek bağlamsal bilgiler sağlanır ve şüpheli veya açıkça kötü amaçlı olan diğer ilgili olayları öne çıkarır.

MITRE ATT&CK bilgi tabanına bir bağlantı ile birlikte gözlemlenen davranışın bir açıklaması ve bu tür davranışların kötü amaçlı ve iyi huylu tipik nedenleri sağlanır. Bu durum, özellikle, SOC analistinin araştırması ve ayırt etmesi için kuruluşun belirli iç süreçleri nedeniyle, potansiyel olarak tehlikeli olayların yasal amaçlar için kullanıldığı belirsiz durumlarda yararlıdır.

ESET Inspect içinde yapılabilecek, süreci sonlandırma veya ana bilgisayarı izole etme gibi eylemlerle tehdidi azaltmaya yönelik araçların yanı sıra önerilen eylemler de sunulur.

Wizard Spider ve Sandworm

ESET, bu değerlendirme sürümüne ilham veren iki grup üzerinde de kapsamlı bir araştırma yaptı.

Wizard Spider, TrickBot ve genellikle Ryuk gibi fidye yazılımlarının yayılmasına yol açan Emotet kötü amaçlı yazılımının arkasında yer alan ve finansal olarak desteklenen bir gruptur. Bunlar en aktif botnetlerden bazılarıdır ve bu nedenle bir süredir ESET'in otomatik Botnet İzleme hizmetinin takibindedir. Bu tehditlerin gelişimini yakından izliyoruz. Sistemlerimiz yeni varyantları, yapılandırmaları ve komuta ve kontrol etki alanlarını potansiyel kurbanlara karşı bir saldırıda kullanılmadan önce ortaya çıkarmıştır (ve engellemiştir).

Emotet'e karşı etkili savunmamız, görünüşe göre Wizard Spider’da ciddi bir hüsrana yol açtı. Güvenlik çözümlerimiz kullanıcıları için koruma sağlamaya ek olarak, bu grupla ilgili kapsamlı tehdit istihbaratımız, grubun etkinliğini birkaç ay boyunca sekteye uğratan koordineli TrickBot’u yok etme girişimine yardımcı oldu.

Sandworm, Ukrayna ve diğer ülkelere yönelik yüksek etkili saldırılarıyla ünlü, gelişmiş bir sürekli tehdit (APT) grubudur. ABD Adalet Bakanlığı ve Birleşik Krallık Ulusal Siber Güvenlik Merkezi, grubun Rus GRU ile ilişkili olduğunu düşünmektedir. ESET'in araştırması, grubun etkinliklerini ortaya çıkarmada çok önemli bir rol oynamıştır.

ESET, Virüs Bülteni 2014 konuşmasında Sandworm'un çalışmasını ilk kez, kodundaki adından esinlenilen Dune referanslarıyla birlikte, BlackEnergy alt grubuna ait olarak tanımladı. Bu grubun faaliyetlerini başlangıcından bu yana (Donbas’ta savaşın başladığı ve 2014'te Kırım’ın işgali sırasında) izledik, daha sonra Ukrayna’daki elektrik şebekesine yönelik iki saldırıyı; 2015’te BlackEnergy’nin düzenlediği saldırı ve 2016’da Industroyer saldırısını ortaya çıkardık.

İkinci algılama senaryosu özellikle bu sahte fidye yazılımını taklit ettiğinden, bu değerlendirme sürümüyle ilgili olarak 2017'de NotPetya ile ilgili keşiflerimiz vardı. ESET araştırmacıları NotPetya’yı Telebots ile ilişkilendirdi. Telebots, Sandworm’un bir alt grubudur. Ayrıca ESET araştırmacıları tarihteki en büyük maddi zararı veren siber saldırı haline gelen, M.E.Doc tedarik zinciri ihlaline dönüşen sıfırıncı hastayı da ortaya çıkardı.

Sandworm'un Ukrayna'daki ve dünyadaki saldırılarına ilişkin daha ayrıntılı bir genel bakış ve zaman çizelgesi ile 2022'de Rusya'nın Ukrayna'yı işgali sırasında tespit ettiğimiz son siber saldırılar hakkında bilgi için blog yazımıza, podcastimize and web seminerlerimize göz atın.

Sonuç

Kapsamlı MITRE ATT&CK Değerlendirmesinin, XDR'yi etkinleştiren teknolojimizin niteliklerini gözler önüne serdiğini ve ESET Inspect için sahip olduğumuz vizyonu ve yol haritasını doğruladığını görmekten mutluyuz.

Yüksek kaliteli bir XDR çözümünün geliştirilmesinin statik bir girişim olamayacağını unutmayalım. Saldırgan gruplar tekniklerini değiştirip geliştirdikçe, XDR ve uç nokta koruma platformları da kuruluşları gerçek dünya tehditlerinden korumaya devam etmek için buna ayak uydurmalıdır.

ESET Inspect'te de durum tam olarak böyledir. ESET Inspect aktif tehdit araştırmalarına bağlı olarak sürekli geliştirilir. Dünyanın en tehlikeli APT gruplarını ve siber suçlularını izleyenler aynı zamanda ESET Inspect’in kurallarının etkili olmasını ve hedeflenen sistemlerdeki kötü amaçlı etkinlikleri algılayabilmesini sağlayan uzmanlarımızdır.

Araştırmamızın bir ürünü olan tehdit istihbaratı, güvenlik çözümlerimizi geliştirmek için kullanılır ve ayrıca, teknik, taktik ve stratejik tehdit istihbaratını kapsayan özel raporlar ve veri akışları şeklinde birinci sınıf tehdit istihbaratı ürünümüzün bir parçası olarak müşterilerimize sunulur. Bu, örneğin Ukrayna krizi konusunda olduğu gibi halka açık araştırmamızın en başında yer alıyor.

ESET Inspect, siber saldırılara karşı güvenilir koruma sağlamak üzere tasarlanmış kapsamlı siber güvenlik portföyümüzdeki ürünlerden yalnızca biridir. ESET Inspect, güçlü uç nokta güvenliği, bulut tabanlı koruma, makine öğrenimi tabanlı algılama teknolojileri ve on milyonlarca uç noktadan oluşan bir kullanıcı tabanından gelen ESET LiveGrid® telemetrisini (diğer faydaların yanı sıra, ESET Inspect'in kararlarında ikili dosyaların ve süreçlerin itibarını hesaba katmasına olanak tanır) içeren ESET'in çok katmanlı güvenlik ekosisteminin ayrılmaz bir parçasıdır.

ESET, güvenlik çözümleri sunmaya yönelik bu birleşik yaklaşımın kesinlikle çok önemli olduğuna inanıyor, çünkü ağınızda yürütülen bir saldırıya ilişkin ayrıntılı bir görünürlüğe sahip olmak önemlidir. Ancak sayısız olay arasında bu saldırıyı algılayabilmek, tanıyabilmek ve hatta önlemek çok daha önemlidir.

ESET'in ATT&CK Değerlendirmelerine katılımı hakkında daha fazla bilgi için buradaki sayfamızı ziyaret edin.