5 yıl önce ESET araştırmacıları, özellikle elektrik şebekelerine saldırmak için tasarlanmış ilk kötü amaçlı yazılıma ilişkin analizlerini paylaştılar.

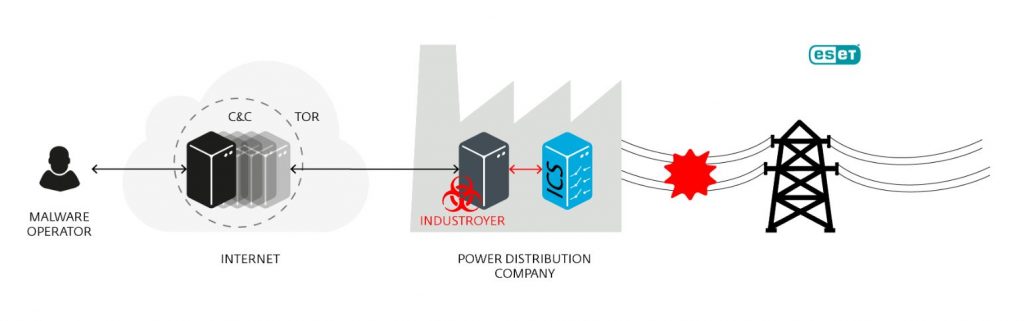

12 Haziran 2017’de ESET araştırmacılarının yayınladıkları bulgular, geniş çaplı bir elektrik kesintisine sebep olabilen nadir bir kötü amaçlı yazılımı ortaya çıkarmıştır. Industroyer olarak adlandırılan bu kötü amaçlı yazılım, özellikle bir elektrik şebekesini hedeflemek üzere tasarlanan ilk kötü amaçlı yazılım olma özelliğini taşımaktadır.

Gerçekten de Industroyer birkaç ay öncesinde ciddi ölçüde etkili bir şekilde devreye alınmıştır. Söz konusu kötü amaçlı yazılım yerel bir trafo merkezine saldırdıktan sonra 17 Aralık 2016’da Ukrayna Kiev’de binlerce ev yaklaşık bir saat boyunca elektrik kesintisi yaşamıştır. Olaydan birkaç gün sonra ESET kötü amaçlı yazılım araştırmacısı Anton Cherepanov, Industroyer’ı incelemeye başlamıştır.

Bir saatli bomba

Industroyer sisteme yerleştirilir yerleştirilmez, trafo merkezinin ağına yayılarak haberleşme protokolleriyle iletişim kurabileceği özel endüstriyel kontrol cihazlarını aramaya başlamıştır. Yerleştikten sonra da adeta patlamış bir saatli bomba gibi her devre kesiciyi aynı anda açarken bir yandan da kontrolü kolayca geri almaya çalışan trafo merkezi operatörlerine karşı koymuştur: Bir operatör bir devre kesiciyi kapatmaya çalıştığında Industroyer onu tekrar açmıştır.

Industroyer ayak izini temizlemek için ise trafo merkezi bilgisayarlarını işlevsiz hale getirmek ve normal işlemlere dönüşü geciktirmek amacıyla tasarlanan bir veri temizleyiciyi harekete geçirmiştir. Aslında, veri temizleyici sık sık hata yapsa da daha başarılı olacak olsaydı sonuçları da bir o kadar daha kötü olurdu; çünkü özellikle kışın bir elektrik kesintisi, donduğunda su dolu boruların patlamasına yol açabilirdi.

Söz konusu kötü amaçlı yazılım tarafından yapılan son hamle ise trafo merkezinin bazı koruyucu rölelerini etkisiz hale getirmek olsa da bu hamle de başarısız olmuştur. Trafo merkezi ekipmanları, çalışan mevcut koruyucu röleler olmadan operatörler elektrik akımını nihayetinde tekrar kurduklarında yüksek bir hasar riskiyle karşılaşabilirdi.

Cherepanov ile çalışma arkadaşı ve ESET araştırmacısı Robert Lipovsky’ıno zaman da belirttikleri gibi Industroyer’ın karmaşık yapısı, kötü amaçlı yazılımın herhangi bir benzer ortama adapte olmasını sağlamaktadır. Aslında Industroyer’ın iletişime geçtiği endüstriyel haberleşme protokolleri yalnızca Kiev’de değil aynı zamanda “elektrik altyapılarında, ulaştırma kontrol sistemlerinde ve (su ve gaz gibi) kritik altyapı sistemlerinde dünya genelinde” de kullanılmaktadır.

Diğer taraftan Industroyer’ın nasıl bir karmaşık yapıya sahip olduğu düşünüldüğünde yarattığı etki, 2017’de ESET araştırmacılarının kendilerinin de ifade ettiği gibi sonuç olarak pek kuvvetli olmamıştır. Industroyer saldırısı belki gelecekteki saldırılar için sadece bir deneme niteliğindeydi ya da belki de grubun neler yapabileceği göstermek için bir işaretti.

Sandworm faaliyetleri

ESET araştırmacılarının belirttiği gibi kötü amaçlı yazılımların gizli faaliyetleri, yazılımı geliştiren kişilerin kötü amaçlı niyetlerini yansıtmaktadır. 2017’de gerçekleşen bir Virus Bulletin konferansında Lipovsky, “saldırganların bir elektrik şebekesinin yapısını, hangi komutların gönderileceğini ve bunların nasıl başarılı olacağını anlamaları gerektiğini” vurgulamıştır. Yazılımın geliştiricileri, söz konusu kötü amaçlı yazılımı geliştirmek için çok önemli bir yol kat etmiş olmakla birlikte, hedefleri yalnızca bir elektrik kesintisi yaratmak değildi. “Industroyer konfigürasyonunda yer alan bazı ipuçları, hedeflerinin ekipman hasarına ve arızasına yol açmak olduğunu göstermektedir.”

2017’de düzenlenen Black Hat etkinliğinde Cherepanov da “spesifik ve hedeflenmiş bir endüstriyel ortamda kullanılan özel bir ekipmana erişim olmadan herhangi bir kişinin böyle bir kötü amaçlı yazılımı yazıp test etmesinin oldukça imkansız olduğuna” değinmiştir.

Ekim 2020’de ABD'nin saldırıyı dayandırdığı kişiler Rusya'nın askeri istihbarat ajansı GRU’nun Sandworm takma adıyla bilinen Birim 74455’e bağlı altı subaydır.

Industroyer’a dönüş

2022 hızla devam ederken 24 Şubat’ta başlayan Rusya işgalinin haftalar öncesi ve sonrasında ESET telemetrisinin Ukrayna’yı hedef alan siber saldırılarda bir artış olduğunu göstermesi hiç de şaşırtıcı değildir.

12 Nisan’da CERT-UA ile birlikte ESET araştırmacıları, Ukrayna'daki bir enerji ünitesini hedef alan yeni bir Industroyer türünü tespit ettiklerini açıklamıştır. Industroyer2, 8 Nisan’da Ukrayna'nın bir bölgesinde elektrik kesintisi oluşturmak için programlanmış olsa da neyse ki saldırı savaş altındaki ülkeye daha fazla zarara yol açmadan önlenmiştir. ESET araştırmacıları, söz konusu yeni saldırının arkasında bir kez daha Sandworm’un yer aldığından emin olduklarını belirtmişlerdir.

Olacakların habercisi

Dünyanın kritik altyapı hizmetlerinin aksaklıklar karşısında ciddi risk altında olduğu son yıllarda daha da belirgin hale gelmiştir. Ukrayna'daki ve (aslında dünyanın diğer bölgelerindeki) kritik altyapıları etkilemiş olaylar dizisi, günlük işlerimizi aksatmaktan çok daha fazlasını yapabilen - gerçekten hayati tehlike arz eden siber saldırı kaynaklı elektrik kesintilerine, su temini aksaklıklarına, yakıt dağıtım aksaklıklarına, sağlık verilerinin kaybedilmesine ve diğer birçok sonuca halkın daha çok dikkat kesilmesine yol açtı.

2017’de hem Cherepanov hem de Lipovsky araştırma bloglarını bir uyarıyla sonlandırmış olup beş yıl sonra bu uyarı hala geçerliliğini korumaktadır: “Ukrayna elektrik şebekesine düzenlenen son saldırının bir test olup olmadığına bakılmaksızın bu saldırı, dünya genelindeki kritik altyapı sistemlerinin güvenliğinden sorumlu taraflar için bir uyarı işareti olmalıdır.”