Android kullanıcılarını hedefleyen yeni bir Truva atı var ve epey ciddi numaralara sahip.

İlk olarak Kasım 2018'de ESET tarafından tespit edilen kötü amaçlı yazılım, uzaktan yönetilen bir bankacılık Truva atının yeteneklerini, resmi PayPal uygulaması kullanıcılarını hedef almak amacıyla Android Erişilebilirlik hizmetlerinin kötüye kullanımı ile birleştiriyor.

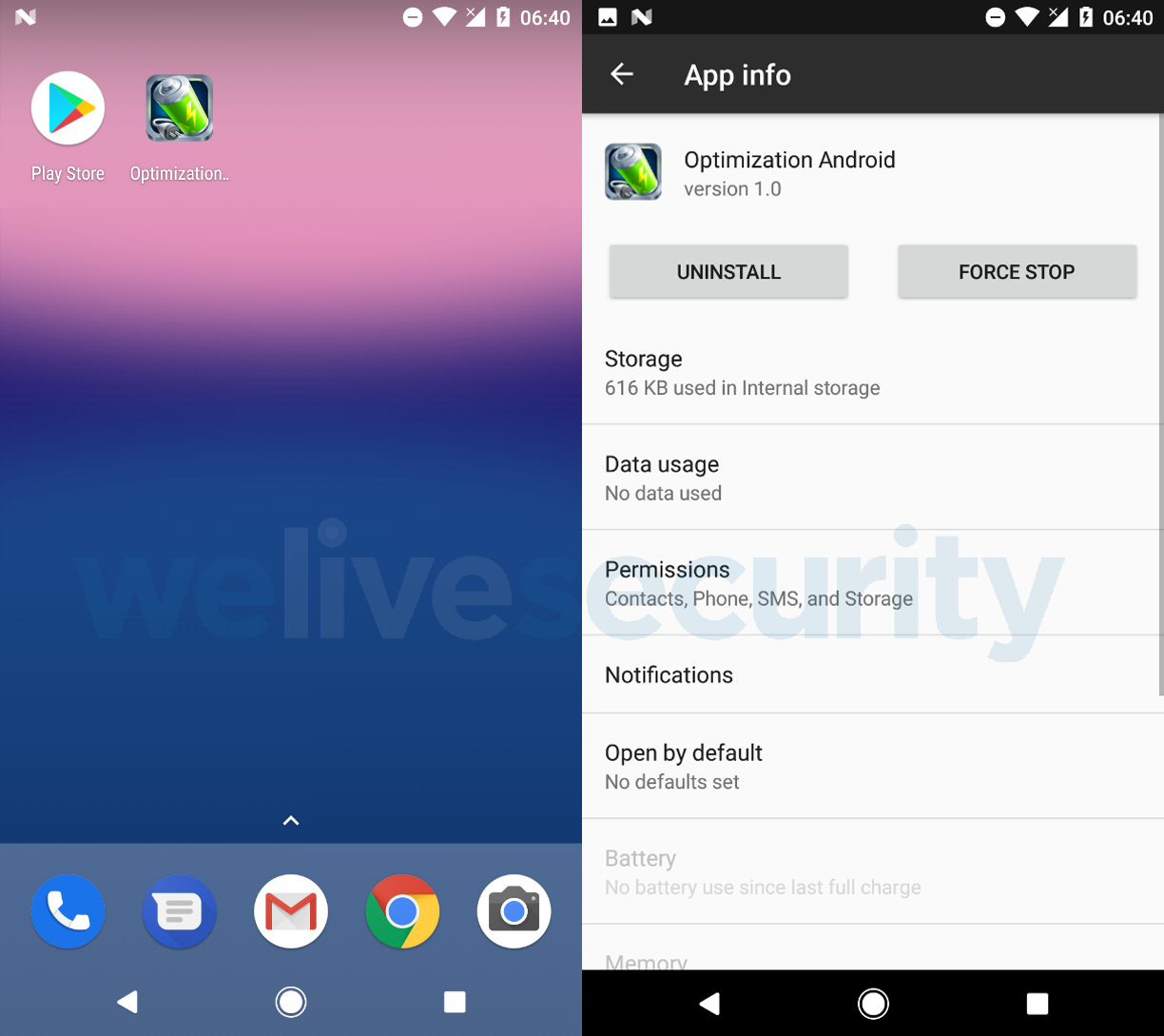

Bu makalenin yazıldığı sırada, zararlı yazılım kendini bir pil optimizasyon aracı olarak gizleyerek harici uygulama mağazaları tarafından dağıtılıyordu.

Şekil 1 — Yazı kaleme alındığı günlerde kötü amaçlı yazılım tarafından kullanılan kılık değiştirme

Nasıl çalışıyor?

Kötü amaçlı uygulama başlatıldıktan sonra herhangi bir işlevsellik sunmadan sonlandırılır ve simgesini gizler. O andan itibaren, aşağıdaki bölümlerde açıklandığı gibi, işlevselliği iki ana bölüme ayrılabilir.

PayPal'ı hedefleyen Kötü Amaçlı Erişilebilirlik hizmeti

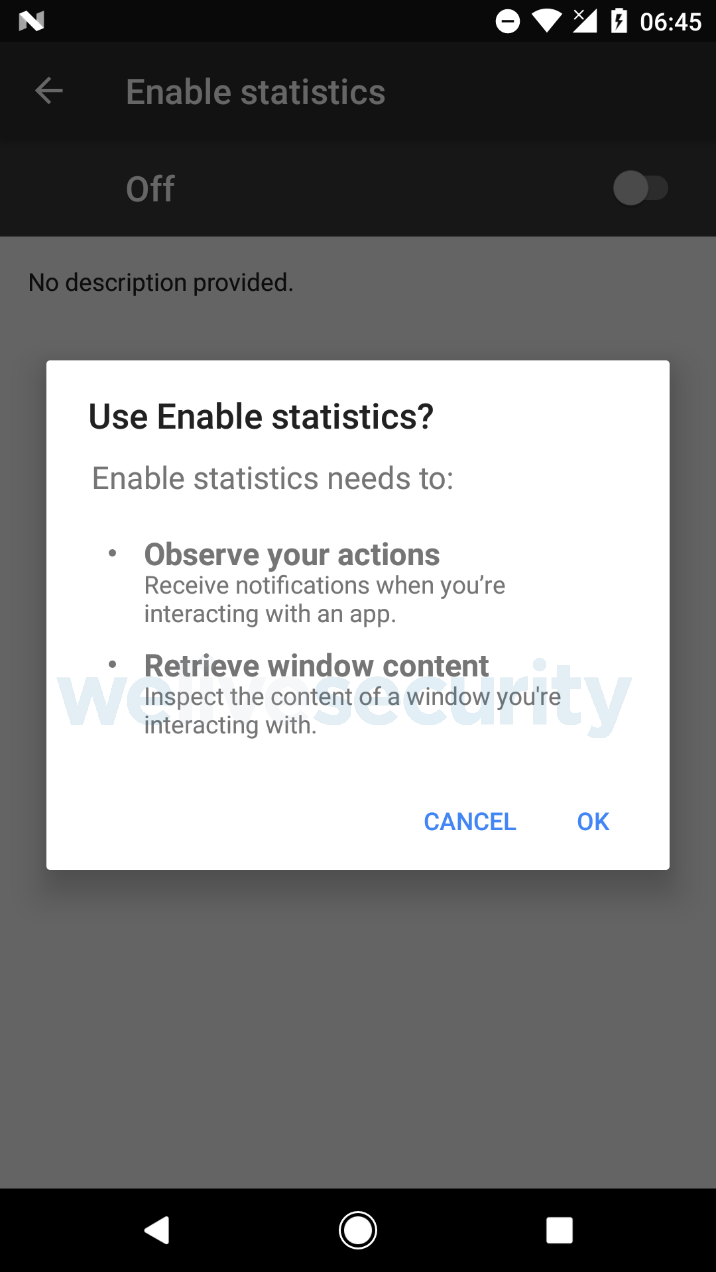

Kötü amaçlı yazılımın ilk işlevi olan kurbanların PayPal hesaplarından para çalma işlemi, kötü amaçlı Erişilebilirlik hizmetinin etkinleştirilmesini gerektirir. Şekil 2'de görüldüğü gibi, bu istek kullanıcıya zararsız gibi görünen “İstatistikleri etkinleştir” servisi tarafından sunulmaktadır.

Şekil 2 — “İstatistikleri etkinleştir” olarak gizlenmiş, erişilebilirlik hizmetinin etkinleştirilmesini isteyen kötü amaçlı yazılımlar

Resmi PayPal uygulaması hedeflenen cihazda yüklenmişse, kötü amaçlı yazılım kullanıcıya bu uygulamayı başlatmasını isteyen bir bildirim gönderir. Kullanıcı bir kez PayPal uygulamasını açarak giriş yaptığında, zararlı erişilebilirlik servisi (önceden kullanıcı tarafından etkinleştirildiyse) devreye girer ve kullanıcının gerçekleştirdiği tıklamaları taklit ederek saldırganın PayPal adresine para gönderir.

Analizimiz sırasında uygulama 1000 avro transfer etmeye çalıştı. Bununla birlikte, kullanılan para birimi kullanıcının konumuna da bağlıdır. Tüm süreç yaklaşık 5 saniye sürer ve durumdan şüphelenmeyen bir kullanıcı için bu süre zarfında müdahale edebilmenin bir yolu yoktur.

Çünkü kötü amaçlı yazılımın işleyişi, PayPal giriş bilgilerini çalmaya dayanmamaktadır. Bunun yerine kullanıcıların resmi PayPal uygulamasına kendilerinin giriş yapmasını bekler ve aynı zamanda PayPal'ın iki faktörlü kimlik doğrulamasını (2FA) da atlatır. 2FA etkinleştirilmiş kullanıcılar, normalde giriş sırasında ekstra bir doğrulama aşamasını daha geçerlerken, bu Truva Atı saldırısında 2FA kullanmayan kullanıcılar kadar korunmasız duruma geliyorlar.

Aşağıdaki video bu süreci göstermektedir.

Saldırganlar, yalnızca kullanıcının PayPal bakiyesi yetersiz ve hesaba bağlı bir ödeme kartı olmadığı durumlarda başarısız olur. Kötü amaçlı Erişilebilirlik hizmeti, PayPal uygulaması her başlatıldığında etkinleştirilir; yani saldırı birden çok kez gerçekleşebilir.

Bu Truva atı tarafından kötü amaçlı kullanılan tekniği ve saldırganın çalıntı parayı aktarmak için kullandığı PayPal hesabını PayPal'a bildirdik.

Bankacılık Truva atı, peş peşe gelen saldırılara dayanıyor

Kötü amaçlı yazılımın ikinci işleviyse, hedeflenen meşru uygulamalar üzerinde gizlice görüntülenen kimlik avı ekranlarını kullanmasıdır.

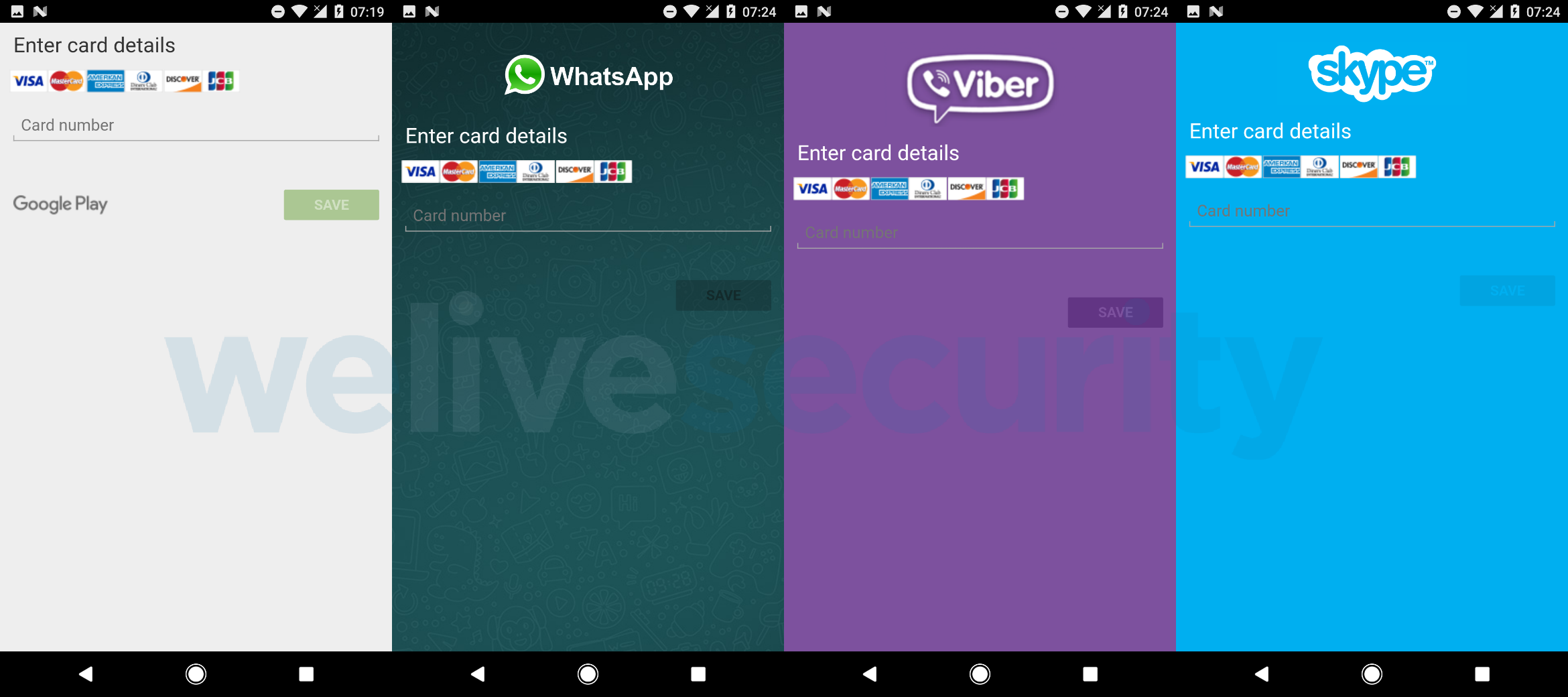

Varsayılan olarak, kötü amaçlı yazılım beş uygulama için HTML tabanlı, üst kısmı kaplayan ekranları indirir (Google Play, WhatsApp, Skype, Viber ve Gmail), ancak bu başlangıç listesi her an dinamik olarak güncellenebilir.

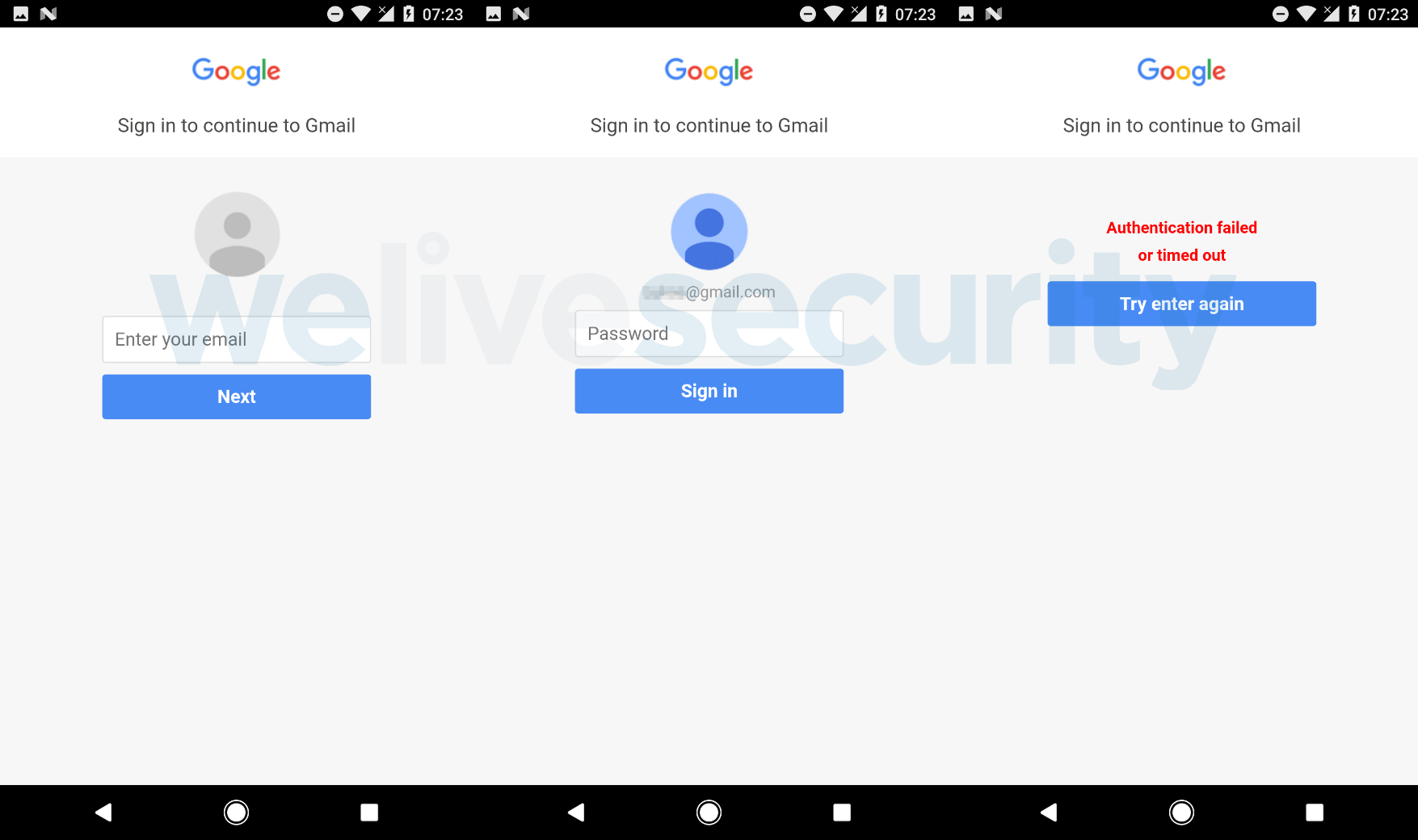

Bu kaplama ekranlarının beşinden dördü, kredi kartı bilgilerini hedefleyen kimlik avı içeriğine sahip (Şekil 3); diğeriyse Gmail oturum açma bilgilerini hedeflemektedir (Şekil 4). PayPal tamamlanan her işlem için e-posta bildirimleri gönderdiğinden, bunun PayPal hedefleme işlevine bağlı olduğundan şüpheleniyoruz. Saldırganlar kurbanın Gmail hesabına erişerek bu e-postaları silip uzun süre boyunca fark edilmebilirler.

Şekil 3 - Google Play, WhatsApp, Viber ve Skype üzerinde kredi kartı bilgilerini talep eden zararlı kaplama alanları

Şekil 4 - Kimlik avı yoluyla Gmail giriş bilgilerini hedefleyen zararlı kaplama alanları

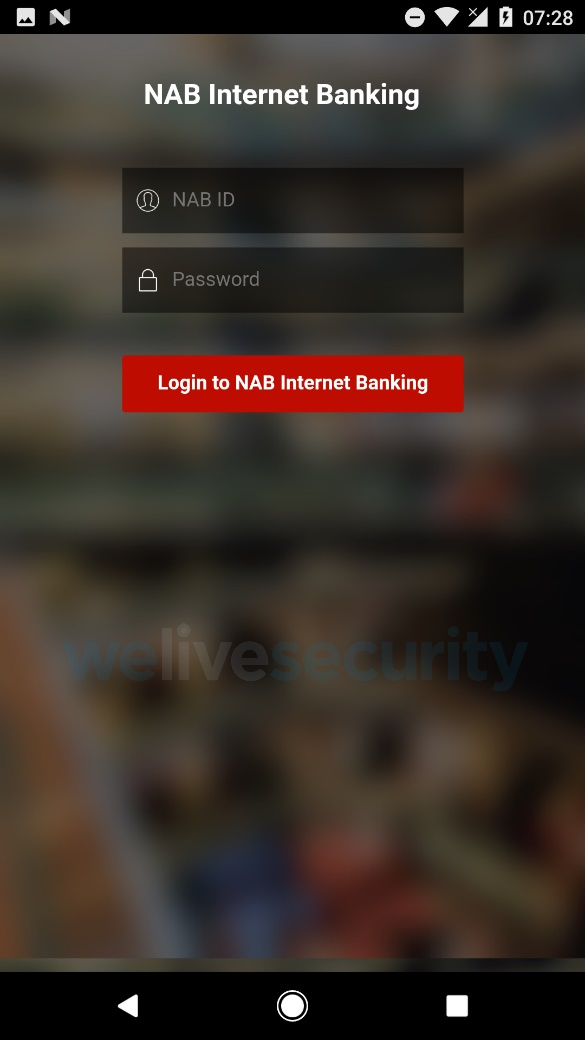

Ayrıca mağdurların internet bankacılığı hesaplarındaa kullandıkları giriş bilgilerini isteyen meşru bankacılık uygulamaları için oluşturulmuş kaplama ekranları da gördük (Şekil 5).

Şekil 5 - NAB (Avustralya Ulusal Bankası) Mobil Bankacılık uygulamasındaki zararlı kaplama alanı

Çoğu Android bankacılık Truva atında kullanılan kaplama alanlarının aksine, bunlar kilit ön plan ekranında görüntülenirler; bu teknik aynı zamanda Android fidye yazılımları tarafından da kullanılmaktadır. Bu, kurbanların geri tuşuna veya ana menü tuşuna dokunarak kaplamayı kaldırmasını engeller. Ekranı kaplayan bu alanı geçmenin tek yolu, sahte formu doldurmaktır; neyse ki rasgele bilgiler girildiğinde ekranlar kaybomaktadır.

Analizimize göre bu Truva atının yazarları, bu ekran kaplama mekanizmasını daha çok kullanabilecekleri farklı alanlar arıyorlar. Kötü amaçlı yazılım kodu, kurbanın telefonunun çocuk pornografisi görüntülendiği için kilitlendiğini ve belirtilen adrese e-posta göndererek kilidi açılabileceğini iddia eden dizeler içerir. Bu tür iddialar, kurbanların tanınmış polis yaptırımları nedeniyle cihazlarının kilitlendiğine inandıkları erken dönem mobil fidye yazılımı saldırılarını anımsatıyor. Bu Truva atının arkasındaki saldırganların kurbanlardan para gasp etmeyi mi planladığı yoksa bu işlevselliğin yalnızca arka planda gerçekleşen diğer kötü niyetli eylemler için bir paravan olarak mı kullanılacağı henüz belli değil.

Yukarıda açıklanan iki temel işlevin ve C&C sunucularından alınan komutların yanı sıra, zararlı yazılım şunları da yapabiliyor:

- SMS mesajlarını kesmek, göndermek; tüm SMS mesajlarını silmek, varsayılan SMS uygulamasını değiştirmek (SMS tabanlı iki aşamalı kimlik doğrulamayı devre dışı bırakmak için)

- Kişi listesini edin

- Arama yap ve ilet

- Yüklenen uygulamaların listesini edin

- Uygulamayı yükle, yüklenen uygulamayı çalıştır

- Soket iletişimini başlat

Google Play'de gizlenen Erişilebilirlik Truva atları

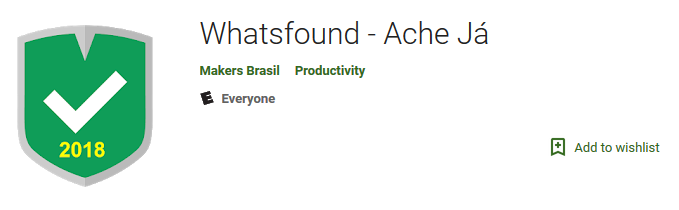

Ayrıca, Google Play mağazasında benzer yeteneklerle Brezilyalı kullanıcıları hedefleyen beş farklı zararlı yazılım tespit ettik.

Bazıları Dr. Web tarafından da rapor edilen ve an itibarıyla Google Play'den kaldırılan uygulamalar, diğer Android kullanıcılarının konum bilgilerini takip etmeye yönelik birer araç olarak gizlenmekteydi. Gerçekteyse bu uygulamalar, bazı Brezilya bankalarına ait meşru uygulamaların içine sızabilmek için zararlı bir Erişilebilirlik servisi kullanmaktaydı. Bunun yanı sıra, Truva atları birçok uygulama üzerinde ekranları kimlik avı siteleriyle kaplayarak hassas bilgileri ele geçirmeyi amaçlıyorlar. Hedeflenen uygulamalar, bu blog paylaşımının IoC bölümünde listelenmiştir.

Şekil 6 — Google Play'deki kötü amaçlı uygulamalardan biri

İlginç bir şekilde, bu Truva atları ayrıca hedeflenen bir virüsten koruma uygulaması veya uygulama yöneticisi başlatıldığında ya da kaldırmayı öneren dizeler ön planda algılandığında “Geri” düğmesine tekrar tekrar tıklayarak kaldırma girişimlerini engellemek için Erişilebilirliği kullanırlar.

Nasıl güvende kalınır?

Bu kötü amaçlı uygulamaları yükleyenler, muhtemelen kötü amaçlı işlevlerden birinin kurbanı olmuşlardır.

PayPal'i hedefleyen Truva atı'nı yüklediyseniz, banka hesabınızı şüpheli işlemler için kontrol etmenizi ve internet bankacılığı şifrenizi/PIN kodunuzu ve Gmail şifrenizi değiştirmeyi düşünmenizi öneririz. Yetkisiz PayPal işlenmleri olması durumunda, herhangi bir sorunu PayPal Çözüm Merkezi'ne iletebilirsiniz.

Bu Truva atı tarafından görüntülenen kilit kaplama ekranları nedeniyle kullanılamaz duruma gelen cihazlar için Android'in Güvenli Modu'nu kullanmalarını ve Settings > (General) > Application manager/Apps bölümünden "Optimization Android" adlı uygulamayı silmelerini öneriyoruz.

Güvenli Mod'da kaldırma, Truva atlarından birini Google Play'den yükleyen Brezilyalı kullanıcılar için de önerilmektedir.

Gelecekte Android üzerindeki kötü amaçlı yazılımlardan korunmanız için şunları yapmanızı öneririz:

- Uygulamaları indirirken resmi Google Play mağazasına sadık kalın

- Google Play'den uygulama indirmeden önce indirme sayısını, uygulama derecelendirmelerini ve incelemelerin içeriğini kontrol ettiğinizden emin olun

- Yüklediğiniz uygulamalara hangi izinleri verdiğinize dikkat edin

- Android cihazınızı güncel tutun ve güvenilir bir mobil güvenlik çözümü kullanın; ESET ürünleri bu tehditleri Android/Spy .Banker.AJZ ve Android/Spy .Banker.AKB olarak algılar

Uzlaşma Göstergeleri (IoC)

PayPal kullanıcılarını hedefleyen Android Truva atı

SHA-1 | ESET tespit adı |

1C555B35914ECE5143960FD8935EA564 | Android/Spy.Banker.AJZ |

Brezilyalı kullanıcıları hedefleyen Android bankacılık Truva atı

Paket adı | SHA-1 | ESET tespit adı |

service.webview.kiszweb | FFACD0A770AA4FAA261C903F3D2993A2 | Android/Spy.Banker.AKB |

service.webview.webkisz | D6EF4E16701B218F54A2A999AF47D1B4 | Android/Spy.Banker.AKB |

com.web.webbrickd | 5E278AAC7DAA8C7061EE6A9BCA0518FE | Android/Spy.Banker.AKB |

com.web.webbrickz | 2A07A8B5286C07271F346DC4965EA640 | Android/Spy.Banker.AKB |

service.webview.strongwebview | 75F1117CABC55999E783A9FD370302F3 | Android/Spy.Banker.AKB |

Hedeflenen uygulamalar (kimlik avı kaplama ekranları)

- com.uber

- com.uber

- com.itaucard

- com.bradesco

- br.com.bb.android

- com.netflix

- gabba.Caixa

- com.itau

- "twitter" sözcüğünü içeren tüm uygulamalar

Hedeflenen uygulamalar (uygulama içi erişim)

- com.bradesco

- gabba.Caixa

- com.itau

- br.com.bb

- "santander" sözcüğünü içeren tüm uygulamalar

Hedeflenen antivirüs uygulamaları ve uygulama yöneticileri

- com.vtm.uninstall

- com.ddm.smartappunsintaller

- com.rhythm.hexise.uninst

- com.GoodTools.Uninstalle

- mobi.infolife.uninstaller

- om.utils.uninstalle

- com.jumobile.manager.systemapp

- com.vsrevogroup.revouninstallermobi

- oo.util.uninstall

- om.barto.uninstalle

- om.tohsoft.easyuninstalle

- vast.android.mobile

- om.android.cleane

- om.antiviru

- om.avira.andro

- om.kms.free

Lukas Stefanko 11 Dec 2018 - 02:57PM