Расширенное обнаружение и реагирование

ESET Inspect

Обеспечивает детальный обзор угроз и сети для ИТ-специалистов, занимающихся управлением рисками и реагированием на угрозы, и помогает им выполнять быстрый и глубокий анализ источников инцидентов, а также немедленно реагировать на них.

В сочетании с мощными решениями ESET для защиты рабочих станций ESET Inspect благодаря возможностям расширенного обнаружения и реагирования (XDR) обеспечивает:

- Выявление угроз повышенной сложности

- Препятствование атакам без использования файлов

- Выявление «0-дневных» угроз

- Защиту от программ-вымогателей

- Предотвращение нарушений политик безопасности

Функции решения

Публичный API

Прикладной программный интерфейс (API) продукта ESET Inspect позволяет получить доступ к выявленным объектам, а также их экспортировать и обрабатывать для эффективной интеграции с SIEM, SOAR, инструментами для обработки задач и другими.

Поддержка разных платформ

ESET Inspect поддерживает Windows, macOS и Linux, идеально подходит для многоплатформенных сред.

Безопасный удаленный доступ

Службы ESET по безопасности, а также реагирования на инциденты удобны в использовании и легко подключаются к консоли XDR и рабочим станциям. Соединение работает со скоростью, близкой к реальному времени, с применением максимальных мер безопасности и без необходимости посторонних инструментов.

Выявление угроз

Применение фильтров данных на основе популярности или репутации файлов, цифровой подписи, поведения и контекстной информации позволяет автоматизировать выявление APT-угроз и целенаправленных атак.

Изоляция в один клик

Определение политики доступа к сети поможет быстро остановить дальнейшее распространение вредоносного программного обеспечения. Скомпрометированное устройство можно в один клик изолировать от остальной сети, а также легко вывести из изоляции.

Открытая архитектура и интеграция

ESET Inspect предоставляет специалистам по IT-безопасности информацию об уникальном поведении и выявлению на основе репутации. Все правила легко создавать и редактировать через XML для точной настройки инструмента в соответствии с потребностями определенных корпоративных сред, включая интеграцию SIEM.

MITRE ATT&CK™

ESET Inspect получает информацию об обнаружении базы знаний MITRE ATT&CK ™, которая в один клик предоставляет исчерпывающие данные даже о самых сложных угрозах.

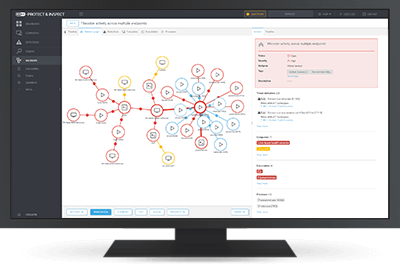

Система управления инцидентами

Для просмотра потенциально вредоносных событий на временной шкале с соответствующими действиями пользователя можно сгруппировать такие объекты, как обнаружения, компьютеры, выполняемые файлы или процессы в логические блоки. ESET Inspect автоматически предлагает службе реагирования на инциденты все связанные события и объекты, которые могут помочь на этапах сортировки, расследования и решения инцидентов безопасности.

Выявление подозрительного поведения

Позволяет проверять действия исполняемых файлов и использовать систему обратной связи ESET LiveGrid® для быстрой оценки безопасности процессов. Мониторинг аномальных инцидентов происходит на основе правил, заданных для сообщения о определенном поведении, а не только благодаря выявлению вредоносного программного обеспечения сигнатур. Группировка компьютеров с пользователями и отделами позволяет IT-специалистам определять, является ли определенная деятельность подозрительной с учетом специфики работы конкретного пользователя.

Нарушение политики компании

Блокирует вредоносные модули, предотвращая их выполнение на любом компьютере сети. Открытая архитектура ESET Inspect обеспечивает гибкость в выявлении нарушений политик использования специальных программ, таких как торрент-приложения, облачные хранилища, Tоr-браузеры и другое нежелательное программное обеспечение.

Обозначение тегами

Для быстрой фильтрации можно назначать и отменять теги к таким объектам ESET Inspect, как компьютеры, оповещения, исключения, задачи, выполняемые файлы, процессы и сценарии. Теги доступны для всех пользователей, то есть после создания могут назначаться любым за несколько секунд.

Оценка критичности

Функционал оценки позволяет определить важность уведомлений и присваивать инцидентам показатель критичности. Это позволяет специалисту по безопасности легко идентифицировать компьютеры с большей вероятностью инцидента.

Индикаторы компрометации

Модули для просмотра и блокировки созданы на основе более 30 различных индикаторов, в частности хэшей, изменений реестров и файлов, а также сетевых подключений.

Сбор данных

Смотрите исчерпывающие данные о недавно запущенных модулях, включая время запуска, пользователя, выполнившего запуск, время работы и атакованные устройства. Все данные хранятся локально, чтобы предотвратить утечку конфиденциальной информации.