Kako deluje ransomware?

Kiberkriminalci, ki uporabljajo ransomware (odkupno programsko opremo), uporabljajo več tehnik, vključno z:

- Screen locker ransomware blokira dostop do zaslona naprave, razen uporabniškega vmesnika zlonamerne programske opreme.

- PIN locker ransomware spremeni kodo PIN naprave, zaradi česar je vsebina in funkcionalnost nedostopna.

- Disk coding ransomware šifrira MBR (Master Boot Record) in / ali kritične strukture datotečnega sistema in tako uporabniku prepreči dostop do operacijskega sistema.

- Crypto-ransomware šifrira uporabniške datoteke, shranjene na disku.

Opozorilo

Na splošno te vrste izsiljevalskih programov zahtevajo plačilo, najpogosteje v Bitcoin, Monero ali drugi težko izsledljivi kriptovaluti. V zameno kiber kriminalci trdijo, da bodo dešifrirali podatke in / ali obnovili dostop do prizadete naprave. Toda nobenega zagotovila ni, da bodo kiber kriminalci zagotovili svojo stran dogovora (in včasih tega ne morejo storiti niti namerno niti zaradi nesposobnega kodiranja). ESET zato priporoča, da ne plačate zahtevane vsote - vsaj ne preden se obrnete na tehnično podporo ESET in preverite, kakšne možnosti obstajajo za dešifriranje.

Zakaj bi moralo mala in srednja podjetja skrbeti za ransomware?

Glede na raziskavo Ponemon 2017 State of Cybersecurity in Small & Medium-Sized Businesses (SMB) je vsako drugo podjetje v anketi v zadnjih 12 mesecih doživelo napad izsiljevalske programske opreme, nekajkrat večkrat. Večina (79%) je videla, da so se njihovi sistemi infiltrirali zaradi napadov na socialni inženiring.

Ti statistični podatki dokumentirajo dve stvari:

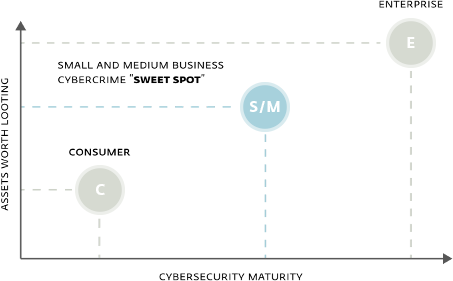

1. V nasprotju s svojim prepričanjem postajajo mala in srednje velika podjetja vedno bolj zanimiva tarča kiber kriminalcev.

2. Mala in srednje velika podjetja so za kiber kriminalce bolj dragoceni cilji kot potrošniki in bolj ranljiva kot velika podjetja, saj mala in srednje velika podjetja običajno nimajo finančnih virov in virov za varnost informacij v svojih podjetjih. Ta kombinacija predstavlja "sladko točko" za napadalce.

Preberi več

V istem poročilu je tudi zapisano, da so bile najbolj usmerjene naprave namizni računalniki (78%), sledijo jim mobilni telefoni in tablični računalniki (37%) ter strežniki podjetij (34%). Če je bil napad z odkupnino uspešen, je večina (60%) žrtev plačala zahtevano odkupnino. Znesek, ki so ga plačali, je v povprečju znašal več kot 2150 USD. Vendar obstajajo boljši načini za obvladovanje nevarnosti odškodninske programske opreme s poudarkom na preprečevanju in okrevanju.

Kako zaščititi svojo organizacijo?

Osnovni preventivni in obnovitveni koraki:

- Redno varnostno kopirajte podatke in vsaj eno popolno varnostno kopijo najdragocenejših podatkov hranite brez povezave

- Vso programsko opremo in aplikacije - vključno z operacijskimi sistemi - naj bo zakrpano in posodobljeno

- Uporabite zanesljivo, večplastno varnostno rešitev in poskrbite, da bo popravljena in posodobljena

Dodatni zaščitni ukrepi

- Zmanjšajte površino napada tako, da onemogočite ali odstranite nepotrebne storitve in programsko opremo

- Preverite omrežja za tvegane račune s šibkimi gesli in zagotovite, da so izboljšana

- Omejite ali prepovejte uporabo protokola oddaljenega namizja (RDP) zunaj omrežja ali omogočite overjanje na ravni omrežja

- Uporabite navidezno zasebno omrežje (VPN) za zaposlene, ki dostopajo do sistemov podjetja na daljavo

- Preglejte nastavitve požarnega zidu in zaprite vsa nebistvena vrata, ki bi lahko povzročila okužbo

- Pregled pravil in pravil za promet med notranjimi sistemi podjetja in zunanjimi omrežji

- Konfiguracije varnostnih rešitev zaščitite z geslom, da jih napadalec ne bi onemogočil

- LAN podjetja razdelite na podomrežja in jih povežite z požarnimi zidovi, da omejite bočno gibanje in možen vpliv odkupne programske opreme ali drugih napadov znotraj omrežja.

- Varnostne kopije zaščitite z dvofaktorsko ali večfaktorsko overitvijo

- Redno usposabljajte svoje osebje za prepoznavanje kibernetskih groženj in za obvladovanje napadov socialnega inženiringa

- Omejite dostop do datotek in map v skupni rabi samo na tiste, ki jih potrebujejo, vključno z omogočanjem vsebine samo za branje in spreminjanjem te nastavitve samo za osebje, ki mora imeti dostop do pisanja

- Omogočite zaznavanje potencialno nevarnih / neželenih aplikacij (PUSA / PUA) za odkrivanje in blokiranje orodij, ki jih napadalci lahko zlorabijo za onemogočanje varnostne rešitve

Nobeno podjetje ni popolnoma varno pred ransomware

Če vašega podjetja ni prizadela izsiljevalska programska oprema, vas bo morda zamikalo, da bi bila ta grožnja rezervirana za večje organizacije. Statistični podatki kažejo, da bi se zmotili. Tudi ciljni napad lahko uide nadzoru in povzroči neselektivno škodo, tudi po vsem svetu. Junija 2017 se je napad na zlonamerno programsko opremo v Ukrajini, ki ga je ESET zaznal kot Diskcoder.C (alias Petya ali NotPetya), kmalu zabil iz države. Kasneje se je izkazalo, da je šlo za dobro organiziran napad v dobavni verigi, ki je prodrl v priljubljeno računovodsko programsko opremo in napadel ukrajinske organizacije, ki so jim ušle iz rok, ter jim škodoval, okužil številna svetovna in manjša podjetja ter povzročil škodo na stotine milijonov USD.

Še en črv izsiljevalske programske opreme, ki ga je ESET zaznal kot WannaCryptor.D (alias WannaCry), se je hitro razširil z uporabo uhajajočega orodja NSA EternalBlue, ki je izkoristilo ranljivost v omrežnem protokolu SMB (Server Message Block), ki se večinoma uporablja za skupni dostop do datotek in tiskalnikov. Kljub temu da je Microsoft skoraj dva meseca pred napadom izdal popravke za večino ciljanih, ranljivih operacijskih sistemov Windows, je WannaCryptor.D v mrežo prodrl v tisoče organizacij po vsem svetu. Stroški škode, ki je nastala zaradi tega kibernetskega napada, so ocenjeni v milijardah USD.

ESET ščiti pred odkupno programsko opremo

Zagotovite si učinkovito zaščito pred odkupno programsko opremo z ESET večplastno zaščito končnih točk, vključno z zaščito Ransomware Shield in LiveGrid® prek zaščite pred oblakom in omrežnimi napadi. Združite močan ESET-ov motor za skeniranje s programom ESET Cloud Administrator (ECA) in si zagotovite podrobno vidnost omrežja.