Whalebone, un proveedor de servicios de protección DNS, puso a prueba la calidad de los indicadores de riesgo (IoC, por sus siglas en inglés), sobre dominios peligrosos provistos por ESET. Las pruebas demostraron que, al incluir el indicador de riesgo de ESET Threat Intelligence, las detecciones incrementaron significativamente, con una cantidad prácticamente nula de falsos positivos.

Las pruebas se llevaron a cabo durante el primer trimestre de 2018, sobre una muestra cercana a las 100.000 conexiones a Internet en la República Checa y Eslovaquia, lo que representa aproximadamente medio millón de dispositivos conectados. El objetivo de este experimento era verificar la calidad de la oferta de ESET Threat Intelligence. Durante el desarrollo del mismo, Whalebone distinguió entre el número de dominios bloqueados y el número de falsas alarmas, comparando el desempeño del servicio de ESET con el de otras fuentes de IoC de Whalebone. (Previo a la prueba, no había ningún otro distribuidor de protección endpoint incluido entre los proveedores de datos de Whalebone).

Datos provistos por ESET

Como proveedor de soluciones y servicios de seguridad informática, y debido a su tamaño, así como madurez tecnológica, ESET genera una enorme cantidad de información valiosa. Regularmente, hacemos uso de esta información para proteger a nuestros clientes – y ofrecerlo además a nuestros partners y clientes bajo los servicios de ESET Threat Intelligence.

Whalebone, uno de los partners de ESET, ha añadido una fuente de datos de ESET – la de inteligencia de datos en crudo – a sus actuales recursos de bloqueo de DNS/dominios.

Los sistemas de ESET procesan cientos de millones de URLs y decenas de millones de dominios por día. De esos, decenas de millones de URLs y millones de dominios eran únicos. ESET utiliza esta información en su tecnología de bloqueo de URL, que es una de las capas de protección de las soluciones de seguridad de ESET, y juega un papel importante a la hora de bloquear el malware que puede, potencialmente, atravesar otras capas de protección.

La tecnología de bloqueo de URL brinda protección efectiva, pero tiene algunas especificaciones que requieren ser tenidas en cuenta. De no hacerse, existe un riesgo de complicaciones, especialmente a modo de falsas alarmas.

Por empezar, las URL pueden bloquearse por varias razones. Además, puede haber distintas clases de URL en un único dominio, incluyendo las URL limpias. Esto lleva a la necesidad de una clasificación detallada. ESET utiliza más de dos docenas de estados de URL y dominios para la clasificación.

En contraste con la tecnología de bloqueo de URL de ESET, la tecnología de Whalebone está basada en dominios. Por tal motivo, los estados de URL son innecesarios para Whalebone.

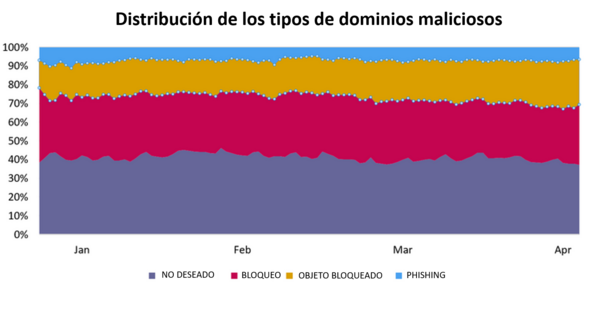

La clasificación detallada permite a los clientes de ESET configurar su protección a Internet de acuerdo con sus necesidades específicas. Las cuatro condiciones básicas a las que puede resumirse la clasificación de dominios son:

1. BLOQUEO (dominio malicioso)

2. PHISHING (dominio de phishing)

3. NO DESEADO (dominio con contenido potencialmente dañino, típicamente scams)

4. OBJETO BLOQUEADO (dominio con ejecutable(s) maliciosos)

Los cuatro estados de dominio básico mencionados se redujeron a dos fundamentales, BLOQUEO y PHISHING, para el propósito de bloqueo de dominio de Whalebone. Los otros dos estados son conocidos por su propensión a generar falsos positivos, un fenómeno que solo las soluciones de seguridad en múltiples capas pueden resolver de manera exitosa:

- OBJETO BLOQUEADO: El dominio suele contener muchas páginas limpias y un acotado número de archivos maliciosos para URLs específicas.

- NO DESEADO: El domino suele contener ofertas fraudulentas o scripts de criptominería; sin embargo, algunos usuarios pueden querer acceder a ese contenido.

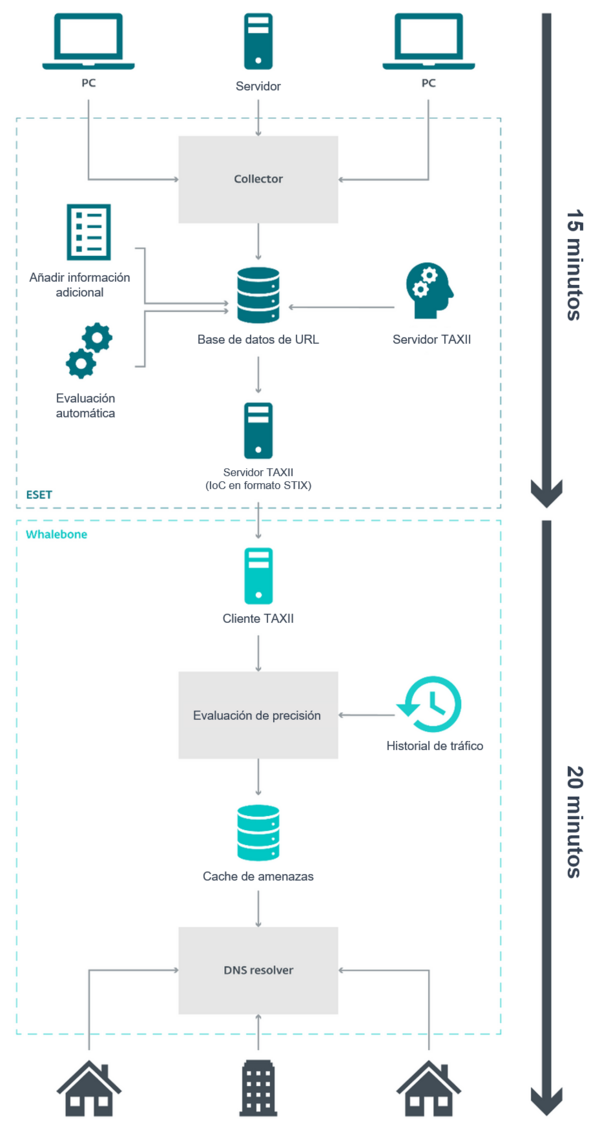

Dada la sensibilidad del tiempo, es de enorme importancia que la información llegue a Whalebone lo más rápido posible. Así, el feed es generado cada 5 minutos por parte de ESET, y luego subido en formato STIX – un formato estándar de seguridad de la información – al servidor TAXII. De allí, Whalebone descarga la información y la importa en su sistema.

Whalebone procesa la información descargada en intervalos de varios minutos y la aplica en la máquina de detección de Whalebone. Si alguno de los dominios maliciosos no es detectado por más de tres días consecutivos, el mismo se elimina de la lista de amenazas activas.

Resultados de la prueba de Whalebone

Durante el período de prueba, que transcurrió desde comienzos de 2018 hasta mediados de abril, se procesarion cerca de 55 mil dominios maliciosos únicos provistos por ESET en el feed de Identificadores de riesgo procesados. De estos, alrededor de 1100 dominios fueron detectados en el tráfico desde dispositivos conectados en República Checa y Eslovaquia.

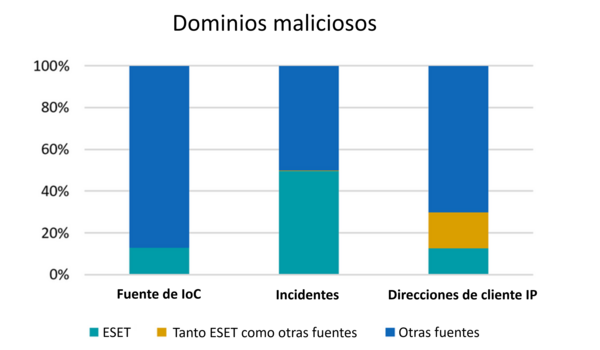

El 18,5% de los dispositivos en la prueba hicieron al menos un intento de contactar un dominio malicioso de todo el feed (es decir, IoCs provistos por ESET y todas las otras fuentes). El número general de incidentes en la prueba rondó 1,75 millones. De ellos, cerca de una mitad (866 mil incidentes, precisamente el 49,51%) fueron detectados únicamente basándose en los indicadores de riesgo provistos por ESET – es decir, sin los datos de ESET, estos incidentes no hubieran sido detectados.

Solo el 0,47% de los incidents fueron detectados basados tanto en la data de ESET como de Whalebone; El 50,02% de los incidentes fueron detectados de manera independiente a ESET.

Ejemplos: el gráfico muestra que ESET prove el 13% del total de IoCs en la prueba (columna izquierda), que el 52% de los incidentes de malware fueron detectados únicamente basándose en IoCs provistos por ESET (columna del medio), o que el 19% de las direcciones IP de todos los clientes tuvieron algunos incidentes que fueron detectados únicamente basándose en IoCs provistos por ESET (columna derecha).

De todos los incidentes detectados en base a IoCs de ESET, solo un bloqueador de dominio resultó ser un falso positivo.

Las pruebas demostraron que, al incluir el indicador de riesgo de ESET Threat Intelligence, las detecciones incrementaron significativamente, con una cantidad prácticamente nula de falsos positivos.

En conclusión, la prueba ha demostrado que es apropiado utilizar esta fuente de indicadores de riesgo para la protección DNS.

Nota: Este artículo está basado en la presentación conjunta entre ESET y Whalebone “Testing threat intelligence data for DNS protection” by Robert Šefr, Whalebone; Jakub Daubner, ESET; Peter Dekýš, ESET. La misma se llevó a cabo en mayo de 2018 en la conferencia IS2 en Praga, República Checa. Desafortunadamente, las actas de la conferencia solo están disponibles en checo.