ESET, compañía líder en detección proactiva de amenazas, a través de una reciente investigación muestra cuán lejos están dispuestos a llegar los atacantes para poder robar bitcoins a los clientes de un Exchange específico de monedas virtuales.

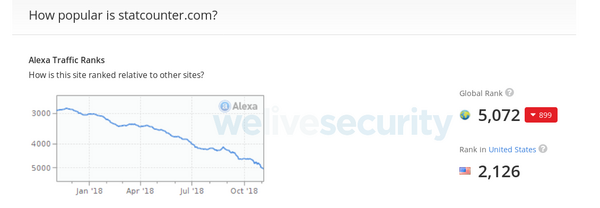

Según los especialistas los atacantes vulneraron la seguridad de StatCounter, una conocida plataforma de análisis web. Este servicio es utilizado por muchos para extraer datos estadísticos sobre las visitas que recibe un sitio; similar al que ofrece Google Analytics.

Según el sitio oficial, StatCounter es utilizado por más de dos millones de sitios y computa estadísticas de más de 10 mil millones de páginas vistas por mes.

Los atacantes modificaron el script www.statcounter[.]com/counter/counter.js al agregarle una porción de código malicioso justo en el medio del archivo. Esto es inusual, ya que los atacantes generalmente añaden código malicioso al principio o al final de un archivo legítimo. La inyección de código en el medio de un script existente es generalmente difícil de detectar por medio de la observación casual.

Esta porción de código agregada primero revisará si la URL contiene myaccount/withdraw/BTC. De esta manera, podemos adivinar que el objetivo de los atacantes es dirigirse a una plataforma de Bitcoin. Si pasa la revisión, el script continua y añade un nuevo script en la página web e incorpora el código en https://www.statconuter[.]com/c.php.

Nótese que los atacantes registraron un dominio muy similar al sitio legítimo StatCounter[.]com. Tan solo cambiaron el orden de dos letras, las cuales son difíciles de notar al momento de revisar los logs por cualquier actividad inusual. Este dominio ya había sido suspendido en 2010 por uso abusivo.

Además, de acuerdo a coinmarketcap.com, varios millones de dolares, incluyendo 1.6 millones de dólares tan solo en transacciones de Bitcoin, pasan por esta plataforma cada día. Con lo cual, podría resultar muy redituable para los atacantes robar criptomonedas a gran escala en esta plataforma.

El sitio web www.gate[.]io/myaccount/withdraw/BTC, presentado más abajo, es utilizado para transferir Bitcoin desde la cuenta de gate.io hacia una dirección de Bitcoin externa.

Dependiendo de si la víctima ingresa un monto superior a los 10 BTC o no, se utilizará el script de los atacantes o se utilizará el límite diario de retiro que tiene la cuenta de la víctima. Finalmente, el script malicioso envía el formulario, el cual ejecuta la transferencia desde la cuenta de la víctima hasta la billetera del atacante.

Esta redirección probablemente pase desapercibida para la víctima, desde que el reemplazo es realizado luego de que hacen clic en el botón enviar. Con lo cual, sucede de manera muy rápida y probablemente ni siquiera sea desplegado.

A medida que se crea una nueva dirección de Bitcoin cada vez que el script malicioso es enviado a la víctima, no tenemos la posibilidad de ver cuántos bitcoins han logrado obtener los atacantes

Para terminar, incluso por más que no sepamos cuántos bitcoins han sido robados durante este ataque, muestra cuán lejos pueden llegar los atacantes para atacar un sitio web específico, particularmente un Exchange de criptomonedas. Para lograr esto comprometieron el sitio web de un servicio de análisis, el cual es utilizado por más de dos millones de sitios, incluyendo varios sitios vinculados a entidades gubernamentales, para robar bitcoins de clientes de una sola web para el exchange de criptomonedas.

Para obtener más información sobre este ataque puede ingresar a nuestro portal de noticias: https://www.welivesecurity.com/la-es/2018/11/06/ataque-cadena-suministro-exchange-criptomonedas-gate-io/