Jak działa ransomware?

Ransomware może wykorzystywać różne techniki, żeby zablokować użytkownikowi dostęp do danych:

- Blokada ekranu uniemożliwia wyświetlanie na ekranie urządzenia czegokolwiek innego niż grafika wyświetlana przez wirus (ransomware).

- Blokada PIN zmienia kod PIN urządzenia, uniemożliwiając dostęp do zawartości urządzenia.

- Szyfrowanie plików systemowych szyfruje MBR (Master Boot Record) i/lub najważniejsze pliki systemowe, blokując użytkownikowi dostęp do systemu operacyjnego.

- Szyfrowanie dysku szyfruje dane użytkownika przechowywane na urządzeniu i uniemożliwia ich odczyt bez podania hasła.

Uwaga

Ransomware zagraża mniejszym firmom

Według raportu State of Cybersecurity in Small & Medium-Sized Businesses (SMB) wydanego przez Ponemon w 2017 roku, ataku ransomware może doświadczać w ciągu roku co druga mała i średnia firma. Część z nich nawet kilkukrotnie. W większości przypadków (79%) do zagrożenie przedostaje się na firmowe komputery za sprawą samych pracowników, którzy padli ofiarą socjotechniki.

Kluczowe informacje nt. zagrożeń szyfrujących (ransomware):

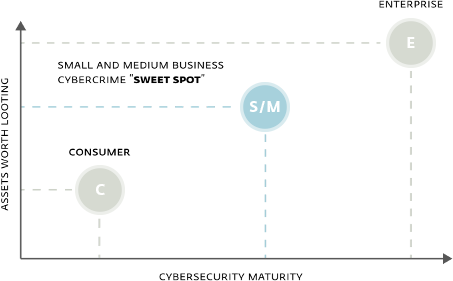

1. Wbrew powszechnemu przekonaniu, małe i średnie przedsiębiorstwa są coraz częstszym celem dla cyberprzestępców.

2. Małe i średnie przedsiębiorstwa są dla cyberprzestępców bardziej wartościowym celem niż konsumenci, a przy tym łatwiejszym niż duże korporacje. W tego typu przedsiębiorstwach często brakuje środków i wiedzy do skutecznego zabezpieczenia zasobów przed atakami ransomware. W ten sposób małe i średnie firmy stają się łatwym celem dla cyberprzestępców, dając napastnikom szansę na łatwy zysk przy stosunkowo niewielkim nakładzie pracy.

Czytaj dalej

Jak chronić swoją organizację?

Podstawowe kroki związane z prewencją i odzyskiwaniem danych obejmują:

- Regularne tworzenie backupów oraz przechowywanie przynajmniej jednej kompletnej kopii najważniejszych danych poza siecią firmową (w innym miejscu niż firma).

- Pilnowanie by wykorzystywane w firmie oprogramowanie i aplikacje były regularnie aktualizowane.

- Wykorzystywanie sprawdzonych, wielowarstwowych rozwiązań zabezpieczających i dbanie o to, by również były aktualizowane.

Dodatkowe środki bezpieczeństwa

Żadna firma nie jest w pełni chroniona przed ransomware

Jeśli Twoja firma nigdy nie padła ofiarą ataku ransomware, możesz mieć wrażenie, że jest to zagrożenie atakujące wyłącznie większe organizacje. Statystyki pokazują jednak, że jest zupełnie inaczej. Nawet ataki skierowane przeciwko konkretnym celom mogą wymknąć się spod kontroli i wyrządzić szkody na całym świecie, także w Twojej firmie. W czerwcu 2017 wymierzony przeciwko Ukrainie atak z wykorzystaniem złośliwego oprogramowania zidentyfikowanego przez ESET jako Diskcoder.C (znanego też jako Petya lub NotPetya) szybko przekroczył granice tego kraju i zainfekował komputery także w Polsce. Niedługo potem okazało się, że atak, poprzez zainfekowanie popularnego oprogramowania księgowego, miał wyrządzić szkody ukraińskim organizacjom. Wymknął się on jednak spod kontroli, uderzając w firmy wszystkich rozmiarów na całym świecie, prowadząc w efekcie do strat liczonych w milionach dolarów.

Inne zagrożenie ransomware, zidentyfikowane przez ESET jako WannaCryptor.D (znane też jako WannaCry), rozprzestrzeniało się błyskawicznie za pomocą exploita EternalBlue, czyli narzędzia zbudowanego przez amerykańską agencję bezpieczeństwa narodowego (NSA), wykorzystującego lukę w protokole SMB (Server Message Block). Choć podatność została w przypadku większości wersji systemu Windows załatana blisko dwa miesiące przed atakiem, za pomocą stosownej łatki, WannaCryptor.D i tak zinfiltrował tysiące sieci firmowych na całym świecie. Wartość wyrządzonych przez niego szkód została oszacowana na miliardy dolarów.

Oprogramowanie ESET chroni przed ransomware

ESET PROTECT

Advanced

Chroń firmowe komputery, laptopy i urządzenia mobilne za pomocą produktów zabezpieczających, zarządzanych przez konsolę opartą na chmurze. Rozwiązanie obejmuje technologię sandboxingu w chmurze, zapobiegającą zagrożeniom typu zero-day i ransomware, a także funkcję pełnego szyfrowania dysku w celu zwiększenia ochrony danych.