Czym jest ransomware?

Ransomware to specyficzny rodzaj złośliwego oprogramowania wykorzystywanego do wymuszania okupu. Gdy urządzenie zostanie skutecznie zaatakowane, złośliwe oprogramowanie blokuje ekran lub szyfruje dane przechowywane na dysku, a ofierze wyświetlana jest żądanie okupu wraz z informacjami dotyczącymi płatności.

Jak rozpoznać ransomware?

Jeśli zostałeś zaatakowany, ransomware w większości przypadków poinformuje Cię o tym, wyświetlając wiadomość o żądaniu okupu na ekranie lub dodając plik tekstowy (wiadomość) do zainfekowanych folderów. Wiele rodzin ransomware zmienia także rozszerzenie zaszyfrowanych plików.

Jak działa ransomware?

Operatorzy ransomware stosują różne techniki, aby zrealizować swoje ataki:

- Diskcoder ransomware szyfruje cały dysk i uniemożliwia użytkownikowi dostęp do systemu operacyjnego.

- Screen locker blokuje dostęp do ekranu urządzenia.

- Crypto-ransomware szyfruje dane przechowywane na dysku ofiary.

- PIN locker atakuje urządzenia z systemem Android, zmieniając ich kody dostępu, aby zablokować użytkownikom dostęp.

Dowiedz się więcej

Wszystkie wyżej wymienione rodzaje ransomware żądają zapłaty, najczęściej prosząc o dokonanie jej w bitcoinach lub innej trudnej do wyśledzenia kryptowalucie. W zamian operatorzy obiecują odszyfrowanie danych lub przywrócenie dostępu do zainfekowanego urządzenia.

Należy podkreślić, że nie ma gwarancji, iż cyberprzestępcy dotrzymają swojej części umowy (a czasami nie są w stanie tego zrobić, zarówno celowo, jak i z powodu niekompetentnego kodowania). Dlatego ESET zaleca, aby nie płacić żądanej kwoty – przynajmniej nie przed skontaktowaniem się z pomocą techniczną ESET w celu sprawdzenia, jakie istnieją możliwości odszyfrowania danych.

Jak się chronić?

Podstawowe zasady, których należy przestrzegać, aby uniknąć utraty danych:

- Regularnie twórz kopie zapasowe danych – i przechowuj przynajmniej jedną pełną kopię offline

- Dbaj o to, aby oprogramowanie – łącznie z systemami operacyjnymi – było aktualne

Jednak aby pomóc użytkownikom/organizacjom w rozpoznawaniu, zapobieganiu i usuwaniu oprogramowania ransomware, najbardziej efektywną opcją jest niezawodne i wielowarstwowe rozwiązanie zabezpieczające.

Zaawansowane zasady głównie dla firm:

- Zmniejsz powierzchnię ataku poprzez wyłączenie lub odinstalowanie zbędnych usług i oprogramowania

- Przeskanuj sieci pod kątem ryzykownych kont z użyciem słabych haseł

- Ogranicz lub zabroń korzystania z protokołu zdalnego pulpitu (RDP) spoza sieci lub włącz uwierzytelnianie na poziomie sieci

- Sprawdź ustawienia firewalla

- Korzystaj z wirtualnej sieci prywatnej (VPN)

- Sprawdź polityki dotyczące ruchu między siecią wewnętrzną a zewnętrzną (internetem)

- Ustaw hasło w konfiguracji swojego rozwiązania zabezpieczającego, aby chronić je przed wyłączeniem przez atakującego

- Zabezpiecz kopie zapasowe, używając uwierzytelniania dwuskładnikowego lub wieloskładnikowego

- Regularnie przeprowadzaj szkolenia dla pracowników, aby rozpoznawali i radzili sobie z atakami phishingowymi

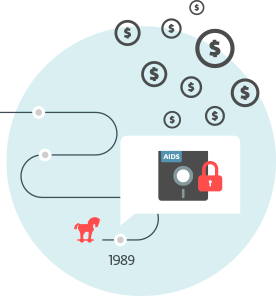

Krótka historia

Pierwszy udokumentowany przypadek ransomware miał miejsce w 1989 roku. Nazywany AIDS Trojan, był fizycznie dystrybuowany pocztą za pomocą tysięcy dyskietek, które rzekomo zawierały interaktywną bazę danych na temat AIDS i czynników ryzyka związanych z tą chorobą. Po uruchomieniu, złośliwe oprogramowanie skutecznie uniemożliwiało użytkownikowi dostęp do większości zawartości dyskietki.

AIDS Trojan żądał okupu (lub, jak określono to w notatce, „opłaty licencyjnej”) w wysokości 189 USD, który miał być wysłany na skrytkę pocztową w Panamie, umożliwiając użytkownikowi uruchomienie programu 365 razy. Dr Joseph Popp został zidentyfikowany jako autor, władze jednak uznały go za niezdolnego do stanięcia przed sądem z powodu problemów zdrowotnych.

Przykłady

W maju 2017 roku ransomware, wykryty przez ESET jako WannaCryptor, znany również jako WannaCry, rozprzestrzenił się szybko, wykorzystując exploit EternalBlue, wyciekły z NSA, który wykorzystywał lukę w najpopularniejszych wersjach systemów operacyjnych Windows. Mimo że Microsoft wydał poprawki dla wielu z tych podatnych systemów operacyjnych ponad dwa miesiące przed atakiem, pliki i systemy tysięcy organizacji na całym świecie padły ofiarą tego złośliwego oprogramowania. Szkody spowodowane przez WannaCry szacowane są na miliardy dolarów.

W czerwcu 2017 roku złośliwe oprogramowanie wykryte przez ESET jako Diskcoder.C, znane również jako Petya, zaczęło rozprzestrzeniać się na Ukrainie, ale wkrótce przedostało się poza granice kraju. Jak później się okazało, był to dobrze zorganizowany atak na łańcuch dostaw, który wykorzystał popularne oprogramowanie księgowe do atakowania i szkodzenia ukraińskim organizacjom.

Jednakże sytuacja wymknęła się spod kontroli, a zainfekowanie wielu globalnych firm, w tym Maersk, Merck, Rosneft i FedEx, spowodowało szkody sięgające setek milionów dolarów.

ESET chroni Cię przed ransomware

ESET HOME Security Premium

Skuteczna i łatwa w zarządzaniu ochrona, która blokuje oszustwa, szyfruje wrażliwe dane oraz zabezpiecza foldery i transakcje online. Zawiera zintegrowany VPN dla większej prywatności.