Aż 37% - taka była skala wzrostów zagrożeń ransomware w Polsce w II półroczu 2024 r. w odniesieniu do I półrocza. Polska tym samym stała się jednym z kluczowych celów tego typu ataków, znajdując się na wysoko niebezpiecznym 7. miejscu na świecie. Przestępcy szukają luk w zabezpieczeniach, by zaatakować możliwie celnie i dotkliwie dla ofiar – przestrzegają analitycy ESET.

Ransomware: Polska na celowniku cyberprzestępców

Polska znalazła się w samym centrum ataków typu ransomware, czyli szczególnie złośliwym oprogramowaniem szyfrującym dane użytkownika. Do przejęciu danych cyberprzestępcy żądają okupu w zamian za ich odszyfrowanie. W ten sposób można zaatakować nasze prywatne komputery i smartfony, ale przede wszystkim firmy i instytucje, które przechowują repozytoria danych klientów i interesariuszy.

Z najnowszych danych zebranych w raporcie ESET Threat Report za II półrocze 2024 wynika, że w porównaniu do I półrocza liczba ataków ransomware w naszym kraju wzrosła aż o 37%. Liczby są alarmujące, zwłaszcza że pod względem liczby tego typu ataków Polska jest już na 7. miejscu na świecie, podczas gdy w I półroczu zajmowaliśmy 13. pozycję.

Warto podkreślić, że to właśnie firmy i instytucje stają się głównymi celami działań ransomware.

- Cyberprzestępcy każdego dnia skanują internet w poszukiwaniu podatnych systemów posiadających luki w zabezpieczeniach. Wybierają cele, od których mają potencjalnie największą szansę uzyskać okup. Następnie włamują się do wybranych sieci, kradną i szyfrują dane, po czym wymuszają opłaty od firm i instytucji - opisuje mechanizm działania Kamil Sadkowski, analityk laboratorium antywirusowego ESET.

Perspektywa polskich przedsiębiorców – ransomware wśród najczęstszych ataków

Jak pokazują dane z raportu „Cyberportret polskiego biznesu. Bezpieczeństwo cyfrowe oczami ekspertów i pracowników” aż 88% badanych firm w ostatnich 5 latach doświadczyło cyberataku lub wycieku danych. Ataki typu ransomware znajdują się w piątce najczęściej wskazywanych przez ankietowanych i stanowią 18% wszystkich zagrożeń, zaraz za atakami phishingowymi (34%), atakami na sieć Wi-Fi (22%), atakami z wykorzystaniem innych trojanów i na aplikacje internetowe (po 19%).

- Niepokoić może niewiedza pracowników dotycząca samego zjawiska. Zaledwie 19% pracowników polskich firm zna pojęcie „ransomware”. To daje cyberprzestępcom spore pole do działania, bo okazuje się, że ponad 80% może mieć problem z rozpoznaniem niebezpiecznej sytuacji. Atak ransomware to dla cyberprzestępców sytuacja win-win. Jeżeli zaatakowana firma lub instytucja zdecyduje się opłacić okup, często by w szybki sposób pozbyć się kłopotu i na przykład uniknąć strat wizerunkowych – wygrali. Jeśli zaś organizacja nie zapłaci przestępcom, wtedy prawdopodobnie jej dane zostaną sprzedane w tzw. darknecie, co również oznacza dla przestępców profity– tłumaczy Paweł Jurek, Business Development Director, DAGMA Bezpieczeństwo IT.

Ransomware narzędziem wojny hybrydowej

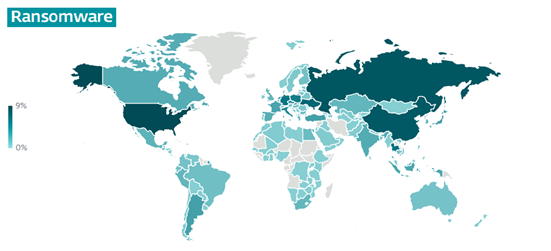

Ataki na firmy, instytucje i administrację rządową bez wątpienia mogą być elementem działań destabilizujących gospodarkę i społeczeństwo danego kraju. W przypadku działań ransomware zauważamy, że w II półroczu zanotowano najwięcej tego typu ataków w Stanach Zjednoczonych (9,2% wszystkich ataków na świecie), Rosji (7,8%), Chinach (7,4%), Ukrainie (5,7%), Tajlandii (4,6%). Polska znajduje się w tym zestawieniu na 7. miejscu. Działania skierowane na polskich użytkowników stanowiły w II półroczu 4% światowych ataków (wzrost z 2,3% w I półroczu). Większość wymienionych krajów zaangażowana jest w różne konflikty, z kolei Polska jest ważnym elementem wschodniej flanki NATO w Europie, co ma znaczenie w kontekście sytuacji w Ukrainie.

Ataki typu ransomware są wycelowane również w instytucje oraz administrację państwową na całym świecie, co potwierdzają głośne przykłady z ostatnich miesięcy. Na przełomie sierpnia i września RansomHub, jedna z grup cyberprzestępczych specjalizująca się w ransomware opublikowała na swoim blogu informację o działaniach skierowanych na instytucje publiczne oraz organy administracji rządowej jak np. Instytut Technologii Informacyjnych Indraprastha w Delhi, Uniwersytet w Swinburne w Malezji, portal stolicy Fidżi, portal miasta Timișoara w Rumunii czy portal Ministerstwa Edukacji Gwatemali.

- Podobne przykłady możemy mnożyć w odniesieniu do Polski. Przykładowo jeszcze w grudniu cyberprzestępcy zaatakowali czołową firmę z branży transportowej – Scania. Dane osobowe posiadane przez spółki Scania Polska oraz Scania Finance Polska zostały zaszyfrowane przez atakujących, przez co pracownicy nie mają do nich dostępu lub też został on ograniczony– wymienia Kamil Sadkowski.

Najsłabszym ogniwem – człowiek

Zarówno w przypadku ataku skierowanego na firmy jak i instytucje, kluczowa jest świadomość danej organizacji dotycząca potencjalnych zagrożeń.

– Atak ransomware może rozpocząć się bardzo niepozornie, przez otwarcie zainfekowanego załącznika czy fałszywej strony internetowej, która do złudzenia przypomina prawdziwą znaną witrynę– ostrzega Kamil Sadkowski- Mimo to aż 52% pracowników nie wzięło udziału w żadnym szkoleniu z zakresu cyberbezpieczeństwa w ciągu ostatnich pięciu lat.

Źródła:

ESET Threat report