Badacze ESET odkryli aktywne kampanie powiązane z chińską grupą APT znaną jako GREF, dystrybuującą kod szpiegowski BadBazaar poprzez aplikacje podszywające się pod Signal i Telegram. Aplikacje trafiły do oficjalnych sklepów – Google Play i Samsung Galaxy Store. Złośliwy kod został wykryty na wielu urządzeniach w Polsce.

Na podstawie danych telemetrycznych eksperci ESET byli w stanie zidentyfikować aktywne kampanie na Androida, w których atakujący rozpowszechniał złośliwe aplikacje o nazwach Signal Plus Messenger i FlyGram za pośrednictwem sklepu Google Play, Samsung Galaxy Store i dedykowanych stron internetowych, naśladując aplikację Signal (signalplus[.]org) i alternatywną aplikację Telegram (flygram[.]org).

- Głównym celem BadBazaar jest wykradanie danych użytkowników: informacji o urządzeniu, listy kontaktów, dzienników połączeń i listy zainstalowanych aplikacji, a także szpiegowanie wiadomości Signal poprzez potajemne połączenie aplikacji Signal Plus Messenger ofiary z urządzeniem atakującego - mówi ekspert ESET Lukáš Štefanko.

FlyGram jest w stanie wyodrębnić podstawowe informacje o urządzeniu, ale także dane wrażliwe, takie jak listy kontaktów, dzienniki połączeń i lista kont Google. Co więcej, aplikacja jest w stanie wyodrębnić niektóre informacje i ustawienia związane z Telegramem; jednak dane te nie obejmują listy kontaktów Telegrama, wiadomości ani żadnych innych poufnych informacji. Niemniej jednak, jeśli użytkownicy włączą określoną funkcję FlyGram, która pozwala im tworzyć kopie zapasowe i przywracać dane Telegrama na zdalny serwer kontrolowany przez atakujących, cyberprzestępcy będą mieli do nich pełen dostęp. Należy zauważyć, że te kopie zapasowe nie zawierają rzeczywistych wiadomości. Podczas analizy tej funkcji eksperci ESET odkryli, że serwer przypisuje unikalny identyfikator do każdego nowoutworzonego konta użytkownika. Identyfikator ten jest sekwencyjny, co wskazuje, że co najmniej 13 953 kont FlyGram aktywowało tę funkcję.

Signal Plus Messenger zbiera podobne dane urządzenia i poufne informacje. Jego głównym celem jest jednak szpiegowanie komunikacji Signal ofiary - może wyodrębnić numer PIN Signal, który chroni konto. Dodatkowo nadużywa funkcję łączenia urządzeń, która pozwala użytkownikom łączyć Signal Desktop i Signal iPad z telefonami. To zupełnie nowa, niezaobserwowana do tej pory technika szpiegowania.

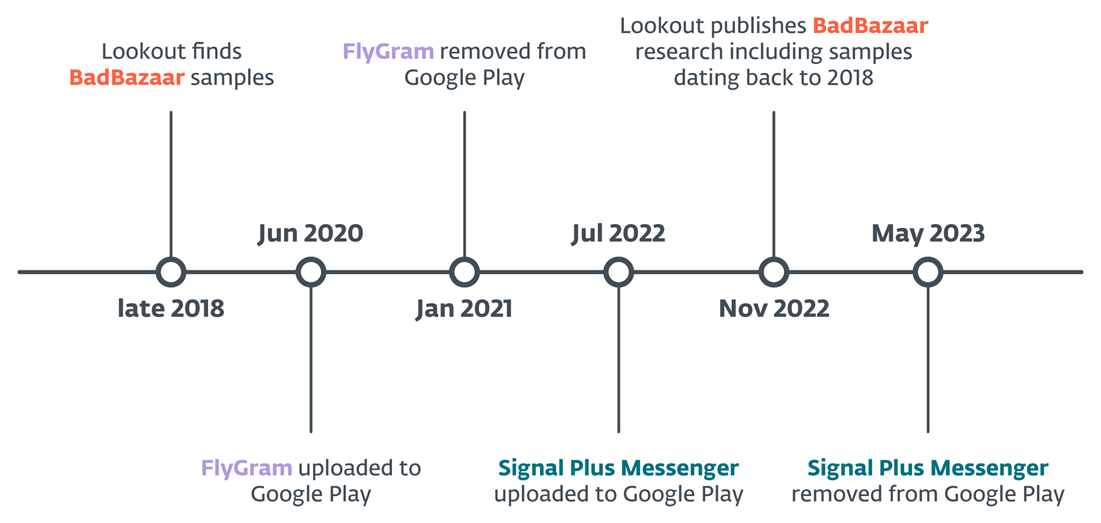

Jako partner Google App Defense Alliance, ESET zidentyfikował najnowszą wersję Signal Plus Messenger jako złośliwą i niezwłocznie podzielił się swoimi ustaleniami z Google. 27 kwietnia 2023 r. ESET zgłosił Signal Plus Messenger zarówno do Google Play, jak i Samsung Galaxy Store. Google podjął działania i usunął aplikację 23 maja 2023 roku. FlyGram został usunięty z Google Play po 6 stycznia 2021 roku. W chwili pisania tego tekstu obie aplikacje są nadal dostępne w Samsung Galaxy Store.

Obie aplikacje zostały stworzone przez tego samego dewelopera, mają te same złośliwe funkcje, a opisy aplikacji w obu sklepach odsyłają do tej samej witryny dewelopera, signalplus[.]org. Domena została zarejestrowana 15 lutego 2022 r. i zawiera link do pobrania złośliwej aplikacji Signal Plus Messenger z Google Play lub bezpośrednio ze strony internetowej. Niezależnie od tego, skąd pobierana jest aplikacja - czy jest to wersja Google Play, wersja Samsung Galaxy Store, czy wersja ze strony internetowej - wszystkie trzy pobrania skutkują uzyskaniem złośliwie zmodyfikowanej wersji otwartoźródłowej aplikacji Signal na Androida.

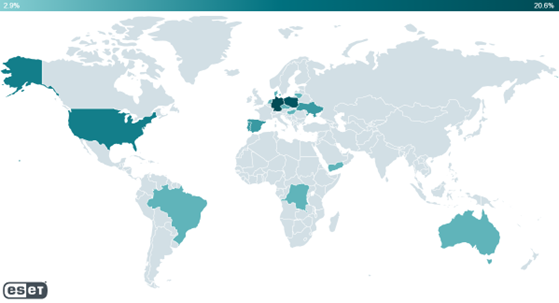

Telemetria ESET odnotowała złośliwe oprogramowanie na urządzeniach z Androidem w Polsce, Australii, Brazylii, Danii, Demokratycznej Republice Konga, Niemczech, Hongkongu, Holandii, Portugalii, Singapurze, Hiszpanii, Ukrainie, Stanach Zjednoczonych, Jemenie oraz na Węgrzech i na Litwie.

Złośliwy kod znaleziony w Signal Plus Messenger i FlyGram należy do rodziny złośliwego oprogramowania BadBazaar, którą Lookout przypisał APT15 w 2022 roku. Jednak po dalszej analizie atrybucja ta opierała się na nakładaniu się infrastruktury sieciowej z inną rodziną złośliwego oprogramowania dla systemu Android o nazwie DoubleAgent, którą Lookout udokumentował wcześniej w 2020 roku. Lookout powiązał DoubleAgent z XSLCmd, backdoorem OS X, który został udokumentowany i połączony z grupą GREF przez FireEye w 2014 roku. Chociaż kilka źródeł twierdzi, że GREF jest powiązany z APT15 (takich jak NCCGroup, Lookout, Malpedia), badacze ESET nie mają wystarczających dowodów na poparcie tego połączenia i nadal śledzą GREF jako oddzielną grupę.

Więcej szczegółowych informacji wraz z przykładami kodu można odnaleźć na blogu ESET.