- Analitycy ESET odkryli ScRansom, niebezpieczne oprogramowanie ransomware opracowane przez grupę CosmicBeetle.

- Za jego pomocą cyberprzestępcy odcinali firmy z sektora MSP od kluczowych informacji i zmuszali je do płacenia okupu w zamian za przywrócenie dostępu do danych.

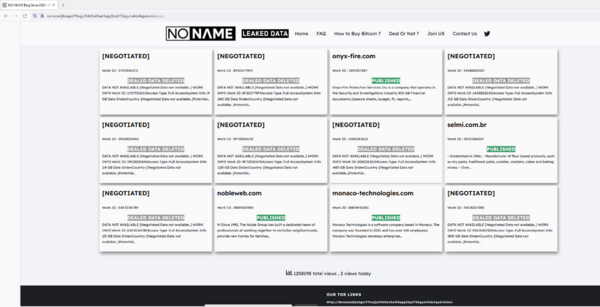

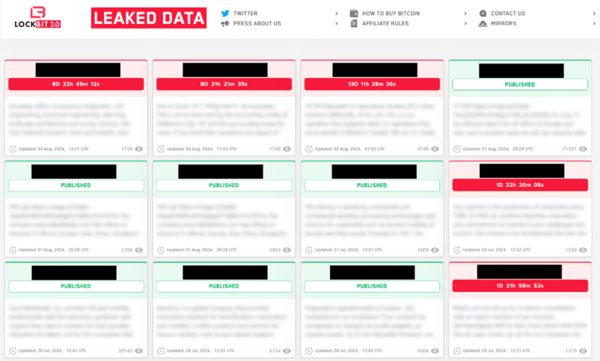

- Grupa cyberprzestępców CosmicBeetle próbowała naśladować schemat działania znanej grupy LockBit, Jest też prawdopodobnie związana z inną, większą grupą (RansomHub), aktywną od marca 2024.

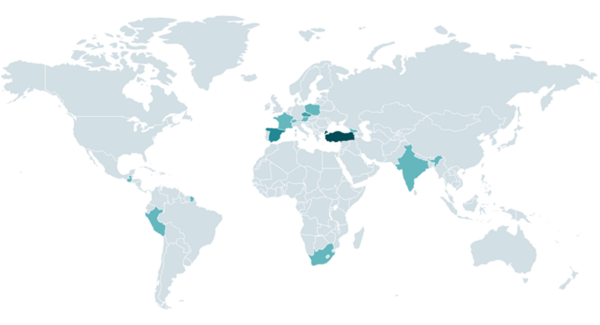

- CosmicBeetle wykorzystuje zaniedbania i luki w zabezpieczeniach do atakowania małych i średnich firm z obszaru Europy i Azji. Polskie firmy także znalazły się wśród ofiar cyberprzestępców.

Analitycy ESET odkryli aktywność grupy CosmicBeetle, która stworzyła nowe złośliwe oprogramowanie typu ransomware – ScRansom i wykorzystywała je do wyłudzania okupu od małych i średnich firm w Europie (także w Polsce) oraz Azji. Grupa działała prawdopodobnie w powiązaniu z innymi grupami cyberprzestępców specjalizującymi się w ransomware.

CosmicBeetle – nowy podmiot działający w większej grupie

Analitycy ESET zaobserwowali, że sposób działania CosmicBeetle jest podobny do działania LockBit, innej znanej wcześniej grupy ransomware, która powstała w 2019 roku i specjalizowała się w działaniach ransomware-as-a-service. Grupa ta miała zakończyć funkcjonowanie na początku bieżącego roku. Niewykluczone, że pochodzący z niej cyberprzestępcy rozpoczęli współpracę z szybko zyskującą popularność grupą RansomHub.

Zdaniem analityków ESET, CosmicBeetle to nowy podmiot działający w porozumieniu z RansomHub, która jest obecnie jedną z grup najbardziej wyspecjalizowanych w RaaS. RansomHub znacznie zwiększyła swoją aktywność od marca 2024 i według branżowych szacunków skutecznie zaatakowała już ponad 200 ofiar.

- CosmicBeetle próbuje wykorzystywać know-how oraz popularność grupy LockBit z dwóch powodów. Po pierwsze, prawdopodobnie ze względu na problemy związane z pisaniem autorskiego ransomware od podstaw, a po drugie z uwagi na wiarę w to, że sprawdzone rozwiązania zwiększają szansę na to, że ofiary zapłacą okup - mówi Jakub Souček, analityk ESET, który odkrył i poddał badaniu aktywność CosmicBeetle.

Nie tylko sposób działania, ale też sposób prezentacji efektów jest zbliżony do LockBit - szata graficzna również została oparta na układzie kafelkowym, w którym prezentowane są kolejne zbiory danych dla konkretnych firm, wykorzystano również analogiczną jak w przypadku LockBit czcionkę.

W jaki sposób odkryto powiązanie i nową grupę?

- Zaobserwowaliśmy równolegle: niepokojące działanie ScRansom i jednocześnie aktywność RansomHub w tym samym miejscu w odstępie zaledwie tygodnia. Wspomniane działanie RansomHub było bardzo nietypowe w porównaniu do wcześniej wykrytych przez nas przypadków, przypominało właśnie sposób funkcjonowania CosmicBeetle. To, że nie pojawiły się informacje ze strony RansomHub, pozwala nam przypuszczać, że wspomniany przypadek może być efektem działania CosmicBettle - dodaje Souček.

CosmicBeetle w trakcie działania do atakowania celów wykorzystuje metodę brute-force, czyli technikę łamania haseł lub kluczy kryptograficznych polegającą na sprawdzeniu wszystkich możliwych kombinacji. Jednocześnie cyberprzestępcy z CosmicBeetle wykorzystują różne inne znane im luki w zabezpieczeniach. Małe i średnie firmy z różnych branż na całym świecie są najczęstszymi ofiarami grupy, gdyż jest to segment, który często nie dba w odpowiedni sposób o cyberbezpieczeństwo. Analitycy ESET zaobserwowali ataki na małe i średnie firmy w następujących branżach: produkcja, farmacja, prawo, edukacja, technologia, hotelarstwo, rekreacja, usługi finansowe, samorządy i opieka zdrowotna.

Choć analitycy wskazują, że ScRansom nie jest najbardziej zaawansowanym oprogramowaniem, obok standardowego szyfrowania danych, może również negatywnie wpływać na inne różne procesy i usługi na zaatakowanym komputerze. Dlatego też, nawet gdy ofiara zdecyduje się zapłacić okup, nie może mieć pewności, że udało jej się całkowicie uwolnić od zagrożenia.

Złą informacją dla małych i średnich przedsiębiorstw jest fakt, że oprogramowanie ScRansom jest stale rozwijane. Ponadto proces szyfrowania (i deszyfrowania) jest na tyle skomplikowany i przez to podatny na błędy, że nawet przywrócenie wszystkich plików po wpłaceniu okupu jest bardzo trudne. Pomyślne odszyfrowanie opiera się na prawidłowym działaniu deszyfratora i dostarczeniu przez CosmicBeetle wszystkich niezbędnych kluczy, a nawet w takim przypadku istnieje ryzyko, że niektóre pliki zostały trwale zniszczone. Proces odszyfrowywania danych jest długotrwały, skomplikowany i nie daje gwarancji sukcesu.

Twórca został zlokalizowany i prawdopodobnie pochodzi z Turcji

CosmicBeetle to grupa aktywna od 2020, przez analityków ESET została odkryta w 2023. Znana jest ze stosowania zestawu narzędzi (tzw. Spacecolon), napisanych w języku programowania Delphi, zestawu składającego się z ScHackTool, ScInstaller, ScService i ScPatcher. Najwcześniejsze próbki złośliwego oprogramowania ScRansom, do jakich udało się dotrzeć analitykom ESET, zostały stworzone pod koniec marca 2023 r., aczkolwiek ataki z ich udziałem rozpoczęły się w sierpniu. Eksperci zwracają uwagę, że graficzny interfejs użytkownika jest typowy dla aplikacji Delphi. Wszystkie próbki ScRansom zawierają ustrukturyzowany graficzny interfejs. Starsze próbki, zwykle nazywane przez twórców „Static”, wymagają interakcji użytkownika, aby uruchomić proces szyfrowania. Może to być jeden z powodów, dla których ScRansom unikał wykrycia przez pewien czas, gdyż samo uruchomienie próbek nie skutkowało ich złośliwą aktywnością.

Szyfrowanie i deszyfrowanie skradzionych danych – nie rozwiąże problemu?

Uruchomienie szyfratora wymaga, aby cyberprzestępcy mieli dostęp do pulpitu ofiary. To nie pierwszy raz, kiedy CosmicBeetle stosuje ten mechanizm – przykładowo ScHackTool jest również narzędziem, które musi zostać ręcznie uruchomione na komputerze ofiary. CosmicBeetle prawdopodobnie osiąga ten cel, używając dostępu VPN z wcześniej wykradzionymi poświadczeniami, a następnie RDP. CosmicBeetle eksperymentował również z rzadziej spotykanym wariantem złośliwego narzędzia nazwanego „SSH”. Logika szyfratora jest identyczna jak w innych wariantach, ale zamiast szyfrować pliki lokalne, szyfruje pliki przez FTP.

Analitykom ESET udało się uzyskać deszyfrator zaimplementowany przez CosmicBeetle. Jak się okazuje, grupa nie dostarcza swoim ofiarom klucza prywatnego MasterKeyPair.Private, ale już odszyfrowany klucz ProtectionKey (który należy wprowadzić w interfejsie graficznym w polu oznaczonym CPriv Aes Key).

Jeśli ofiary zdecydują się zapłacić okup, muszą zebrać wszystkie identyfikatory deszyfrowania ze wszystkich komputerów zainfekowanych ScRansom. CosmicBeetle musi następnie podać odrębne klucze ProtectionKey dla wszystkich identyfikatorów deszyfrowania. Ofiary muszą ręcznie uruchomić deszyfrator na każdym zaszyfrowanym urządzeniu i wprowadzić poprawny klucz ProtectionKey (lub wypróbować je wszystkie). To utrudnia proces odzyskania zaszyfrowanych (skradzionych) danych.

Mapa działania grupy CosmicBeetle od sierpnia 2023, dane ESET.