- O niemal 300% przez ostatni rok wzrosła w Polsce skala ataków, w których cyberprzestępcy nakłaniają do logowania się do fałszywych stron imitujących usługi Microsoft.

- Oszuści wysyłają na maile służbowe załączniki z rzekomymi nieopłaconymi fakturami lub wiadomościami głosowymi.

Dziesiątki maili, faktur i osłabiona czujność

Praca biurowa lub prowadzenie działalności wiąże się z codziennym i intensywnym korzystaniem z poczty elektronicznej. Na firmowe lub imienne skrzynki pracowników przychodzą kolejne wiadomości od kontrahentów, faktury będące podstawą do rozliczeń bieżących współprac czy poniesionych kosztów. Chcąc wykonywać rzetelnie swoje obowiązki, kluczowe jest nieprzeoczenie ważnych wiadomości, co mogłoby spowodować opóźnienia płatności czy pogorszenie relacji z kontrahentami. Tę sytuację wykorzystują oszuści, cynicznie podszywając się pod popularną i wzbudzająca zaufanie markę Microsoft.

- Cyberprzestępcy podszywają się pod powszechnie znane platformy lub narzędzia online, by dotrzeć do naszych poufnych informacji, infekując komputer szkodliwym oprogramowaniem czy też nakłaniając do określonych działań. W ostatnim czasie zaobserwowaliśmy m.in. masowe próby phishingu za pośrednictwem fałszywych linków WeTransfer czy Booking.com. Kolejną marką, której popularność i autorytet jest wykorzystywany, stał się Microsoft. Zaobserwowaliśmy przez ostatni rok w sektorze polskich użytkowników biznesowych ponad 280% wzrost prób takich oszustw związanych właśnie z Microsoftem - precyzuje Kamil Sadkowski, analityk laboratorium antywirusowego ESET.

Dodatkowe logowanie? Ważny sygnał ostrzegawczy

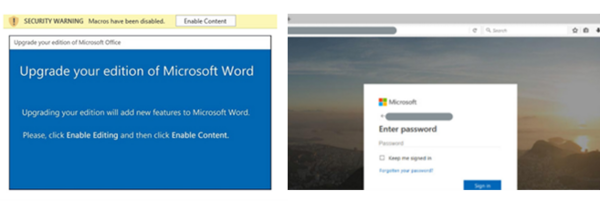

Nowy typ zagrożenia oparty jest na znanym już mechanizmie, w którym odbiorca e-mail informowany jest, że w załączniku do wiadomości znajduje się nieopłacona faktura lub rzekomo nowa otrzymana wiadomość głosowa. Po otwarciu załącznika użytkownik przekierowywany jest do fałszywej (phishingowej) strony logowania Microsoftu w przeglądarce. Tymczasem strona, gdzie należy się zalogować łudząco przypomina standardowe okno produktu Microsoft, a co więcej nie pojawia się w dodatkowym oknie pop-up, a w użytkowanej na co dzień przeglądarce. Wszystko to sprawia, że czujność odbiorcy może zostać osłabiona. Wprowadzone dane logowania i hasło zostają przechwycone przez cyberprzestępców.

Co warte podkreślenia, cyberprzestępcy nie wykorzystują w mailach wizerunków współpracowników i znanych odbiorcy osób w celu uwiarygodnienia przekazu. Wiadomości pochodzą na ogół od losowych osób i organizacji, co sprawia, że trudniej zweryfikować prawdziwość takiej informacji. Zaciekawiony odbiorca, odruchowo chętniej klika w takie załączniki.

Innym zagrożeniem, które może dotrzeć na pocztę elektroniczną, jest złośliwe oprogramowanie osadzone w zainfekowanych plikach Microsoft Office. Są one dołączane i wysyłane w kampaniach spamowych, w których nadawca imituje ważne dla odbiorcy informacje. Po otwarciu system prosi o fałszywą aktualizację, a efektem jest zainfekowanie urządzenia.

Zachowanie zimnej krwi w wirze codziennych obowiązków zawodowych może być trudne, dlatego warto pamiętać o przestrzeganie kilku zasad, które mogą ochronić nas przed kłopotami. Przede wszystkim dbajmy o porządek w dokumentacji cyfrowej i o obieg informacji w firmie, by ze spokojem ignorować rzekome nieopłacone faktury. Co więcej, każda nieoczekiwana sytuacja, w której jesteśmy proszeni o logowanie do usług Microsoft, powinna dać nam do myślenia. Sprawdźmy adres strony, na której ma miejsce akcja – będzie on inny niż w przypadku oficjalnych usług. Regularne aktualizacje systemów oraz programów antywirusowych to dodatkowy ważny czynnik wpływający na cyberbezpieczeństwo firmy i chroniący ją przed potencjalnymi poważnymi stratami finansowymi. Pamiętajmy też, że to człowiek najczęściej jest najsłabszym ogniwem systemu walki z cyberniebezpieczeństwem. Wiedza i świadomość są często najlepszym rodzajem zabezpieczenia, stąd niezbędne są cykliczne kursy i szkolenia pracowników, ponieważ metody cyberprzestępców stale ewoluują. Tylko aktualna wiedza stanowi wartościową zaporę - podsumowuje Kamil Sadkowski z ESET.