1. Organiseer regelmatige cybersecuritytrainingen voor ALLE werknemers, inclusief het topmanagement en IT-personeel. Deze cybersecuritytrainingen moeten realistische scenario's laten zien of simuleren. De leerpunten moeten uitvoerbaar zijn en vooral ook actief worden getest buiten de trainingsruimte: social engineering-technieken vertrouwen op het lage cybersecuritybewustzijn van hun doelwitten.

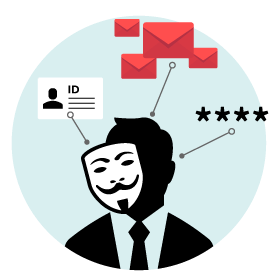

2. Controleer op zwakke wachtwoorden die mogelijk een open deur in het netwerk van uw organisatie kunnen vormen voor aanvallers. Bescherm wachtwoorden bovendien met een extra beveiligingslaag door multi-factor authenticatie te implementeren.

3.Implementeer technische oplossingen om scam berichten aan te pakken, zodat spam en phishing worden gedetecteerd, in quarantaine geplaatst, geneutraliseerd en verwijderd. Deze mogelijkheden zijn aanwezig in beveiligingsoplossingen, waaronder vele die ESET levert.