Sliedrecht, 17 oktober 2019 – De Dukes (oftewel APT29 en Cozy Bear) hebben kort de aandacht gehad na hun vermoedelijke betrokkenheid bij het datalek bij de Democratic National Committee (DNC) in de maanden voor de Amerikaanse verkiezingen in 2016. Na een aanval in Noorwegen in januari 2017 en ondanks een vermoedelijk comeback in november 2018, leek het erop dat de Dukes zich teruggetrokken hadden uit cyberspionage. Onderzoekers van ESET hebben echter een operatie met de naam “Ghost” ontdekt die al in 2013 begon en nog steeds loopt. De Dukes hebben de ambassade van een EU-lid in Washington, DC geïnfiltreerd en het ministerie van Buitenlandse Zaken in minstens drie verschillende Europese landen.

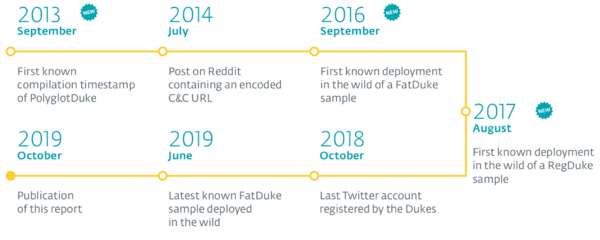

ESET heeft drie nieuwe malwarefamilies geïdentificeerd die geassocieerd worden met de Dukes: PolyglotDuke, RegDuke en Fat Duke. “Eén van de eerst publieke sporen van deze campagne kunnen sinds juli 2014 op Reddit gevonden worden,” zegt ESET-onderzoeker Matthieu Faou. “We kunnen met grote zekerheid bevestigen dat dezelfde groep achter Operation Ghost en de DNC-aanval zit,” voegt hij toe.

Er zijn meerdere gelijkenissen in de geobserveerde tactieken van deze campagne in vergelijking met eerdere aanvallen die ertoe leiden dat deze aanvallen aan de Dukes worden toegeschreven. Zo hebben de Dukes Twitter en Reddit gebruikt om Command & Control-URL’s te hosten en hebben ze steganografie in foto’s gebruikt om kwaadaardige payloads of commands te verbergen. Daarbij zijn de ministeries van Buitenlandse Zaken continu een doelwit. Zij waren twee van de drie doelwitten die eerder gecompromitteerd werden door de groep en minstens één machine had nog de “oude” Dukes van een paar maanden eerder geïnstalleerd staan. Verder bewijs wordt geleverd door de grote gelijkenissen in code tussen de eerder gedocumenteerde samples en Operation Ghost.

“In 2013, de eerste bekende samenstellingsdatum van PolyglotDuke, was alleen MiniDuke al gedocumenteerd en daarom geloven we dat Operation Ghost tegelijkertijd liep met de andere campagnes en tot noch toe ongedetecteerd is gebleven,” legt Faou uit.

In Operation Ghost hebben de Dukes een beperkt aantal tools gebruikt, maar ze hebben verschillende interessante tactieken gebruikt om detectie te vermijden. De Dukes zijn erg vasthoudend en werken op systematische wijze om inloggegevens te stelen en vervolgens door het netwerk te verplaatsen. ESET heeft gezien hoe ze inloggegevens van beheerders gebruiken om machines in hetzelfde lokale netwerk (weer) te compromitteren.

De Dukes hebben een geavanceerd malwareplatform dat in vier stadia is verdeeld. In het eerste stadium word de C&C-URL via Twitter of een andere website of sociaal netwerk gehaald. Vervolgens wordt Dropbox gebruikt om commands van de aanvallers te ontvangen. Daarna wordt een eenvoudig achterdeurtje achtergelaten die op zijn beurt, in het laatste stadium, een complexer achterdeurtje met veel functionaliteiten en een flexibele configuratie achterlaat.

Lees voor meer informatie het blog “Operation Ghost: The Dukes aren’t back – they never left” en de gedetailleerde whitepaper.

Over ESET

Al 30 jaar lang ontwikkelt ESET® toonaangevende IT-beveiligingssoftware en -diensten voor bedrijven en consumenten over de hele wereld. Inmiddels is ESET uitgegroeid tot het grootste IT-security bedrijf van de Europese Unie met oplossingen variërend van endpoint en mobile security, tot encryptie en tweefactorauthenticatie. ESET beschermt en monitort 24/7 op de achtergrond en werkt beveiliging in real-time bij om gebruikers veilig te houden en bedrijven zonder onderbreking te laten werken. Gesteund door R&D-centra over de hele wereld, is ESET het eerste IT-beveiligingsbedrijf dat 100 Virus Bulletin VB100-awards heeft verdiend, waarmee elke afzonderlijke “in-the-wild” malware zonder onderbreking werd geïdentificeerd sinds 2003. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook en Twitter.