- Enkele dagen geleden heeft Team Cybercrime Limburg van de politie, samen met de FBI, Eurojust en verschillende andere rechtshandhavingsorganisaties, in operatie Magnus de beruchte RedLine Stealer neergehaald.

- In 2023 verzamelden ESET-onderzoekers, in samenwerking met wetshandhavingsinstanties, meerdere modules die werden gebruikt om de infrastructuur achter de RedLine Stealer-operatie uit te voeren.

- ESET-onderzoekers analyseerden deze voorheen ongedocumenteerde modules om inzicht te krijgen in de interne werking van dit malware-as-a-service imperium.

- De onderzoekers waren in staat om meer dan 1000 unieke IP-adressen te identificeren die werden gebruikt om RedLine controlepanelen te hosten.

- Gebaseerd op ESET’s analyse van de broncode en backend samples, is vastgesteld dat RedLine Stealer en een andere META Stealer dezelfde maker hebben.

- RedLine Stealer kan een grote verscheidenheid aan informatie verzamelen, waaronder lokale cryptocurrency wallets; cookies, opgeslagen referenties en opgeslagen creditcardgegevens van browsers; en opgeslagen gegevens van Steam, Discord, Telegram en verschillende desktop VPN-toepassingen

Sliedrecht, 8 november 2024 – ESET-onderzoekers hebben na de takedown van RedLine Stealer door internationale autoriteiten hun onderzoek naar de ongedocumenteerde backend-modules van deze infostealer, die de wetshandhavers hielpen bij de takedown-poging, openbaar gemaakt. ESET's diepgaande technische analyse geeft een beter inzicht in de innerlijke werking van dit malware-as-a-service (MaaS) imperium. Onderzoekers van ESET verzamelden, in samenwerking met wetshandhavers, meerdere modules die werden gebruikt om de infrastructuur achter RedLine Stealer in 2023 uit te voeren. Het Team Cybercrime Limburg van de politie, samen met de FBI, Eurojust en verschillende andere wetshandhavingsorganisaties, voerden op 24 oktober 2024 een takedown uit van de beruchte RedLine Stealer-operatie en zijn kloon META Stealer genaamd. Deze wereldwijde actie, Operatie Magnus genaamd, resulteerde in de ontmanteling van drie servers in Nederland, de inbeslagname van twee domeinen, de inhechtenisneming van twee mensen in België en de onthulling van de aanklacht tegen een van de vermeende daders in de Verenigde Staten.

In april 2023 nam ESET deel aan een gedeeltelijke onderbrekingsoperatie van de RedLine-malware, die bestond uit het verwijderen van verschillende GitHub-repositories die werden gebruikt als dead-drop resolvers voor het controlepaneel van de malware. Rond die tijd onderzocht ESET Research in samenwerking met collega-onderzoekers van Flare eerder ongedocumenteerde backend-modules van deze malwarefamilie. Deze modules werken niet direct samen met de malware, maar handelen de authenticatie af en bieden functionaliteit voor het controlepaneel.

“We waren in staat om meer dan 1.000 unieke IP-adressen te identificeren die gebruikt worden om RedLine controlepanelen te hosten. Hoewel er sprake kan zijn van enige overlap, suggereert dit in de orde van 1.000 abonnees op de RedLine MaaS. De 2023 versies van RedLine Stealer die ESET in detail onderzocht, gebruikten het Windows Communication Framework voor de communicatie tussen de componenten, terwijl de nieuwste versie uit 2024 een REST API gebruikt. Op basis van onze analyse van de broncode en backend samples hebben we vastgesteld dat RedLine Stealer en META Stealer dezelfde maker hebben,” zegt ESET-onderzoeker Alexandre Côté Cyr, die de RedLine en META stealers onderzocht.

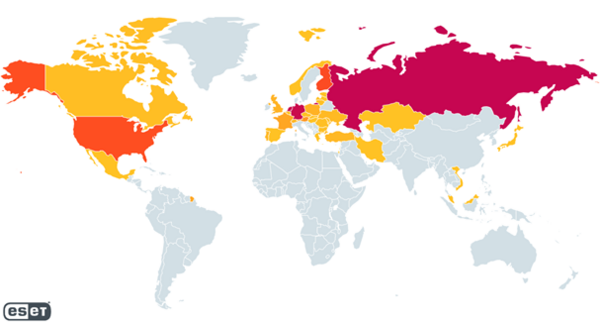

Deze unieke IP-adressen werden gebruikt om RedLine panels te hosten, waarvan Rusland, Duitsland en Nederland elk ongeveer 20% van de IP-adressen voor hun rekening nemen, gevolgd door Finland en de Verenigde Staten elk met ongeveer 10%. ESET was ook in staat om meerdere verschillende back-end servers te identificeren. Gebaseerd op hun geografische verdeling, bevinden de servers zich voornamelijk in Rusland (ongeveer een derde), terwijl het Verenigd Koninkrijk, Nederland en Tsjechië elk ongeveer 15% van de door ons geïdentificeerde servers herbergen.

RedLine Stealer is een informatie stelende malware (infostealer) die voor het eerst werd ontdekt in 2020. RedLine wordt niet centraal beheerd, maar werkt volgens een MaaS-model waarbij iedereen een kant-en-klare infostealer-oplossing kan kopen via verschillende online forums en Telegram-kanalen. Klanten, die we affiliates noemen, kunnen kiezen voor een maandabonnement of een levenslange licentie; in ruil voor hun geld krijgen ze een controlepaneel dat malwarevoorbeelden genereert en voor hen als C&C-server fungeert. De gegenereerde samples kunnen een grote verscheidenheid aan informatie verzamelen, waaronder lokale cryptocurrency wallets; cookies, opgeslagen referenties en opgeslagen creditcardgegevens van browsers; en opgeslagen gegevens van Steam, Discord, Telegram en verschillende desktop VPN-toepassingen.

“Het gebruik van een kant-en-klare oplossing maakt het makkelijker voor de filialen om RedLine Stealer te integreren in grotere campagnes. Enkele opmerkelijke voorbeelden zijn het voordoen als gratis downloads van ChatGPT in 2023 en het zich voordoen als videogame cheats in de eerste helft van 2024,” legt Côté Cyr uit.

Vóór Operatie Magnus was RedLine een van de meest wijdverspreide infostealer-malware met een zeer groot aantal affiliates die het controlepaneel gebruikten. De malware-as-a-service-onderneming lijkt echter te worden geleid door slechts een klein aantal mensen, van wie sommigen nu zijn geïdentificeerd door de wetshandhavingsinstanties.

Voor een gedetailleerde technische analyse, zie de blogpost “Life on a crooked RedLine: Analyzing the infamous infostealer’s backend” op WeLiveSecurity.com. En volg ESET Research op Twitter (nu genaamd X) voor het laatste nieuws.

Heatmap met de geografische spreiding van gehoste RedLine panelen

Over ESET

ESET® is het grootste IT-security bedrijf uit de Europese Unie en biedt al meer dan drie decennia geavanceerde digitale beveiliging om aanvallen te voorkomen nog voordat ze plaatsvinden. Door de kracht van AI en menselijke expertise te combineren, blijft ESET bekende en opkomende cyberdreigingen voor en beveiligt zo bedrijven, kritieke infrastructuur en individuen. Of het nu gaat om endpoint-, cloud- of mobiele bescherming, onze AI-native, cloud-first oplossingen en diensten zijn zeer effectief en gebruiksvriendelijk. ESET's bekroonde technologie bevat robuuste detectie en respons, ultraveilige encryptie en multifactor authenticatie. Met 24/7 real-time verdediging en sterke lokale ondersteuning houden we gebruikers veilig en bedrijven draaiende zonder onderbreking. Een constant veranderend digitaal landschap vraagt om een vooruitstrevende benadering van beveiliging: ESET is toegewijd aan wetenschap en zet zich in voor grondig onderzoek en betrouwbare dreigingsintelligentie, ondersteund door R&D-centra en een sterk wereldwijd partnernetwerk. Samen met onze partners beschermen we vooruitgang en streven we naar een veilige digitale toekomst voor iedereen. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X.