- ESET-onderzoekers hebben meerdere samples van de Linux-backdoor WolfsBane geïdentificeerd en schrijven deze met grote zekerheid toe aan Gelsemium, een APT-groep die gelieerd is aan China.

- Het doel van de ontdekte backdoors en tools is cyberespionage, gericht op gevoelige gegevens zoals systeeminformatie, gebruikersgegevens en specifieke bestanden en mappen.

- De monsters waren afkomstig uit Taiwan, de Filippijnen en Singapore.

- WolfsBane is een Linux versie van Gelsevirine, een Windows backdoor gebruikt door Gelsemium.

- De tweede backdoor, die ESET FireWood heeft genoemd, is verbonden met Project Wood. De Windows-versie van de Project Wood-backdoor is eerder gebruikt door de Gelsemium-groep.

Sliedrecht, 21 november 2024 – ESET-onderzoekers hebben meerdere samples van een Linux backdoor geïdentificeerd, die ze WolfsBane hebben genoemd en met een hoge mate van betrouwbaarheid toeschrijven aan Gelsemium, een aan China gelieerde groep voor geavanceerde aanhoudende dreigingen (APT). Het doel van de ontdekte backdoors en tools is cyberspionage gericht op gevoelige gegevens zoals systeeminformatie, gebruikersgegevens en specifieke bestanden en mappen. Deze tools zijn ontworpen om een langdurige toegang te behouden en in het geheim commando'suit te voeren, zodat ze langdurig informatie kunnen verzamelen terwijl ze detectie ontwijken. ESET ontdekte de samples op VirusTotal; ze werden geüpload vanuit Taiwan, de Filippijnen en Singapore, waarschijnlijk afkomstig van een incident response op een gecompromitteerde server. Gelsemium heeft zich eerder gericht op entiteiten in Oost-Azië en het Midden-Oosten. Deze Chinese dreigingsactor heeft een bekende geschiedenis die teruggaat tot 2014 en tot nu toe zijn er geen openbare meldingen geweest van Gelsemium met Linux-malware.

Daarnaast ontdekte ESET Research nog een Linux backdoor, FireWood. ESET kan FireWood echter niet definitief linken aan andere Gelsemium tools en de aanwezigheid ervan in de geanalyseerde archieven kan toeval zijn. Daarom schrijft ESET FireWood met matig vertrouwen toe aan Gelsemium, aangezien het een tool kan zijn die gedeeld wordt door meerdere Chinese APT groepen.

“De meest opvallende voorbeelden die we hebben gevonden in archieven die zijn geüpload naar VirusTotal zijn twee backdoors die lijken op bekende Windows-malware die wordt gebruikt door Gelsemium. WolfsBane is de Linux-tegenhanger van Gelsevirine, terwijl FireWood verbonden is met Project Wood. We hebben ook andere tools ontdekt die mogelijk gerelateerd zijn aan de activiteiten van Gelsemium,” zegt ESET-onderzoeker Viktor Šperka, die de nieuwste toolset van Gelsemium analyseerde. “De trend van APT-groepen om zich te richten op Linux-malware wordt steeds opvallender. Wij denken dat deze verschuiving te wijten is aan verbeteringen in de beveiliging van Windows e-mail en endpoints, zoals het wijdverbreide gebruik van endpoint detection and response tools en Microsofts beslissing om Visual Basic for Applications macro's standaard uit te schakelen. Als gevolg hiervan verkennen dreigers nieuwe aanvalswegen, met een groeiende focus op het uitbuiten van kwetsbaarheden in internet-gerichte systemen, waarvan de meeste op Linux draaien,” legt Šperka uit.

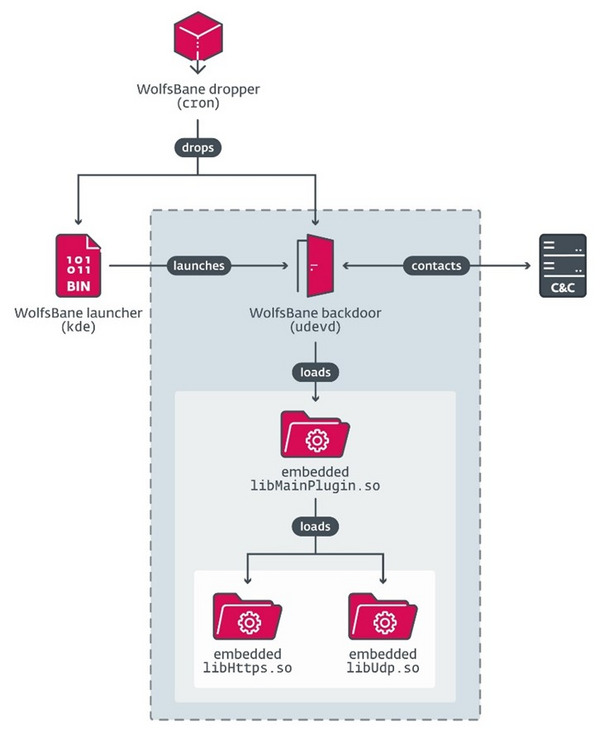

De eerste backdoor, WolfsBane, is een onderdeel van een eenvoudige aanvalsketen die bestaat uit de dropper, launcher en backdoor. Onderdeel van de geanalyseerde WolfsBane aanvalsketen is ook een aangepaste open-source userland rootkit, een type software dat bestaat in de gebruikersruimte van een besturingssysteem en zijn activiteiten verbergt. De tweede backdoor, FireWood, is verbonden met een backdoor die door ESET-onderzoekers is getraceerd onder de naam Project Wood. ESET traceerde het terug tot 2005 en observeerde dat het evolueerde naar meer geavanceerde versies. De backdoor werd eerder gebruikt in Operation TooHash. De archieven die ESET heeft geanalyseerd bevatten ook verschillende aanvullende tools - voornamelijk webshells - die controle op afstand door een aanvaller mogelijk maken zodra ze zijn geïnstalleerd op een gecompromitteerde server, en eenvoudige hulpprogramma's.

Voor een meer gedetailleerde analyse en technische uitsplitsing van Gelsemium's nieuwste toolset, bekijk de laatste ESET Research blogpost “Unveiling WolfsBane: Gelsemium's Linux counterpart to Gelsevirine” op WeLiveSecurity.com. Zorg ervoor dat je ESET Research volgt op Twitter (tegenwoordig bekend als X) voor het laatste nieuws.

WolfsBane execution chain

Over ESET

ESET® is het grootste IT-security bedrijf uit de Europese Unie en biedt al meer dan drie decennia geavanceerde digitale beveiliging om aanvallen te voorkomen nog voordat ze plaatsvinden. Door de kracht van AI en menselijke expertise te combineren, blijft ESET bekende en opkomende cyberdreigingen voor en beveiligt zo bedrijven, kritieke infrastructuur en individuen. Of het nu gaat om endpoint-, cloud- of mobiele bescherming, onze AI-native, cloud-first oplossingen en diensten zijn zeer effectief en gebruiksvriendelijk. ESET's bekroonde technologie bevat robuuste detectie en respons, ultraveilige encryptie en multifactor authenticatie. Met 24/7 real-time verdediging en sterke lokale ondersteuning houden we gebruikers veilig en bedrijven draaiende zonder onderbreking. Een constant veranderend digitaal landschap vraagt om een vooruitstrevende benadering van beveiliging: ESET is toegewijd aan wetenschap en zet zich in voor grondig onderzoek en betrouwbare dreigingsintelligentie, ondersteund door R&D-centra en een sterk wereldwijd partnernetwerk. Samen met onze partners beschermen we vooruitgang en streven we naar een veilige digitale toekomst voor iedereen. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X.