- De nieuwe ransomware-groep Embargo ontwikkelt en test op 'Rust gebaseerde tools'.

- De dreigingsactor is in staat om beveiligingsoplossingen op de endpoints van het slachtoffer uit te schakelen.

- Embargo past zijn tools aan op de omgeving van elk slachtoffer.

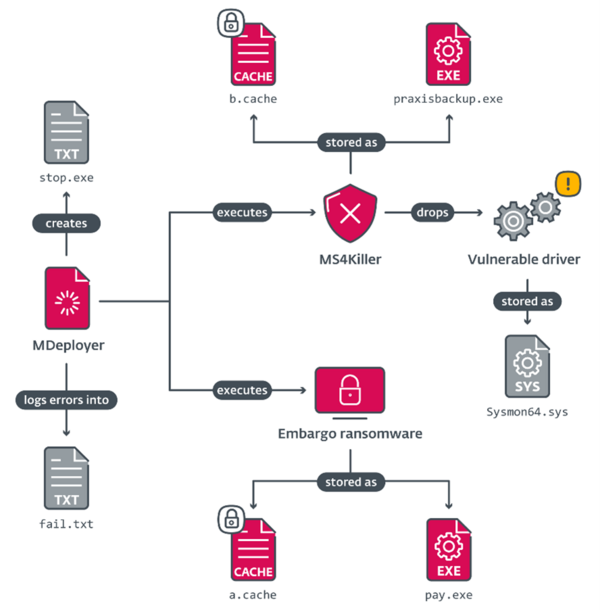

Sliedrecht, 23 oktober 2024 – ESET-onderzoekers hebben nieuwe tools ontdekt die leiden tot de inzet van Embargo ransomware. Embargo is een relatief nieuwe groep in de ransomware-scene, voor het eerst waargenomen door ESET in juni 2024. De nieuwe toolkit bestaat uit een loader en een endpoint detection and response killer (EDR), die ESET respectievelijk MDeployer en MS4Killer heeft genoemd. MS4Killer is vooral opmerkelijk omdat het op maat is gemaakt voor de omgeving van elk slachtoffer en alleen gericht is op geselecteerde beveiligingsoplossingen. De malware maakt misbruik van de 'Safe Mode' en een kwetsbaar stuurprogramma om de beveiligingsproducten op de endpoints van het slachtoffer uit te schakelen. Beide tools zijn in 'Rust' geschreven, de voorkeurstaal van de Embargo-groep voor het ontwikkelen van zijn ransomware.

Gebaseerd op de werkwijze lijkt Embargo een groep te zijn die over veel middelen beschikt. De groep zet zijn eigen infrastructuur op om met slachtoffers te communiceren. Bovendien zet de groep slachtoffers onder druk om te betalen door gebruik te maken van dubbele afpersing: de operators exfiltreren gevoelige gegevens van slachtoffers en dreigen deze te publiceren op een website waar ze uitlekken, naast het versleutelen ervan. In een interview met een vermeend lid van de groep noemde een vertegenwoordiger van Embargo een basis uitbetalingsschema voor filialen, wat suggereert dat de groep RaaS (ransomware as a service) aanbiedt. “Gezien de geavanceerdheid van de groep, het bestaan van een typische leksite en de beweringen van de groep, nemen we aan dat Embargo inderdaad als een RaaS-aanbieder opereert”, zegt ESET-onderzoeker Jan Holman, die de dreiging samen met collega-onderzoeker Tomáš Zvara analyseerde.

Verschillen in geïmplementeerde versies, bugs en achtergelaten objecten suggereren dat deze tools actief worden ontwikkeld. Embargo is nog steeds bezig zijn merk op te bouwen en zich te vestigen als een prominente ransomware-exploitant.

Het ontwikkelen van aangepaste loaders en EDR-verwijderingstools is een veelgebruikte tactiek door meerdere ransomwaregroepen. Naast het feit dat MDeployer en MS4Killer altijd samen werden ingezet, zijn er nog meer verbanden tussen beide. De sterke banden tussen de tools suggereren dat beide zijn ontwikkeld door dezelfde dreigingsactor en de actieve ontwikkeling van de toolkit suggereert dat de dreigingsactor bekwaam is in 'Rust'.

Met MDeployer misbruikt de Embargo-dreigingsactor de 'Safe Mode' om beveiligingsoplossingen uit te schakelen. MS4Killer is een typische verdedigingsontwijkingstool die processen van beveiligingsproducten beëindigt met behulp van de techniek die bekend staat als Bring Your Own Vulnerable Driver (BYOVD). Bij deze techniek misbruikt de dreigende actor ondertekende, kwetsbare stuurprogramma's om code op kernelniveau uit te voeren. Ransomware-partners nemen vaak BYOVD-tooling op in hun compromisketen om te manipuleren met beveiligingsoplossingen die de aangevallen infrastructuur beschermen. Na het uitschakelen van de beveiligingssoftware kunnen filialen de ransomware payload uitvoeren zonder zich zorgen te maken of hun payload wordt gedetecteerd.

Het belangrijkste doel van de Embargo toolkit is om de succesvolle inzet van de ransomware payload te garanderen door de beveiligingsoplossing in de infrastructuur van het slachtoffer uit te schakelen. Embargo doet daar veel moeite voor en herhaalt dezelfde functionaliteit in verschillende stadia van de aanval. “We hebben ook het vermogen van de aanvallers waargenomen om hun tools on the fly aan te passen, tijdens een actieve inbraak, voor een bepaalde beveiligingsoplossing,” voegt ESET-onderzoeker Tomáš Zvara toe.

Voor een meer gedetailleerde analyse en technische uitsplitsing van Embargo's tools, bekijk dan de laatste ESET Research blogpost “Embargo ransomware: Rock'n'Rust” op WeLiveSecurity.com. Zorg ervoor dat je ESET Research volgt op X voor het laatste nieuws.

Diagram van malware-uitvoering

Over ESET

ESET® is het grootste IT-security bedrijf uit de Europese Unie en biedt al meer dan drie decennia geavanceerde digitale beveiliging om aanvallen te voorkomen nog voordat ze plaatsvinden. Door de kracht van AI en menselijke expertise te combineren, blijft ESET bekende en opkomende cyberdreigingen voor en beveiligt zo bedrijven, kritieke infrastructuur en individuen. Of het nu gaat om endpoint-, cloud- of mobiele bescherming, onze AI-native, cloud-first oplossingen en diensten zijn zeer effectief en gebruiksvriendelijk. ESET's bekroonde technologie bevat robuuste detectie en respons, ultraveilige encryptie en multifactor authenticatie. Met 24/7 real-time verdediging en sterke lokale ondersteuning houden we gebruikers veilig en bedrijven draaiende zonder onderbreking. Een constant veranderend digitaal landschap vraagt om een vooruitstrevende benadering van beveiliging: ESET is toegewijd aan wetenschap en zet zich in voor grondig onderzoek en betrouwbare dreigingsintelligentie, ondersteund door R&D-centra en een sterk wereldwijd partnernetwerk. Samen met onze partners beschermen we vooruitgang en streven we naar een veilige digitale toekomst voor iedereen. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X.