- Dit ESET APT Activity Report geeft een overzicht van opmerkelijke activiteiten van APT-groeperingen die zijn gedocumenteerd door ESET-onderzoekers van april 2024 tot eind september 2024.

- Voor het eerst richtte het aan China gelieerde MirrorFace zich op een diplomatieke organisatie binnen de EU.

- Onderzoekers zagen ook aanwijzingen dat groepen die gelieerd zijn aan Iran hun cybercapaciteiten gebruiken om hun diplomatieke spionage te intensiveren.

- ESET analyseerde ook de hack van het Poolse antidopingagentschap, die waarschijnlijk werd gecompromitteerd door een initiële toegangsbemiddelaar die vervolgens de toegang deelde met de aan Wit-Rusland gelieerde FrostyNeighbor APT-groep.

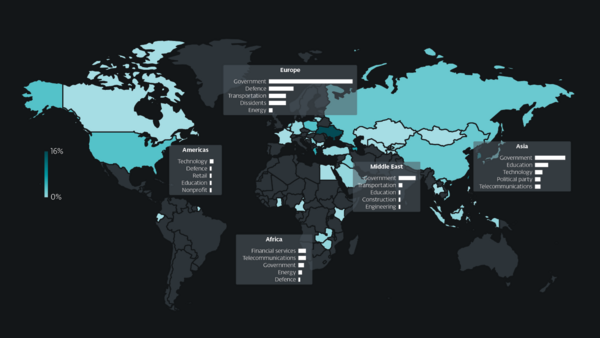

- In Azië observeerde ESET voortdurende campagnes die voornamelijk gericht waren op overheidsorganisaties met meer nadruk op de onderwijssector, in het bijzonder op onderzoekers en academici.

Sliedrecht, 7 november 2024 – ESET-onderzoekers hebben het nieuwste APT Activity Report uitgebracht, waarin de activiteiten worden belicht van geselecteerde APT-groeperingen (advanced persistent threat) die door ESET-onderzoekers zijn gedocumenteerd van april 2024 tot eind september 2024. ESET observeerde onder andere een opmerkelijke uitbreiding van de aanvallen door het Chinese MirrorFace. De groep richtte zich gewoonlijk op Japanse entiteiten, maar breidde zijn activiteiten voor het eerst uit naar een diplomatieke organisatie in de Europese Unie, terwijl het zijn Japanse doelwitten prioriteit bleef geven. Daarnaast vertrouwen Chinese APT-groepen steeds vaker op het open-source en multiplatform SoftEther VPN om toegang te houden tot de netwerken van slachtoffers. Onderzoekers hebben ook aanwijzingen waargenomen dat groepen die gelieerd zijn aan Iran hun cybercapaciteiten gebruiken om diplomatieke spionage en mogelijk kinetische operaties te ondersteunen.

“Met betrekking tot de Chinese dreigingsactoren ontdekten we uitgebreid gebruik van de SoftEther VPN door Flax Typhoon, zagen we dat Webworm overschakelde van zijn volledige backdoor naar het gebruik van de SoftEther VPN Bridge op machines van overheidsorganisaties in de EU en zagen we dat GALLIUM SoftEther VPN-servers inzet bij telecommunicatiebedrijven in Afrika”, zegt Jean-Ian Boutin, directeur van Threat Research bij ESET. “Voor de eerste keer zagen we dat MirrorFace zich richtte op een diplomatieke organisatie binnen de EU, een regio die een brandpunt blijft voor verschillende dreigingsactoren die gelieerd zijn aan China, Noord-Korea en Rusland. Veel van deze groepen zijn vooral gericht op overheidsinstanties en de defensiesector,” voegt hij eraan toe.

Aan de andere kant brachten Iraanse groeperingen verschillende financiële dienstverleners in gevaar in Afrika (een continent dat geopolitiek belangrijk is voor Iran), voerden zij cyberspionage operaties gericht op Irak en Azerbeidzjan (buurlanden waarmee Iran complexe betrekkingen onderhoudt), en vergrootten zij hun interesse in de transportsector in Israël. Ondanks deze schijnbaar nauwe geografische gerichtheid, bleven de groepen die Iran steunen zich wereldwijd richten en achtervolgden ze ook diplomatieke vertegenwoordigers in Frankrijk en onderwijsorganisaties in de Verenigde Staten.

Noord-Koreaanse dreigingsactoren bleven doorgaan met hun jacht op gestolen geld, zowel traditionele valuta als cryptocurrencies. ESET-onderzoekers hebben waargenomen dat deze groepen hun aanvallen op defensie- en ruimtevaartbedrijven in Europa en de VS voortzetten, maar ook ontwikkelaars van cryptocurrencies, denktanks en NGO's als doelwit kiezen. Eén van deze groepen, Kimsuky, begon misbruik te maken van Microsoft Management Console-bestanden, die meestal worden gebruikt door systeembeheerders maar die elk Windows-commando kunnen uitvoeren. Daarnaast maakten verschillende groepen die gelieerd zijn aan Noord-Korea veelvuldig misbruik van populaire cloud-gebaseerde diensten.

Tot slot ontdekten ESET-onderzoekers cyberspionagegroepen die aan Rusland gelieerd zijn en zich vaak richten op webmailservers zoals Roundcube en Zimbra, meestal met spearphishingmails die bekende XSS-kwetsbaarheden activeren. Naast Sednit, dat zich richt op overheids-, academische en defensiegerelateerde entiteiten wereldwijd, identificeerde ESET een andere aan Rusland gelieerde groep, GreenCube, die e-mailberichten steelt via XSS-kwetsbaarheden in Roundcube. Andere groepen die aan Rusland gelieerd zijn, bleven zich richten op Oekraïne. Zo zette Gamaredon grote spearphishing-campagnes op, terwijl het zijn tools opnieuw bewerkte door gebruik te maken van de berichtenapps Telegram en Signal en deze te misbruiken. Daarnaast gebruikte Sandworm zijn nieuwe Windows-backdoor WrongSens. ESET analyseerde ook het publieke hacken en lekken van gegevens van het Poolse antidopingagentschap, dat waarschijnlijk werd gecompromitteerd door een initiële tussenpersoon die vervolgens de toegang deelde met de aan Wit-Rusland gelieerde FrostyNeighbor APT-groep, een entiteit achter cyber-enabled desinformatiecampagnes kritisch over de NAVO.

In Azië stelde ESET vast dat campagnes zich voornamelijk bleven richten op overheidsorganisaties. Het onderzoek merkte echter ook een toegenomen nadruk op de onderwijssector op, met name gericht op onderzoekers en academici die zich richten op het Koreaanse schiereiland en Zuidoost-Azië. Deze verschuiving werd veroorzaakt door dreigingsactoren die op één lijn zaten met de belangen van China en Noord-Korea. Lazarus, één van de Noord-Koreaanse groepen, bleef wereldwijd aanvallen uitvoeren op entiteiten in de financiële en technologiesector. In het Midden-Oosten bleven verschillende aan Iran gelieerde APT-groepen aanvallen uitvoeren op overheidsorganisaties, waarbij Israël het meest getroffen land was.

In de afgelopen twintig jaar is Afrika een belangrijke geopolitieke partner voor China geworden en ESET-onderzoekers hebben gezien dat groepen die aan China gelieerd zijn hun activiteiten op dat continent hebben uitgebreid. In Oekraïne bleven de aan Rusland gelieerde groepen het meest actief, met zware gevolgen voor overheidsinstanties, de defensiesector en essentiële diensten zoals energie, water en warmtevoorziening.

De uitgelichte operaties zijn representatief voor het bredere dreigingslandschap dat ESET onderzocht tijdens deze periode. ESET’s oplossingen beschermen de systemen van hun klanten tegen de kwaadaardige activiteiten die in dit rapport worden beschreven. De informatie die hier wordt gedeeld is grotendeels gebaseerd op eigen telemetriegegevens van ESET. Diepgaande analyses van deze dreigingsinformatie, bekend als ESET APT Reports PREMIUM, helpen organisaties die als doel hebben burgers, kritieke nationale infrastructuur en waardevolle activa te beschermen tegen criminele en door de staat gestuurde cyberaanvallen. Meer informatie over ESET APT Reports PREMIUM en de levering van hoogwaardige, strategische, bruikbare en tactische informatie over cyberdreigingen is beschikbaar op de ESET Threat Intelligence-pagina.

Je kunt het volledige ESET APT Activity Report lezen op digitalsecurityguide.com. Zorg ervoor dat je ESET Research volgt op X voor het laatste nieuws.

Gerichte landen en sectoren

Over ESET

ESET® is het grootste IT-security bedrijf uit de Europese Unie en biedt al meer dan drie decennia geavanceerde digitale beveiliging om aanvallen te voorkomen nog voordat ze plaatsvinden. Door de kracht van AI en menselijke expertise te combineren, blijft ESET bekende en opkomende cyberdreigingen voor en beveiligt zo bedrijven, kritieke infrastructuur en individuen. Of het nu gaat om endpoint-, cloud- of mobiele bescherming, onze AI-native, cloud-first oplossingen en diensten zijn zeer effectief en gebruiksvriendelijk. ESET's bekroonde technologie bevat robuuste detectie en respons, ultraveilige encryptie en multifactor authenticatie. Met 24/7 real-time verdediging en sterke lokale ondersteuning houden we gebruikers veilig en bedrijven draaiende zonder onderbreking. Een constant veranderend digitaal landschap vraagt om een vooruitstrevende benadering van beveiliging: ESET is toegewijd aan wetenschap en zet zich in voor grondig onderzoek en betrouwbare dreigingsintelligentie, ondersteund door R&D-centra en een sterk wereldwijd partnernetwerk. Samen met onze partners beschermen we vooruitgang en streven we naar een veilige digitale toekomst voor iedereen. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X.