De resultaten van de laatste ronde van de MITRE Engenuity ATT&CK® Evaluaties zijn bekend. Deze keer werd de evaluatie gebaseerd op aanvallen van de cybercriminele statelijke actoren Wizard Spider en de Sandworm. ESET is een pionier in onderzoeken omtrent Sandworm, met enkele van de meest significante ontdekkingen over deze dreigingsgroep op onze naam - maar daarover later meer.

Laten we eerst een korte blik werpen op de evaluatiemethodologie en, vooral, hoe ESET Inspect (voorheen ESET Enterprise Inspector) het er vanaf bracht.

Overzicht van de evaluatie

Zoals benadrukt door MITRE Engenuity, "zijn deze evaluaties geen competitieve analyse" en dus "zijn er geen winnaars". De evaluaties zijn een professioneel uitgevoerde, transparante en objectieve momentopname van de capaciteiten van een endpoint threat detection tool om een aantal vormen van ongewenst gedrag te detecteren, die daadwerkelijk zijn gebruikt door de statelijke actoren Sandworm en Wizard Spider. Tegelijkertijd zijn er bepaalde variabelen - die van cruciaal belang zijn voor adequate verdediging - die buiten het bereik van de evaluaties vallen.

Enkele belangrijke variabelen die bij de evaluaties buiten beschouwing blijven, zijn de vereiste prestaties en resources, de meldingsstrategie, ruis (dit zorgt voor ‘meldingsmoeheid’ – bij analisten bekend als ‘alert fatigue’ - elk product zou een zeer hoge score kunnen behalen door waarschuwingen te produceren voor elke actie die in de testomgeving wordt geregistreerd), integratie met endpoint security-software en gebruiksgemak.

De redenering hierachter is dat organisaties, SOC-teams (Security Operations Center) en beveiligingsengineers allemaal verschillende niveaus van volwassenheid hebben en aan verschillende voorschriften moeten voldoen (compliance), naast een groot aantal andere sector-, bedrijfs- en locatiespecifieke eisen. Daarom zijn niet alle criteria in de ATT&CK-evaluaties voor elke selectieprocedure even belangrijk.

Om de evaluatieresultaten goed te kunnen analyseren, is het belangrijk de methodologie en enkele kernbegrippen te begrijpen. De detectiescenario's bestonden uit 19 stappen (waarvan 10 voor Wizard Spider en 9 voor Sandworm) die een spectrum van tactieken besloegen die in het ATT&CK-framework worden beschreven. Van initial access tot lateral movement, collection, exfiltration, enzovoort. Deze stappen worden opgesplitst naar een meer gespecificeerd niveau - een totaal van 109 substappen.

ESET Inspect, dat Linux-omgevingen ondersteunt, was nog niet uitgebracht op het moment van de evaluatie. Daarom vielen Linuxgerelateerde stappen en substappen buiten het bereik van de evaluatie. Dat betekent dat in het geval van ESET dat 15 stappen en 90 substappen in totaal werden geëvalueerd. Het MITRE Engenuity-team registreerde de antwoorden en het niveau van zichtbaarheid bij elke substap voor elke deelnemende oplossing.

De resultaten werden vervolgens gecombineerd in verschillende statistieken, hoofdzakelijk gebaseerd op het vermogen van de oplossing om het gedrag van de nagebootste aanval te zien (Telemetry) of om meer gedetailleerde analytische gegevens te leveren (General, Tactic, and Technique). Voor meer details, lees de documentatie van MITRE Engenuity over detectiecategorieën.

Figuur 1. Detectiecategorieën in de Wizard Spider en Sandworm Evaluatie (bron: MITRE Engenuity)

ESETs resultaten

De resulaten zijn hier publiekelijk beschikbaar.

Van de 15 stappen in de detectie-evaluatie heeft ESET Inspect alle stappen gedetecteerd (100%). Figuren 2 en 3 illustreren de verschillende soorten detectie per stap.

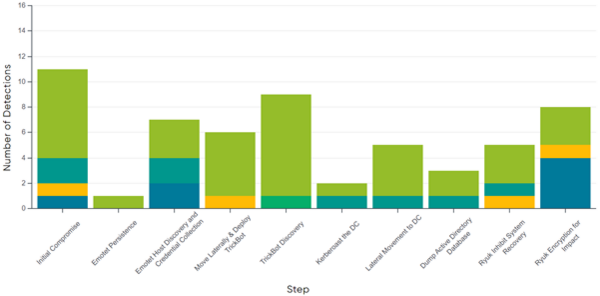

Wizard Spider Scenario

Figuur 2. Verdeling van detectietype per stap in het Wizard Spider scenario (bron: MITRE Engenuity)

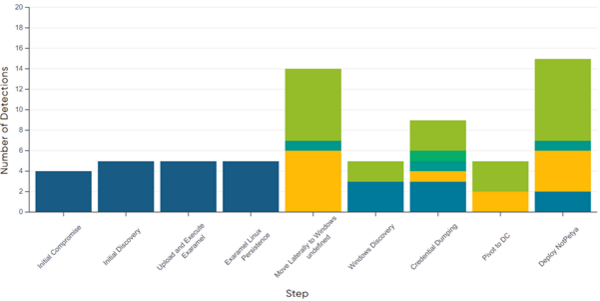

Sandworm Scenario

Figuur 3. Verdeling van detectietype per stap in het Sandworm-scenario (bron: MITRE Engenuity)

Als we de aanvalsemulatie opsplitsen naar een meer gespecificeerd niveau, heeft ESET Inspect van de 90 toepasselijke substappen in de emulatie, er 75 gedetecteerd (83%). Figuren 4 en 5 illustreren de verschillende types van detectie per substap.

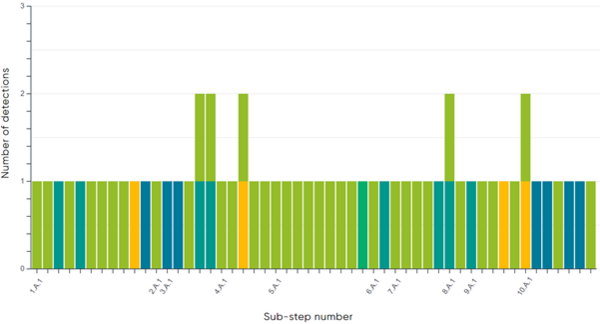

Wizard Spider Scenario

Figuur 4. Verdeling van detectietype per substap in het Wizard Spider scenario (bron: MITRE Engenuity)

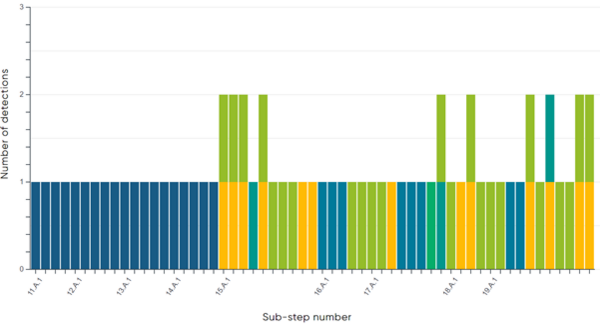

Sandworm Scenario

Figuur 5. Verdeling van detectietype per deelstap in het Sandworm-scenario (bron: MITRE Engenuity)

Zoals de resultaten aangeven, biedt ESET Inspect securityprofessionals in alle stadia van de aanval uitstekend inzicht in de acties van de aanvaller op het gecompromitteerde systeem.

Een metriek die belangrijk is voor SOC-analisten om te begrijpen wat er gebeurt in hun omgeving is analyse – contextuele informatie - bijvoorbeeld waarom de aanvaller een specifieke actie uitvoerde op het systeem. ESET Inspect verschafte deze extra informatie voor 69 van de gedetecteerde substappen (92%).

Er dient opgemerkt te worden dat ESET niet deelnam aan het Linuxgedeelte van de evaluatie, omdat de nieuwe versie van ESET Inspect met Linuxondersteuning pas op 30 maart 2022 publiekelijk werd gelanceerd. Met deze versie is de dekking van de oplossing voor alle belangrijke platformen naast Windows en macOS compleet.

Afgezien van Linuxdetecties (hoewel ESETs ecosysteem wel endpoint security biedt voor Linux, viel dit buiten het bereik van deze evaluatie), identificeerde ESET Inspect 15 van de 90 substappen niet.

Bijna al deze "missers" zijn te wijten aan het feit dat ESET Inspect bepaalde API-calls niet controleerde. API-monitoring is niet gemakkelijk, vanwege een ongunstige signaal-ruis verhouding. Gezien het enorme aantal API-calls in een systeem, is het niet haalbaar en ook niet wenselijk om ze allemaal te monitoren, omdat dit een enorme belasting zou betekenen op de systeemresources.

Om een voorbeeld te geven: één van de gemiste substappen (10.A.3) heeft betrekking op het detecteren van de CreateToolhelp32Snapshot API-call. Deze call wordt vaak gebruikt in legitieme toepassingen voor het opsommen van processen. Deze substap gaat vooraf aan een poging om kwaadaardige code in een proces te injecteren. ESET Inspect kiest voor de efficiëntere strategie om deze process injection te detecteren, door de focus te leggen op deze minder frequente en meer verdachte actie.

Dit wil niet zeggen dat API-monitoring geen plaats heeft op de checklist van een securityprofessional - ESET evalueert voortdurend scenario's waarin het zinvol is om alert te blijven en detectiemogelijkheden toe te voegen - maar in sommige gevallen levert dit zeer weinig bijkomend voordeel op tegen een zeer hoge kostprijs.

Het sleutelprincipe bij het ontwerpen van een effectieve uitgebreide detectie- en responsoplossing (XDR) - en dit geldt ook voor beveiligingssoftware voor endpoints - is evenwicht. In theorie is het gemakkelijk om een oplossing te maken die een detectiescore van 100% behaalt - gewoon alles detecteren. Zo'n oplossing zou natuurlijk vrijwel nutteloos zijn, en dat is precies de reden waarom traditionele tests voor endpoint security altijd een metriek voor false positives hebben opgenomen - een echte vergelijkende test kan niet worden gedaan zonder te testen op false positives. Dit is ook de reden waarom platformen voor beveiligingsanalyse doorgaans te kampen hebben met een hoog percentage false positives en veel resources vragen. Dergelijke platforms zullen het moeten opnemen tegen XDR-oplossingen om relevant te blijven.

Het klopt dat de situatie anders is als je XDR vergelijkt met endpoint protection (omdat je kunt monitoren of detecteren zonder te melden), maar de principes gelden nog steeds: te veel detecties creëren te veel ruis, wat leidt tot alert fatigue. Het gevolg is een verhoogde werklast voor SOC-analisten, die een groot aantal detecties moeten doornemen, wat leidt tot precies het tegenovergestelde van het gewenste effect: het zou hen afleiden van echte high-severity alerts. Naast de verhoogde werkdruk, zorgen te veel detecties die minder belangrijk zijn ook voor hogere kosten, door de hogere eisen die worden gesteld aan prestaties en gegevensopslag.

Een goede XDR-oplossing hoeft analisten niet per se te waarschuwen voor elke afzonderlijke procedure die tijdens een aanval wordt uitgevoerd (of substap in de ATT&CK-evaluatie). De oplossing moet hen er eerder op attenderen dat er een aanval heeft plaatsgevonden (of aan de gang is) en daarna het onderzoek ondersteunen, door op transparante wijze te kunnen navigeren door gedetailleerd en logisch gestructureerd bewijsmateriaal over wat er in de omgeving is gebeurd en wanneer. Dit is een functionaliteit waar we grote nadruk op blijven leggen bij de ontwikkeling van ESET Inspect.

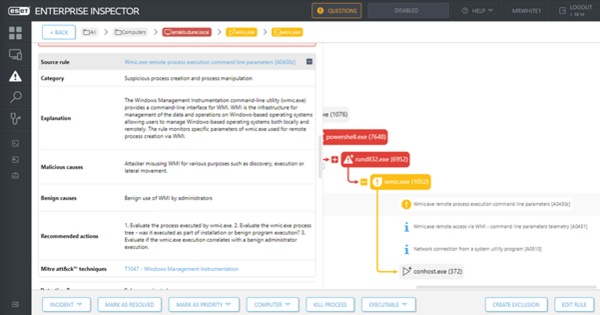

Figuur 6. Regel A0430c detecteert het gebruik van WMI om NotPetya te verspreiden vanaf een geïnfecteerde machine ( sub-stap 19.A.6)

Figuur 6 toont de detectie van substap 19.A.6 - een poging om NotPetya te verspreiden vanaf een geïnfecteerd systeem via WMI. Figuur 7 toont de gedetecteerde poging vanaf de andere kant – een doelwitsysteem.

Figuur 7. Regel A0429 detecteert het gebruik van WMI om NotPetya op het doelwitsysteem te verspreiden (sub-stap 19.A.6)

Naast het waarschuwen van de SOC-analisten voor de kwaadaardige activiteit, wordt aanvullende contextuele informatie verstrekt, waaronder gedetailleerde command line parameters die door de tegenstander zijn uitgevoerd en de execution chain en process tree - met de nadruk op verdere gerelateerde gebeurtenissen die verdacht of onmiskenbaar kwaadaardig waren.

Een verklaring van het waargenomen gedrag wordt gegeven, samen met een link naar de MITRE ATT&CK kennisbank. Daarnaast worden de typische oorzaken voor dit soort gedrag, zowel kwaadaardig als goedaardig, gegeven. Dit is vooral nuttig in dubbelzinnige gevallen waar potentieel gevaarlijke gebeurtenissen worden gebruikt voor legitieme doeleinden - als gevolg van de specifieke interne processen van een organisatie, die door de SOC-analist moeten worden onderzocht en onderscheiden.

Er worden ook aanbevolen acties aangeboden en hulpmiddelen om de bedreiging te beperken door acties, zoals het beëindigen van het proces of het isoleren van de host, wat binnen ESET Inspect kan worden gedaan.

Wizard Spider en Sandworm

ESET heeft uitgebreid onderzoek gedaan naar beide groepen die de inspiratie vormden voor deze evaluatieronde van de MITRE Engenuity ATT&CK® Evaluaties.

Wizard Spider is een financieel gemotiveerde groep achter TrickBot en de beruchte Emotet-malware, die vaak heeft geleid tot het inzetten van ransomware zoals Ryuk. Dit zijn een aantal van de meest actieve botnets, en deze zijn dus al enige tijd in het vizier van ESETs geautomatiseerde Botnet Tracking-service. We hebben de ontwikkeling van deze bedreigingen nauwlettend gevolgd en onze systemen hebben nieuwe varianten, configuraties en commando- en controledomeinen ontdekt (en geblokkeerd) - nog voordat ze werden gebruikt bij een aanval op potentiële slachtoffers.

Onze effectieve verdediging tegen Emotet veroorzaakte aanzienlijke frustratie bij Wizard Spider. Naast het implementeren van bescherming voor gebruikers van onze beveiligingsoplossingen, heeft onze uitgebreide kennis over bedreigingen over deze groep geholpen bij de gecoördineerde verwijdering van TrickBot, wat de activiteiten van de malware enkele maanden lang stil legde.

Sandworm is een APT-groep (Advanced Persistent Threat) die berucht is om zijn krachtige aanvallen op Oekraïne en andere landen. Het Amerikaanse ministerie van Justitie en het Britse National Cyber Security Center schreven de groep toe aan de Russische GRU. Het onderzoek van ESET heeft een cruciale rol gespeeld bij het blootleggen van de activiteiten van de groep.

ESET identificeerde voor het eerst het werk van Sandworm als dat van de BlackEnergy-subgroep in een bijeenkomst van Virus Bulletin in 2014, samen met de verwijzingen in de code naar Dune die de inspiratie vormde voor de naam. We hebben de activiteiten van deze groep vanaf het begin gevolgd (rond het begin van de oorlog in Donbas en de bezetting van de Krim in 2014), en hebben later beide aanvallen op het Oekraïense elektriciteitsnetwerk blootgelegd: de door BlackEnergy gefaciliteerde aanval in 2015 en de Industroyer-aanval in 2016.

Het belangrijkste voor deze evaluatieronde waren onze ontdekkingen rond NotPetya in 2017, aangezien het tweede detectiescenario specifiek deze nep-ransomware emuleert. ESET-onderzoekers waren degenen die NotPetya koppelden aan TeleBots, een subgroep van Sandworm, en patiënt nul ontdekten van wat uiteindelijk de duurste cyberaanval in de geschiedenis werd: de supply-chain aanval op M.E.Doc.

Voor een gedetailleerder overzicht en tijdlijn van de aanvallen van Sandworm in Oekraïne en de rest van de wereld, en voor informatie over de recente cyberaanvallen die we hebben ontdekt rond de Russische militaire invasie van Oekraïne in 2022, verwijzen wij naar onze blogpost, podcast en webinar.

Conclusie

We zijn blij om te zien dat de MITRE ATT&CK-evaluatie de kwaliteiten van onze XDR-technologie heeft aangetoond en de visie en het stappenplan dat we hebben voor ESET Inspect, heeft gevalideerd.

Het is belangrijk om in gedachten te houden dat de ontwikkeling van een hoogwaardige XDR-oplossing geen statische aangelegenheid mag zijn. Naarmate groepen hun technieken veranderen en verbeteren, moeten XDR- en endpoint securityplatformen continu innoveren om organisaties te blijven beschermen.

En dat is precies het geval met ESET Inspect: het is geen oplossing waarvan de ontwikkeling los staat van actief dreigingsonderzoek. Nee, het zijn onze experts die 's werelds gevaarlijkste APT-groepen en cybercriminelen volgen en er ook voor zorgen dat de regels van ESET Inspect effectief zijn en kwaadwillende activiteiten op systemen van organisaties kunnen detecteren.

De dreigingsinformatie, die een product is van ons onderzoek, wordt gebruikt om onze beveiligingsoplossingen te verbeteren en wordt ook aan klanten aangeboden als onderdeel van ons premium aanbod van threat intelligence - in de vorm van gepersonaliseerde rapporten en datafeeds met technische, tactische en strategische dreigingsinformatie. Dit is nog naast ons openbaar beschikbare onderzoeken, bijvoorbeeld over de crisis in Oekraïne.

ESET Inspect is slechts één van de componenten in ons uitgebreide digital security portfolio, ontworpen om betrouwbare bescherming tegen cyberaanvallen te bieden. ESET Inspect is een integraal onderdeel van ESETs meerlaagse beveiligingsecosysteem, dat sterke endpoint security, cloudgebaseerde bescherming, op machine learning gebaseerde detectietechnologieën en ESET LiveGrid®-telemetrie omvat, afkomstig van een klantenbestand van tientallen miljoenen endpoints (dit stelt ESET Inspect onder andere in staat om bij beslissingen rekening te houden met de reputatie van binaire bestanden en processen).

ESET is van mening dat deze uniforme benadering voor het leveren van beveiligingsoplossingen absoluut cruciaal is. Hoewel het belangrijk is om goed inzicht te hebben in een aanval die op een netwerk wordt uitgevoerd, is het veel belangrijker om deze te kunnen herkennen tussen een groot aantal gebeurtenissen, of beter zelfs, om deze te voorkomen.