Comment les ransomwares fonctionnent-ils ?

Il existe de multiples techniques utilisées par les cybercriminels à l'aide de ransomwares :

- Le screen locker bloque l'accès à l'écran de l'appareil (sauf depuis l'interface de l'utilisateur du logiciel malveillant).

- Le PIN locker modifie quant à lui le code PIN de l'appareil, rendant son contenu et ses fonctionnalités inaccessibles.

- Le ransomware de codage de disque crypte lui le MBR (Master Boot Record) et/les fichiers système critiques, et empêche ainsi l'utilisateur d'accéder au système d'exploitation.

- Enfin, le crypto-ransomware chiffre les fichiers utilisateur stockés sur le disque.

Soyez vigilant

Voici pourquoi les PME devraient être particulièrement attentives aux ransomwares.

Selon l'enquête Ponemon datée de 2017 sur le panorama global de la cybersécurité au sein des TPE et PME, il apparaît que l'ensemble des sociétés du sondage ont subi au moins une attaque de ransomware au cours des 12 derniers mois (et parfois même plus). La plupart d'entre elles (79%) ont été infiltrées suite à une attaque d'ingénierie sociale.

Ces données illustrent deux faits :

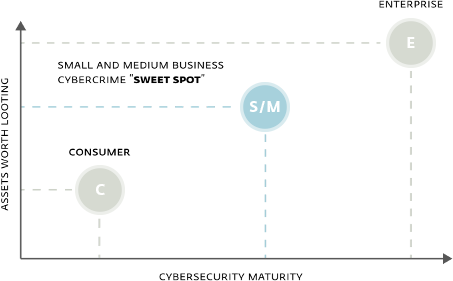

1. Contrairement à ce qu'elles peuvent penser, les TPE et PME sont des cibles très intéressantes pour les cybercriminels.

2. Du point de vue d'un cybercriminel, les TPE et PME s'avérent être un terrain de chasse bien plus alléchant qu'un consommateur lambda, tout en étant plus vulnérables que de grosses entreprises. Elles ne disposent pas des mêmes ressources financières et leur accès à la sécurité de l'information est plus limité que leurs homologues de plus grande envergure. Ce schéma est donc idéal pour les cybercriminels !

Lire la suite

Comment garder votre entreprise bien protégée ?

Voici quelques étapes de prévention et de restauration :

- Enregistrez vos données régulièrement et conservez au moins une sauvegarde complète des documents et dossiers les plus précieux hors ligne.

- Mettez tous les logiciels et applications, y compris les systèmes d'exploitation, à jour et corrigés.

- Utilisez une solution de sécurité multicouche fiable et assurez-vous que celle-ci soit à jour et corrigée.

Mesures de protection supplémentaires

Aucune entreprise n'est véritablement à l'abri d'un ransomware

Si votre entreprise n'a, à ce jour, jamais été touchée par un ransomware, vous pouvez penser que ce type d'attaque est uniquement réservé aux plus grandes organisations. Les statistiques prouvent le contraire. Une action ciblée peut vite devenir incontrôlable et avoir des conséquences désastreuses, et même parfois à l'échelle mondiale. En juin 2017, un malware a été détecté par ESET en Ukraine sous le nom de Diskcoder.C (aka Petya ou NotPetya), lequel s'est vite propagé en dehors du pays. Il s'est avéré ensuite qu'il s'agissait d'une attaque en chaîne bien rôdée qui s'infiltrait dans un logiciel de comptabilité très utilisé et ciblait des entreprises ukrainiennes. La situation est rapidement devenue ingérable, touchant petites comme grandes entreprises, ce qui a ensuite entraîné des centaines de millions de dollars de dégâts.

Un autre ransomware détecté par ESET et connu sous le nom de WannaCryptor.D (alias WannaCry) s'est rapidement propagé à l'aide d'un outil de l'Agence Nationale de Sécurité des Etats-Unis (NSA) qui a été détourné, portant le nom d'EternalBlue. Il exploitait une vulnérabilité du protocole réseau SMB (Server Message Block), principalement utilisé pour fournir un accès partagé à des fichiers et à des imprimantes. Bien que Microsoft ait publié des correctifs pour la plupart des systèmes d’exploitation ciblés près de 2 mois avant l’attaque, WannaCryptor.D a tout de même infiltré les réseaux de milliers d’organisations dans le monde. Le coût des dommages relatifs à cette cyberattaque est estimé à des milliards de dollars américains.

ESET security protège contre les ransomwares

Bénéficiez d'une protection efficace contre les ransomwares grâce aux solutions multicouche endpoint ESET, en particulier le bouclier anti-ransomware et LiveGrid® via le cloud et la protection contre les attaques réseau. Associez le puissant moteur d'analyse ESET avec ESET Cloud Administrator (ECA) et obtenez une visibilité réseau complète.