- Au fil des années, Ebury a été déployé comme porte dérobée pour compromettre près de 400 000 serveurs Linux, FreeBSD et OpenBSD ; plus de 100 000 étaient encore compromis fin 2023.

- Ce groupe a mené des activités de monétisation à la suite de notre publication de 2014 sur l'opération Windigo, notamment en diffusant du spam, des redirections de trafic Web et le vol d'informations d'identification.

- De plus, ESET a confirmé que les opérateurs sont également impliqués dans des vols de cryptomonnaies.

- Dans de nombreux cas, les acteurs d'Ebury ont pu obtenir un accès complet à d'importants serveurs de FAI et de fournisseurs d'hébergement renommés.

ESET Research a publié son enquête approfondie sur l'une des campagnes de malware à destination des serveurs, qui ne cesse de croître et a vu des centaines de milliers de serveurs compromis au cours de son activité de plus de 15 ans. Parmi les activités du tristement célèbre groupe Ebury et de son botnet figurent la propagation du spam, les redirections de trafic Web et le vol d'informations d'identification. Ces dernières années, le groupe s’est diversifié dans le vol de cartes de crédit et de cryptomonnaies.

De plus, Ebury a été déployé comme porte dérobée pour compromettre près de 400 000 serveurs Linux, FreeBSD et OpenBSD ; plus de 100 000 étaient encore compromis fin 2023. Dans de nombreux cas, les acteurs d’Ebury ont pu obtenir un accès complet à d’importants serveurs de FAI et de fournisseurs d’hébergement renommés.

Il y a dix ans, ESET publiait un livre blanc sur l'opération Windigo, qui utilise plusieurs familles de logiciels malveillants fonctionnant en combinaison, avec en son centre la famille de logiciels malveillants Ebury. Fin 2021, la Dutch National High Tech Crime Unit (NHTCU), qui fait partie de la police nationale néerlandaise, a contacté ESET au sujet de serveurs aux Pays-Bas soupçonnés d'être compromis par le malware Ebury. Ces soupçons se sont avérés fondés et, avec l'aide du NHTCU, ESET Research a acquis une visibilité considérable sur les opérations menées par les acteurs de la menace d'Ebury.

À la suite de la publication du journal Windigo début 2014, l'un des auteurs a été arrêté à la frontière finno-russe en 2015, puis extradé vers les États-Unis. Tout en clamant initialement son innocence, il a finalement plaidé coupable des accusations portées contre lui en 2017, quelques semaines avant le début de son procès devant le tribunal de district américain de Minneapolis et où les chercheurs d'ESET devaient témoigner », déclare Marc-Etienne Léveillé, Chercheur chez ESET qui a étudié Ebury pendant plus d'une décennie.

Ebury, actif depuis 2009, est utilisé pour déployer des logiciels malveillants pour monétiser le botnet, effectuer des attaques de type adversary-in-the-middle (AitM) et héberger une infrastructure malveillante. Entre février 2022 et mai 2023, plus de 200 cibles sur 75 réseaux dans 34 pays ont été affectées par ces attaques. Les opérateurs d'Ebury volent des portefeuilles de crypto-monnaie, des informations d'identification et des détails de carte de crédit, exploitant également des vulnérabilités Zero Day pour compromettre massivement les serveurs et introduisant régulièrement de nouvelles fonctionnalités et techniques d'obscurcissement.

« Ebury a compromis l'infrastructure des fournisseurs d'hébergement, déployé sur des serveurs loués sans avertir les locataires, permettant de compromettre des milliers de serveurs simultanément. Cette menace est mondiale, avec des serveurs infectés dans presque tous les pays. » , explique Marc-Etienne Léveillé. « Chaque compromission d'un fournisseur d'hébergement entraînait la compromission massive de serveurs dans les mêmes centres de données. »

Fin 2019, l'infrastructure d'un grand fournisseur d'hébergement Web aux États-Unis a été compromise, affectant environ 2 500 serveurs physiques et 60 000 serveurs virtuels, hébergeant les sites Web de plus de 1,5 million de comptes. En 2023, 70 000 serveurs de ce même fournisseur ont de nouveau été compromis par Ebury, qui a également affecté Kernel.org, hébergeant le code source du noyau Linux.

« Ebury pose une menace sérieuse à la communauté de sécurité Linux, et bien qu'il n'existe pas de solution simple pour le neutraliser, des mesures d'atténuation peuvent minimiser sa propagation et son impact. Cette menace concerne même des individus très férus de technologie et de grandes organisations, pas seulement ceux négligeant la sécurité. » , conclut Marc-Etienne Léveillé.

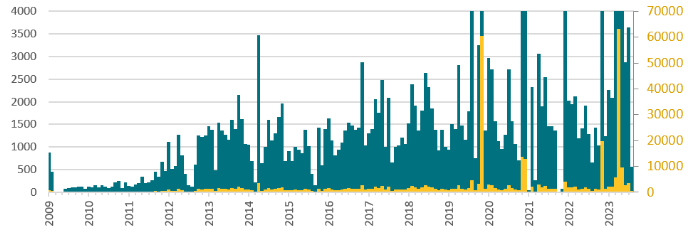

Evolution de la propagation d’Ebury selon la base de données des serveurs compromis

Contact Presse :

Laura PACCAGNELLA : +33 01 55 89 08 88 - laura.p@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.

Pour plus d’informations, consultez www.eset.com/na

et suivez-nous sur LinkedIn, Facebook et Instagram.