- La police néerlandaise, le FBI, Eurojust et d'autres organisations ont démantelé le célèbre « infostealer » RedLine Stealer, lors de l’Opération Magnus.

- En 2023, les chercheurs d'ESET, en collaboration avec les forces de l'ordre, ont collecté et analysé plusieurs modules jusqu'alors non documentés de l'infrastructure RedLine Stealer, permettant de mieux comprendre son fonctionnement interne.

- Les chercheurs ont identifié plus de 1 000 adresses IP uniques utilisées pour héberger les panneaux de contrôle RedLine Stealer.

- L'analyse a montré que RedLine Stealer et META Stealer partagent le même créateur.

- RedLine Stealer peut dérober une grande variété d'informations sensibles, notamment des données de portefeuilles crypto, de navigateurs et d'applications comme Steam, Discord ou Telegram.

Après le démantèlement de RedLine Stealer par les autorités internationales, les chercheurs d'ESET publient leurs recherches sur les modules backend jusqu’alors non documentés de ce voleur d'informations. Ces informations ont aidé les forces de l'ordre dans l'effort de ce démantèlement. Cette analyse technique approfondie permet de mieux comprendre le fonctionnement interne de cet empire du logiciel malveillant, disponible à la location en tant qu’offre de service (MaaS).

En 2023, les chercheurs d'ESET, en collaboration avec les forces de l'ordre, ont collecté plusieurs modules utilisés pour faire fonctionner l'infrastructure de RedLine Stealer. Le 24 octobre 2024, la police nationale néerlandaise, aux côtés du FBI, d'Eurojust et de plusieurs autres organismes d'application de la loi, a procédé au démantèlement de l’infrastructure de RedLine Stealer et de son clone appelé META Stealer, dans le cadre de l'Opération Magnus.

En avril 2023, ESET avait participé à une opération de perturbation partielle du malware RedLine, qui consistait à supprimer plusieurs dépôts GitHub utilisés comme points de chute (dead-drop resolvers) pour le panneau de contrôle du malware. À cette époque, nous avions enquêté sur des modules backend jusqu'alors non documentés de cette famille de malware, en collaboration avec d’autres chercheurs. Ces modules n'interagissent pas directement avec le malware, mais gèrent plutôt l'authentification et fournissent des fonctionnalités pour le panneau de contrôle.

« Nos analyses ont permis d'identifier plus de 1 000 adresses IP uniques utilisées pour héberger les panneaux de contrôle de RedLine Stealer. Même si un certain chevauchement est possible, cela indique environ 1 000 abonnés à ce service de logiciels malveillants. Les versions 2023 de RedLine Stealer que nous avons examinées utilisaient le framework de communication Windows, tandis que la dernière version de 2024 recourt à une API REST. D'après notre analyse du code source et des composants backend, nous avons déterminé que RedLine Stealer et META Stealer sont l'œuvre du même créateur. », explique Alexandre Côté Cyr, chercheur chez ESET, qui a enquêté sur les logiciels RedLine et META.

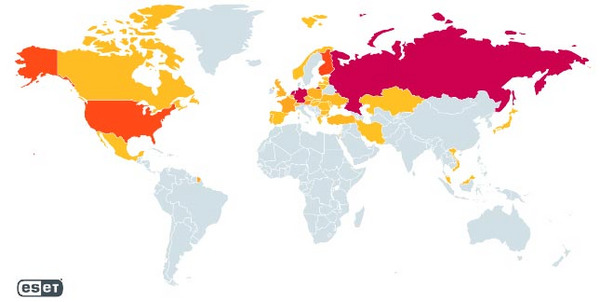

Ces adresses IP uniques ont été utilisées pour héberger des panneaux RedLine et parmi ces panneaux hébergés, la Russie, l'Allemagne et les Pays-Bas représentent chacun environ 20% du total, tandis que la Finlande et les États-Unis représentent chacun environ 10%. ESET a également pu identifier plusieurs serveurs back-end distincts. Selon leur distribution géographique, les serveurs sont principalement situés en Russie (environ un tiers d'entre eux), tandis que le Royaume-Uni, les Pays-Bas et la République tchèque représentent chacun environ 15% des serveurs que nous avons identifiés.

RedLine Stealer est un logiciel malveillant de vol d'informations découvert en 2020. Il fonctionne sur un modèle de logiciel malveillant disponible à la location (MaaS) plutôt que d'être exploité de manière centralisée par un seul acteur. Dans ce modèle, les clients, appelés affiliés, peuvent acheter une solution clé en main de vol d'informations sur des forums et des chaînes Telegram. Ils peuvent choisir un abonnement mensuel ou une licence à vie. En échange, ils obtiennent un panneau de contrôle leur permettant de générer des échantillons de logiciels malveillants de C&C (serveur de commande et de contrôle). Ces logiciels peuvent dérober diverses informations sensibles, notamment des données de portefeuilles de crypto-monnaie, de navigateurs et d'applications comme Steam, Discord, Telegram ou des VPN.

« L'utilisation d'une solution prête à l'emploi facilite l'intégration de RedLine Stealer dans des campagnes plus importantes par les affiliés. Parmi les exemples notables, on trouve le fait de se faire passer pour des téléchargements gratuits de ChatGPT en 2023 et de se camoufler en cheats (tricheries) de jeux vidéo, au premier semestre 2024. », explique M. Côté Cyr.

Avant l'Opération Magnus, RedLine était l'un des logiciels malveillants de vol d'informations les plus répandus, avec de nombreux affiliés utilisant son panneau de contrôle. Cependant, cette entreprise de logiciels malveillants en tant que service semble n'être orchestrée que par un petit nombre de personnes, dont certaines ont été identifiées par les forces de l'ordre.

Pour en savoir plus sur les opérations de RedLine Stealer et META Stealer, lisez notre article blog « Life on a crooked RedLine : Analyzing the infamous infostealer's backend » sur WeLiveSecurity.com.

Carte thermique montrant la répartition géographique des panels RedLine hébergés.

Contact Presse :

Laura PACCAGNELLA : +33 01 55 89 08 88 - laura.p@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.

Pour plus d’informations, consultez www.eset.com/na

et suivez-nous sur LinkedIn, Facebook et Instagram.