- ESET Research a découvert AridSpy, un logiciel malveillant Android distribué via cinq sites Web dédiés.

- Des occurrences d'AridSpy ont été détectées en Palestine et en Égypte, ESET les attribue avec une confiance modérée au groupe APT Arid Viper.

- AridSpy imite les fonctionnalités d’applications légitimes.

- Il est axé sur l'espionnage des données des utilisateurs, Il peut surveiller les applications de messagerie et exfiltrer le contenu de l'appareil, entre autres fonctionnalités.

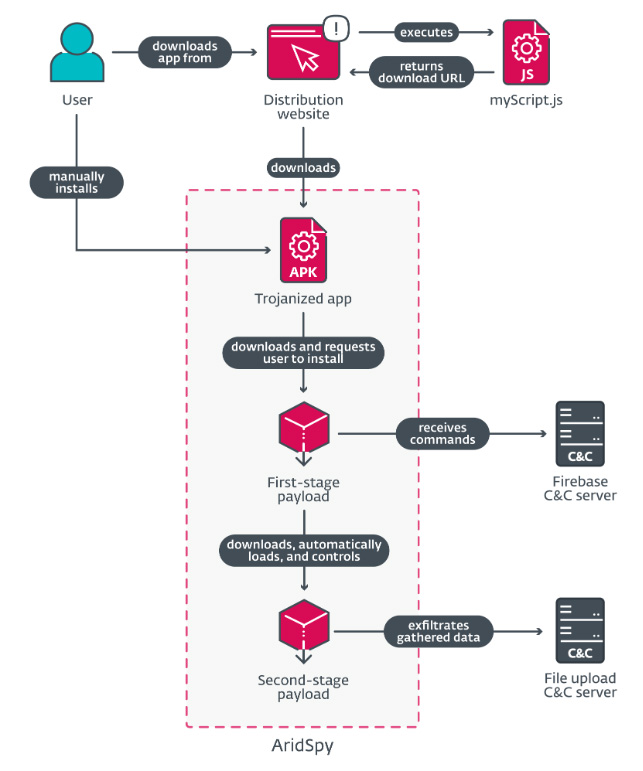

Les chercheurs d'ESET ont identifié cinq campagnes utilisant des applications trojanisées pour cibler les utilisateurs d'Android. Probablement menées par le groupe Arid Viper APT, ces campagnes ont débuté en 2022, et trois d'entre elles sont toujours en cours au moment de la publication de ce communiqué de presse. Elles déploient un logiciel espion Android appelé AridSpy, qui télécharge des charges utiles en plusieurs étapes à partir de son serveur de commande et de contrôle (C&C) pour éviter la détection. AridSpy est distribué via des sites Web se faisant passer pour des applications légitimes de messagerie, de recherche d’emploi et d'administrations palestiniennes. ESET a détecté que le cheval de Troie AridSpy se concentre sur l'espionnage des données des utilisateurs en Palestine et en Égypte.

Arid Viper, aussi appelé APT-C-23, Desert Falcons ou Two-tailed Scorpion, est un groupe de cyberespionnage connu pour ses attaques contre les pays du Moyen-Orient. Au fil des années, il s'est fait remarquer par son large éventail de logiciels malveillants ciblant les plateformes Android, iOS et Windows.

Trois applications légitimes trojanisées par AridSpy sont distribuées via des sites Web usurpés, et non via Google Play. Ces applications malveillantes sont uniquement téléchargées à partir de sites tiers. Pour les installer, les victimes doivent activer l'option permettant d'installer des applications provenant de sources inconnues sur Android. La plupart des compromissions enregistrées en Palestine concernent l'application malveillante Palestinian Civil Registry.

« Afin d'obtenir un premier accès à l'appareil, les cybercriminels tentent d'inciter leur victime à installer une application factice, qui semble fonctionner normalement. Lorsque la cible clique sur le bouton de téléchargement sur le site, myScript.js, hébergé sur le même serveur, est activé pour générer le chemin de téléchargement du fichier malveillant. », explique Lukáš Štefanko, chercheur chez ESET, qui a découvert AridSpy.

L'une des campagnes comprenait LapizaChat, une application de messagerie Android malveillante intégrant des versions altérées de StealthChat : Private Messaging avec le code d'AridSpy. ESET a identifié deux autres campagnes postérieures à LapizaChat, utilisant NortirChat et ReblyChat comme leurres. NortirChat se fait passer pour l'application de messagerie Session, tandis que ReblyChat imite le talkie-walkie Voxer Messenger.

L'application malveillante nommée Palestinian Civil Registry s'inspire d'une application précédemment disponible sur Google Play, mais ne constitue pas une version trojanisée directe. Elle utilise plutôt le serveur authentique pour récupérer des données. Arid Viper aurait probablement effectué une ingénierie inverse de l'application Google Play légitime pour créer une couche client personnalisée interagissant avec le serveur authentique. La dernière campagne d'AridSpy détectée par ESET déguise le logiciel comme une application d'offre d'emploi.

AridSpy est équipé d'une fonction de dissimulation des communications réseaux pour échapper à la détection, comme indiqué dans son code. Il active l'exfiltration des données en réponse à des événements spécifiques comme les changements de connectivité Internet, les appels téléphoniques, les SMS, ou même le redémarrage de l'appareil. Les données collectées incluent l'emplacement, les contacts, les journaux d'appels, les messages texte, les photos, les vidéos, les enregistrements audio environnants, les bases de données WhatsApp, l'historique du navigateur, les fichiers externes et les communications via Facebook Messenger et WhatsApp.

Pour plus d'informations techniques sur AridSpy, lisez l'article de blog « Arid Viper empoisonne les applications Android avec AridSpy. »

Contact Presse :

Laura PACCAGNELLA : +33 01 55 89 08 88 - laura.p@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.

Pour plus d’informations, consultez www.eset.com/na

et suivez-nous sur LinkedIn, Facebook et Instagram.