كيف تعمل هجمات الفدية؟

هناك العديد من التقنيات المستخدمة من قِبل مجرمي الإنترنت بما في ذلك:

- تقوم ransomware Screen locker بحظر الوصول إلى شاشة الجهاز بخلاف واجهة مستخدم البرامج الضارة.

- تقوم PIN locker Ransomware بتغيير رمز PIN الخاص بالجهاز ، مما يجعل المحتوى والوظائف غير قابلة للوصول.

- تقوم Disk coding ransomware بتشفير MBR (Master Boot Record) (سجل التشغيل الرئيسي) و / أو هياكل نظام الملفات المهمة ، وبالتالي تمنع المستخدم من الوصول إلى نظام التشغيل.

- تقوم Crypto-ransomware بتشفير ملفات المستخدم المخزنة على القرص.

Warning

لماذا يجب علي الشركات الصغيرة والمتوسطة ان تتوخي الحذر من فيروسات الفدية؟

وفقًا لإستطلاع Ponemon 2017 State of Cybersecurity في الشركات الصغيرة والمتوسطة (SMB) ، فإن كل شركة أخرى في الاستطلاع قد تعرضت لهجوم الفدية في الاثني عشر شهرًا الماضية ، بعضها في مناسبات متعددة. رأى معظمهم (79٪) أنظمتهم مخترقة بسبب هجمات الهندسة الاجتماعية.

توثق هذه الإحصاءات شيئين:

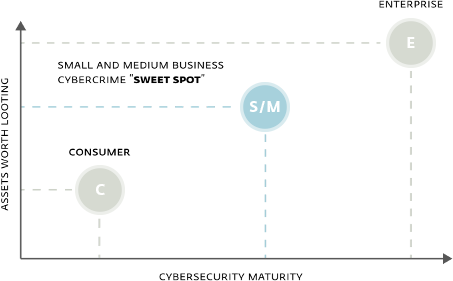

1. على عكس ما يظنه الناس، أصبحت الشركات الصغيرة والمتوسطة هدفًا مثيرًا للاهتمام بشكل متزايد لمجرمي الإنترنت.

2. الشركات الصغيرة والمتوسطة هي أهداف أكثر قيمة لمجرمي الإنترنت من العملاء العاديين ، وهي تكون أضعف من الشركات الكبيرة ، لإنها تفتقر عادةً إلى الميزانيات المالية المطلوبة لأمن المعلومات. يمثل هذا المزيج "فرصة ممتازة" للمهاجمين.

إقرأ المزيد

كيف تحافظ على حماية مؤسستك؟

خطوات الوقاية والتعافي الأساسية:

- قم بنسخ البيانات احتياطيًا بشكل منتظم واحتفظ بنسخة احتياطية كاملة واحدة على الأقل من البيانات الأكثر قيمة في مكان آخر خارج الشبكة.

- الحفاظ على جميع البرامج والتطبيقات - بما في ذلك أنظمة التشغيل - سليمة ومحدثة.

- استخدم حلاً أمنًيا متعدد الطبقات يمكن الاعتماد عليه وتأكد من ترقيته وتحديثه.

تدابير وقائية إضافية

لا يوجد مؤسسات آمنة تمامًا من فيروسات الفدية

إذا لم تتعرض شركتك للاصابة بفيروسات الفدية ، فقد يتم إغراءك بافتراض أن هذا التهديد محجوز للمؤسسات الكبيرة. توضح الإحصائيات أنك مخطئ. وأيضًا ، يمكن أن يكون الهجوم المستهدف خارج نطاق السيطرة ويسبب أضرارًا عشوائية ، حتى في جميع أنحاء العالم. في حزيران (يونيو) 2017 ، سرعان ما اخترق هجوم البرامج الضارة في أوكرانيا ، الذي اكتشفته ESET باسم Diskcoder.C (المعروف أيضًا باسم Petya أو NotPetya)، وسرعان ما خرج هذا الهجوم خارج اوكرانيا. لقد تبين فيما بعد أن هذا كان هجومًا جيدًا من نوع supply-chain attack والذي تسلل إلى برمجيات المحاسبة لمهاجمة وإلحاق الضرر بالمنظمات الأوكرانية التي خرجت عن السيطرة ، مما أدى إلى إصابة العديد من الشركات العالمية والصغيرة ، وتسبب أيضا في أضرار لمئات الملايين من الدولارات الأمريكية.

انتشار فيروس فدية آخر اكتشفته ESET كـ WannaCryptor.D (ويعرف أيضًا باسم WannaCry) ينتشر بسرعة ، باستخدام أداة NSA التي تم تسريبها EternalBlue ، والتي استغلت ثغرة أمنية في بروتوكول الشبكة SMB (Server Message Block) ، والتي تستخدم بشكل أساسي لتوفير الوصول المشترك إلى الملفات والطابعات. على الرغم من قيام Microsoft بإصدار تصحيحات لمعظم أنظمة تشغيل Windows المستهدفة والمعرضة للخطر قبل شهرين تقريبًا من الهجوم ، ولكن تسللت WannaCryptor.D الي شبكات الآلاف من المؤسسات في جميع أنحاء العالم. قدرت تكلفة الضرر الناجم عن هذا الهجوم الإلكتروني بمليارات الدولارات الأمريكية.

ESET يحمي من فيروسات الفدية

احصل على حماية فعالة ضد فيروسات الفدية من خلال ESET multilayered endpoint security بما في ذلك حماية Ransomware Shield و LiveGrid® عن طريق الحماية السحابية وحماية الهجمات على الشبكات. اجمع بين محرك المسح القوي في ESET مع ESET Cloud Administrator واحصل على رؤية تفصيلية للشبكة.