Kaip veikia išpirkos reikalaujantys kenkėjai?

Išpirkos reikalaujantys kenkėjai gali veikti tokiais būdais:

- Užrakinti prietaiso ekraną: vartotojas negali pasiekti savo prietaiso ekrano ir mato tik kenkėjišką programą.

- Užrakinti PIN kodą: kenkėjiška programa pakeičia prietaiso PIN kodą, taip nebeleisdama vartotojui jį pasiekti.

- Užkoduoti kietąjį diską: kenkėjiška programa užkoduoja prietaiso paleidimo įrašą (Master Boot Record) ir/arba svarbias failų sistemos struktūras, taip neleidžiant vartotojui pasiekti prietaiso operacinės sistemos.

- Užkoduoti vartotojo duomenis: kenkėjiška programa užkoduoja visus prietaiso atmintyje esančius failus.

Įspėjimas

Kodėl mažiems ir vidutiniams verslams tai turėtų rūpėti?

Pagal „Ponemon“ 2017 metais atliktą apklausą, kas antra apklausta kompanija buvo užpulta išpirkos reikalaujančiais kenkėjais per paskutinius 12 mėnesių, o kai kurios iš jų - net kelis kartus. Dauguma kompanijų (79%) teigė, kad jų sistemos buvo infiltruotos per socialinės inžinerijos atakas.

Ši statistika įrodo du dalykus:

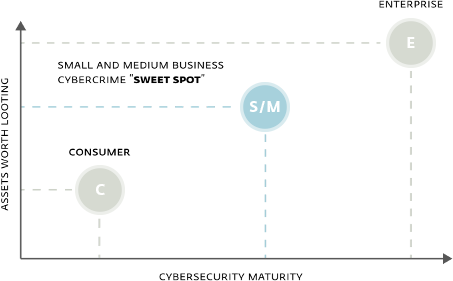

1. Maži ir vidutiniai verslai, nors jiems taip neatrodo, yra smarkiai augantis kibernetinių nusikaltėlių taikinys.

2. Maži ir vidutiniai verslai kibernetiniams nusikaltėliams yra daug vertingesnis taikinys nei įprasti vartotojai, ir labiau pažeidžiami nei didelės įmonės, nes jiems paprastai trūksta finansinių ir informacijos saugos resursų. Šią kombinaciją galima laikyti užpuolikų aukso viduriu.

Sužinoti daugiau

Kaip apsaugoti savo organizaciją?

Rekomenduojami informacijos apsaugos būdai:

- Nuolatos darykite savo duomenų atsargines kopijas. Bent vieną svarbiausių duomenų atsarginę kopiją laikykite neprijungtą prie tinklo (pvz. išoriniame kietajame diske).

- Visos programų versijos bei operacinės sistemos visada turi būti atnaujintos į naujausią jų versiją.

- Naudokite patikimą, daugiasluoksnę apsaugos sistemą ir užtikrinkite, kad ji būtų nuolatos atnaujinama į naujausią versiją.

Papildomos apsaugos priemonės

Joks verslas nėra saugus nuo išpirkos reikalaujančių kenkėjų

Jeigu Jūsų įmonė nebuvo užpulta šių kenkėjų, galite galvoti, kad tai gresia tik didesnėms organizacijoms. Tačiau statistika rodo priešingai. Gerai suplanuotos atakos gali tapti nebevaldomomis ir sukelti didelius nuostolius netgi pasauliniu mastu. 2017 m. birželį vienas tokių užpuolimų Ukrainoje, „ESET“ atpažintas kaip Diskcoder.C (dar žinomas kaip „Petya“ arba „NotPetya“) greitai išplito ir už šalies ribų. Vėliau buvo išsiaiškinta, kad tai buvo gerai suorganizuota tiekimo grandinės ataka, skirta infiltruoti populiarias buhalterines programas, kad užpultų ir padarytų žalą Ukrainos įmonėms. Greitai tai tapo nekontroliuojama ir virusas užkrėtė daug globalių bei mažų įmonių, padarydamas milijonų dolerių žalą.

Kitas išpirkos reikalaujantis kenkėjas, „ESET“ atpažintas kaip „WannaCryptor.D“ (dar žinomas kaip „WannaCry“) greitai išplito naudodamasis NSA programa „EternalBlue“, kuri pasinaudojo SMB (serverių pranešimų bloko) protokolo, pagrinde naudojamo norint dalintis failais, silpnybe. Nors „Microsoft“ daugeliui savo operacinių sistemų išleido atnaujinimus, sutvarkančius šį pažeidimą, bet „WannaCryptor.D“ vis vien sugebėjo infiltruoti tūkstančių viso pasaulio organizacijų tinklus. Nuostoliai, patirti dėl šios atakos, siekė milijardus dolerių.

ESET apsaugo nuo išpirkos reikalaujančių kenkėjų

ESET PROTECT

Advanced

Apsaugokite savo įmonės kompiuterius, nešiojamus kompiuterius ir mobiliuosius įrenginius. Integruota debesijos veikimu paremta smėlio dėžės technologija - suteikia daugiasluoksnę įrenginių apsaugą. Saugo nuo išpirkos reikalaujančių programų ir nulinės dienos atakų. Turi galingą pilno disko šifravimo funkciją, atitinkančią net ir didžiausių verslų poreikius