Šiame straipsnyje pateikti ESET teiginiai ir mintys nebūtinai sutampa su „MITRE Engenuity“ požiūriu ar pozicija.

Šių metų „ATT&CK® Evaluations Enterprise Edition“ testavimo programoje MITRE parengė tris skirtingus užpuolimų scenarijus, siekdama įvertinti saugumo sprendimų efektyvumą. Pirmasis scenarijus buvo susijęs su Korėjos Liaudies Demokratinės Respublikos (KLDR) vykdomu kibernetiniu šnipinėjimu, orientuotu į „macOS“ sistemas. Antras scenarijus modeliuoja „Cl0p“ grupės išpirkos reikalavimo ataką, skirtą „Windows“ sistemos aplinkai, o trečiasis – „LockBit“ išpirkos reikalavimo ataką įmonės infrastruktūroje, kurioje yra „Linux“ serveriai ir „Windows“ darbo vietos bei serveriai.

Visuose šiuose scenarijuose ESET Inspect demonstravo aukštą efektyvumą. Sistema užtikrino gerą matomumą ir sugebėjo aptikti visus užpuolimų etapus, išlaikydama žemą klaidingų aptikimų skaičių, kas ypač svarbu siekiant išvengti triukšmo ir užtikrinti, kad saugumo analitikams nereikės skirti papildomų resursų. Be to, ESET Inspect sistema „Incident Creator“ automatiškai sujungė visus sugeneruotus aptikimus į nuoseklius incidentus, suteikdama analitikams išsamią ir aiškią atakos eigą, leidžiančią greitai reaguoti ir priimti tikslingus sprendimus.

Norėdami geriau suprasti, kaip ESET Inspect pasirodė šiuose testuose, apžvelgsime MITRE atliktus metodinius pakeitimus ir išnagrinėsime, kaip „Incident Creator“ optimizavo saugumo analitikų darbo srautą bei rodinius ESET Inspect valdymo skydelyje.

Metodika

Šio vertinimo metu buvo atlikti keli svarbūs metodikos patobulinimai, kurie geriau atspindi tikro kibernetinio užpuolimo situacijas ir padeda saugumo analitikams efektyviau reaguoti.

Pirmiausia, svarbus pokytis įvyko aptikimo kategorijų struktūroje – telemetrija nebėra laikoma savarankiška aptikimo kategorija. Tai reiškia, kad neužtenka ne tik nustatyti, kad įvykis įvyko, bet reikia ir įvertinti, ar jis yra įtartinas ar kenkėjiškas. Nuo šiol žemiausia aptikimo kategorija yra „Bendrojo pobūdžio“, todėl, norint konstatuoti įvykį, reikia jį ne tik aptikti, bet ir įvertinti pagal tai, ar jis gali kelti pavojų. Be to, svarbu pabrėžti, kad atvejai, atsiradę bandymų aplinkoje, negali būti klasifikuojami kaip vertinimo aplinkoje įvykę įvykiai. Pagal naują metodiką, bendrojo pobūdžio aptikimas turi pateikti atsakymus į esminius klausimus – „kas“, „kur“ ir „kada“, o gauti šiuos atsakymus iš išorinės bandymų aplinkos nėra įmanoma.

Be to, siekiant pagerinti aptikimų tikslumą ir sumažinti klaidingus perspėjimus, į vertinimus buvo įtraukti keli nekenksmingi veiksmai, skirti suklaidinti sistemas. Tokiu būdu išvengiama „visko aptikimo“, kas dažniausiai sukuria triukšmą, apkrauna saugumo analitikų darbą ir padidina duomenų saugojimo išlaidas. Šis pokytis taip pat leidžia tiksliau apskaičiuoti, kiek aptikimų iš tiesų atitinka kenkėjiškus ar įtartinus veiksmus.

Kitas svarbus pakeitimas – kai kurie veiksmai buvo įtraukti į scenarijus, tačiau nevertinami. Tai padaryta siekiant tiksliau imituoti realias kibernetines atakas, ir užtikrinti, kad nebūtų praleisti esminiai etapai.

Be to, buvo įdiegta nauja apimties metrika, kuri matuoja, kiek aptikimų yra rodoma valdymo skydelyje. Tai svarbus pokytis, neleidžiantis sistemoms parodyti visų esamų aptikimų, kas dažnai būna neproduktyvu.

Šis sprendimas užtikrina, kad rodoma tik reikšminga informacija, padedanti saugumo analitikams greičiau ir tiksliau įvertinti situaciją. Apimties metrika taip pat įvertina aptikimų aktualumą, nurodydama penkis lygius: kritinį, aukštą, vidutinį, žemą ir informacinį. Kadangi ESET Inspect turi tris incidentų saugumo lygius – aukštą, vidutinį ir žemą, kurie nurodo – grėsmę, įspėjimą ir informacinį, su „MITRE Engenuity“ komanda buvo sutarta dėl šių lygių susiejimo, kaip parodyta žemiau.

„ATT&CK Evaluation“

Kritinis

Aukštas

Vidutinis

Žemas

Informacinis

„ESET Inspect“

Labai didelis incidentas

Grėsmės pobūdžio aptikimas, susietas su bet kokiu incidentu

Įspėjimo pobūdžio aptikimas, susietas su bet kokiu incidentu

Informacinio pobūdžio aptikimas, kurio rezultatas > 22 aptikimai, susietas su bet kokiu incidentu

Informacinio pobūdžio aptikimas, kurio rezultatas <= 22 aptikimai, susietas su bet kokiu incidentu

Rezultato ribą 22 nustatėme siekdami aiškiai atskirti žemo ir informacinio rimtumo lygius. Mūsų dokumentuose nurodyta:

Taisyklės, kurių rimtumo rezultatas neviršija 22, priskiriamos telemetrijos kategorijai. Jos teikia papildomą informaciją incidentų tyrimui ir dažnai suaktyvinamos teisėtos veiklos metu. Jei tokios taisyklės jūsų sistemoje generuoja pernelyg daug duomenų, verta apsvarstyti jų išjungimą.

Nuo šiol rimtumo lygiai vertinami pagal ESET Inspect nustatytą skalę.

Vertinant rimtumo lygius aukščiau šios ribos, taikoma ESET Inspect skalė. Svarbu pažymėti, kad vertinime dalyvauja tik tie aptikimai, kurie yra tiesiogiai susiję su incidentais. Tokia metodika tiksliai atspindi realias ESET Inspect naudojimo situacijas, kai pagrindinis dėmesys skiriamas tik esminiams saugumo įvykiams. Papildomi aptikimai ar informacija, nors ir gali būti naudinga, yra laikoma mažiau svarbia.

Norėdami užtikrinti tikslumą ir aiškumą, tiekėjai turėjo pateikti standartinį saugumo operatorių rodinį, kuriame pateikiami aptikimai ir incidentai. Tik šiame rodinyje pateikta informacija buvo naudojama aptikimų ar melagingų aptikimų vertinimui bei apimties matavimui.

ESET Inspect yra pagrindinis įrankis, suteikiantis saugumo analitikams aiškų ir efektyvų būdą valdyti grėsmes ir analizuoti incidentus. Šis sprendimas padeda sutelkti dėmesį į reikšmingas grėsmes ir išvengti nereikalingo triukšmo saugumo valdymo procese.

Incidentai

Incidentų rodinys yra pagrindinis įrankis, skirtas saugumo operatoriams efektyviai valdyti savo darbo eigą. Incidentai į šį rodinį patenka automatiškai dviem būdais:

- Naudojant ESET Incident Creator, kuris, pasitelkdamas dirbtinį intelektą, sujungia aptikimus į vieną incidentą.

- Per ESET Inspect, kuris turi daugiau nei 100 taisyklių. Jos sukuria incidentą reaguojant į įvykius, grupuodamos aptikimus pagal paveiktus kompiuterius, laikotarpį arba šių parametrų derinį.

Operatoriams rekomenduojama naudotis šia darbų vykdymo schema:

- Ištirkite kiekvieną incidentą, kuris yra rodinyje.

- Papildomai peržiūrėkite aptikimus, kurie nėra susiję su jokiais incidentais, tačiau gali turėti reikšmingus grėsmės aptikimus.

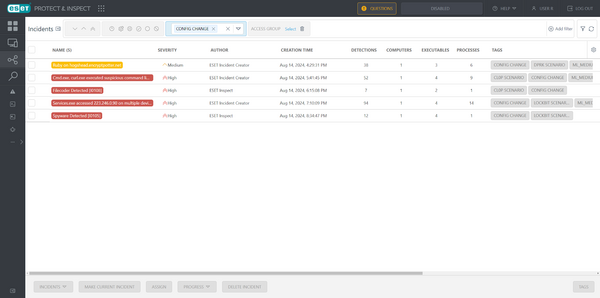

Kaip ir ankstesniame vertinime, kiekvienas užpuolimo scenarijus buvo vykdomas du kartus. Tiekėjams buvo suteikta galimybė atlikti konfigūracijos pakeitimus antrajam bandymui. Šie pakeitimai padėjo padidinti aptikimų matomumą, sumažinti melagingų aptikimų skaičių ir optimizuoti apimtį. 1 pavyzdyje pateikiami incidentai po konfigūracijos patobulinimų.

1 pav. „ESET Inspect“ incidentų rodinys konfigūracijos pakeitimams atlikti

Vertinimo metu ESET Incident Creator užtikrino tikslumą – nebuvo užfiksuota nė vieno klaidingo incidento. Atliekant konfigūracijos pakeitimus, kiekvienam scenarijui buvo sugeneruoti vos vienas ar du incidentai. Be to, beveik visi svarbūs aptikimai, kuriuos pateikė ESET Inspect, buvo efektyviai priskirti atitinkamiems incidentams.

Scenarijų apžvalga

Tolesnėse pastraipose bus apžvelgti kiekvieno scenarijaus ESET rezultatai.

KLDR (Korėjos Liaudies Demokratinė Respublika)

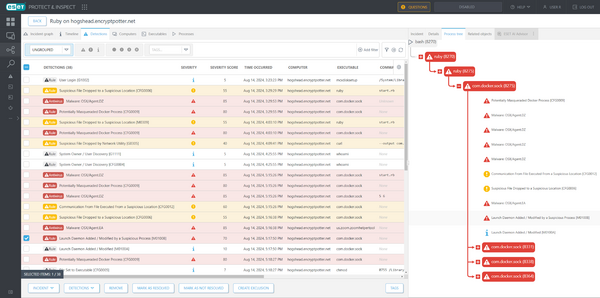

ESET Inspect automatiškai identifikavo KLDR scenarijų kaip vidutinio rimtumo incidentą, kurį sukūrė ESET Incident Creator. Šio scenarijaus metu buvo užfiksuoti keli svarbūs veiksmai: dviejų užpakalinių durų („backdoor“) įdiegimas, imituojant „Docker“ ir „Zoom“ procesus. Taip pat buvo užfiksuotas slaptažodžių saugyklos (keychain) failų pažeidimas, bet klaidingai teigiamų aptikimų nepastebėta.

2 pavyzdyje pateikta šiam užpuolimui priskirtų aptikimų dalis, akcentuojant „FULLHOUSE.DOORED“ užpakalinių durų aptikimą, kuris susijęs su antrosios pakopos užpakalinių durų „STRATOFEAR“ įdiegimu kaip paleidimo elemento.

2 pav. Susietieji aptikimai, gauti per „Incident Creator“ sugeneruotą KLDR scenarijaus incidentą

Cl0p

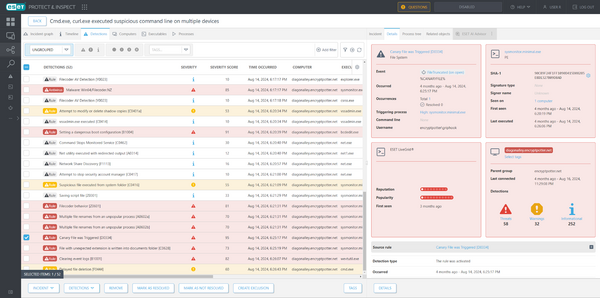

Po konfigūracijos pakeitimo, ESET Inspect automatiškai suvaldė „Cl0p“ scenarijų ir identifikavo du incidentus: vieną, sukurtą naudojant ESET Incident Creator, ir kitą – kaip taisyklės, aptinkančios failų šifratorius, pažeidimą.

Pagrindiniai ESET rezultatai, analizuojant šį scenarijų, yra SDBbot įdiegimo paketo ir DLL failų įkėlimo aptikimas, registro kodo pakeitimas, siekiant įrašyti „SDBbot RAT“, šešėlinių kopijų ištrynimas, neleidimas atkurti „Windows“ po nepavykusio paleidimo bandymo ir išpirkos reikalavimo programos „Cl0p“ paleidimas.

3 pavyzdyje pateikiama šiam incidentui priskirtų aptikimų dalis, kurioje ypatingas dėmesys skiriamas failų įrašymo ir pervadinimo aptikimui, susijusiam su išankstiniu išpirkos reikalavimo programos paleidimo paruošimu. Pažeidus taisyklę, ne tik buvo sustabdytas pažeidimą sukėlęs procesas, bet ir sukurtas incidentas incidentų rodinyje.

3 pav. Susietieji aptikimai, gauti per „Incident Creator“ sugeneruotą „Cl0p“ scenarijaus incidentą

LockBit

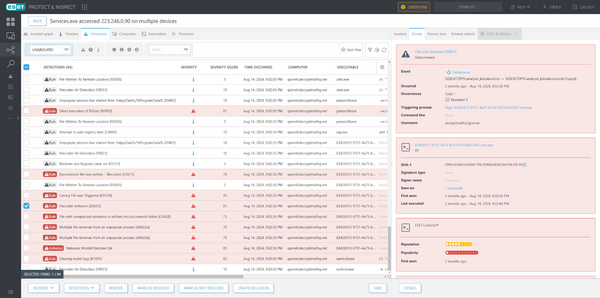

Po konfigūracijos pakeitimo, ESET Inspect efektyviai valdymo metu identifikavo „LockBit“ scenarijų kaip du kritinius incidentus. Pirmas iš jų buvo sukurtas per ESET Incident Creator, o antrasis – aptikus šnipinėjimo programas pagal nustatytą tvarką.

Šio scenarijaus analizės metu ESET užfiksavo kelis svarbius įvykius: užpuolikas prisijungė prie sistemos per VNC, atliko registro pakeitimus, suteikiantį automatinį prisijungimą, naudojo SSH prisijungimui prie „Linux“ serverio vidiniame tinkle, o „LockBit“ išpirkos programa buvo platinama per PsExec į kitus tinklo įrenginius. Be to, buvo aptiktas „LockBit“ vykdymas ir „Windows“ įvykių žurnalo išvalymas, siekiant paslėpti įsibrovimo pėdsakus.

4 pavyzdyje pateikiama šiam incidentui priskirtų aptikimų dalis, kurioje išskiriama įtartina veikla, kai failai įrašomi arba pervadinami naudojant specifinius dviejų plėtinių pavadinimus – tai dažnas šifravimo užpuolimo požymis.

4 pav. Susietieji aptikimai, gauti per „Incident Creator“ sugeneruotą „LockBit“ scenarijaus incidentą

Ši apžvalga atspindi „ESET Inspect“ kūrimo filosofiją ir jos efektyvumą sprendžiant realias grėsmes. Ji aiškiai parodo, kad saugumo analitikai gali pasitikėti „ESET Inspect“, kuri užtikrina greitą ir tikslų incidentų bei su jais susijusių aptikimų pranešimą.

MITRE komanda atliko šį vertinimą itin profesionaliai, atlikdama reikšmingus pakeitimus, kurie leidžia tiekėjams geriau pasiruošti realioms kibernetinėms grėsmėms, o ne tik teoriniams scenarijams.

Nors „ESET Inspect“ tobulinimas yra vienas svarbiausių ESET prioritetų, bet kokie pakeitimai bus atliekami itin atsargiai. Pernelyg didelis aptikimų apimties išplėtimas gali sumažinti tikslumą, padidinti triukšmą ir padidinti išlaidas, o tai mažintų teikiamą vertę.

Norite daugiau sužinoti apie kibernetinį saugumą, naujausias tendencijas ir ESET grėsmių aptikimo bei tyrėjų komandos užfiksuotus incidentus? Skaitykite naujausią ESET grėsmių apžvalgą.