Šiame straipsnyje apžvelgiama APT grupių veiklą, kurią 2024 m. II ir III ketv. tyrė ir analizavo ESET tyrimų komanda.

ESET APT veiklos ataskaita 2024 m. II ketv. – 2024 m. III ketv. apibendrina pastebėtą pažangių nuolatinių grėsmių (APT) grupių veiklą, kurią dokumentavo ESET tyrėjai nuo 2024 m. balandžio iki rugsėjo pabaigos. Pateiktos operacijos atspindi platesnį tyrinėjamų grėsmių vaizdą, iliustruoja pagrindines tendencijas bei pokyčius. Pateikiama tik dalis kibernetinio saugumo žvalgybos duomenų, teikiamų ESET privačių APT ataskaitų klientams.

Grupuočių veikla Azijoje

Pastebėta, kad padaugėjo su Kinija siejamų „MirrorFace“ taikinių. Paprastai daugiausia dėmesio skirdama Japonijos subjektams, ji (grupuotė) pirmą kartą išplėtė savo veiklą ir įtraukė Europos Sąjungos diplomatines organizacijas, tačiau ir toliau pirmenybę teikė Japonijos institucijoms. Be to, Kinijos APT grupuotės vis dažniau naudojasi nemokama atvirojo kodo, kelių platformų, kelių protokolų VPN kliento ir VPN serverio programine įranga „SoftEther VPN“, kad išlaikytų prieigą prie aukų tinklo.

Taip pat pastebėta, kad grupuotės, priskiriamos Iranui, gali naudoti savo kibernetinius gebėjimus diplomatiniam šnipinėjimui ir galbūt net kinetinėms operacijoms palaikyti. Šios grupės įsilaužė į kelias Afrikos finansines paslaugų įmones, kurios yra geopolitiškai svarbios Iranui. Be to, jos vykdė kibernetinį šnipinėjimą Irake ir Azerbaidžane – kaimyninėse šalyse, su kuriomis Iranas turi sudėtingus santykius. Taip pat pastebėtas padidėjęs susidomėjimas transporto sektoriumi Izraelyje. Nors geografinė veiklos sritis atrodo ribota, Iranui priskiriamos grupuotės išlaikė globalų dėmesį, sekdamos diplomatinę atstovybę Prancūzijoje ir švietimo organizacijas JAV.

Su Šiaurės Korėja susiję kibernetiniai piktavaliai ir toliau siekia režimo tikslų, kaip teigiama Jungtinių Tautų ir Pietų Korėjos pranešimuose, pavogdami lėšas – tiek tradicinėmis valiutomis, tiek kriptovaliutomis – siekdami paremti savo masinio naikinimo ginklų programas. Šios grupuotės tęsia išpuolius prieš gynybos, aviacijos ir kosmoso sektoriaus įmones Europoje ir JAV, taip pat atakuoja kriptovaliutų kūrėjus, analitinius centrus ir nevyriausybines organizacijas. Viena iš grupuočių, „Kimsuky“, pradėjo piktnaudžiauti „Microsoft Management Console“ failais, kuriuos paprastai naudoja sistemos administratoriai, tačiau jie gali vykdyti bet kokią „Windows“ komandą. Be to, kelios Šiaurės Korėjai priskiriamos grupuotės dažnai piktnaudžiavo populiariomis debesijos paslaugomis, tokiomis kaip „Google Drive“, „Microsoft OneDrive“, „Dropbox“, „Yandex Disk“, „pCloud“, „GitHub“ ir „Bitbucket“. Pirmą kartą buvo pastebėta, kad APT grupuotė, ypač „ScarCruft“, piktnaudžiavo „Zoho“ debesijos paslaugomis.

Rusijos vykdomas kibernetinis karas

ESET komanda pastebėjo, kad Rusijai priskiriamos kibernetinio šnipinėjimo grupuotės dažnai taikosi į interneto pašto serverius, tokius kaip „Roundcube“ ir „Zimbra“, naudodamos taikomąsias žinutes, kurios išnaudoja žinomus XSS pažeidžiamumus. Be „Sednit“ grupės veiklos prieš vyriausybines, akademines ir gynybos srities organizacijas visame pasaulyje, buvo identifikuota dar viena Rusijai priskiriama grupė, pavadinta „GreenCube“, kuri vagiant el. laiškus išnaudojo „Roundcube“ XSS pažeidžiamumus. Kitos Rusijai priskirtos grupuotės ir toliau koncentruojasi į Ukrainą – „Gamaredon“ vykdė plataus masto taikomųjų žinučių kampanijas, atnaujindama savo įrankius ir piktnaudžiaudama „Telegram“ bei „Signal“ socialiniais tinklais. „Sandworm“ pasitelkė naują „Windows“ backdoor įrankį, pavadintą „WrongSens“, ir pažangias „Linux“ kenkėjiškas programas: „LOADGRIP“ ir „BIASBOAT“. Be to, buvo aptikta „Texonto“ – dezinformacijos ir psichologinio spaudimo veikla, kurios tikslas buvo demoralizuoti ukrainiečius, tačiau taip pat ji buvo nukreipta ir prieš Rusijos disidentus. Ataskaitoje analizuojamas Lenkijos antidopingo agentūros viešas įsilaužimas ir duomenų nutekėjimas, kurį, ESET nuomone, įvykdė pirminis prieigos tarpininkas, vėliau pasidalijęs prieiga su Baltarusijai priklausančia APT grupe „FrostyNeighbor“, vykdančia kibernetinę dezinformaciją, kritikuojančią NATO.

Taikinys – Lietuva

Nuo 2022 m. grupuotė „FrostyNeighbor“ vykdo dezinformacijos kampanijas ir tikslines kibernetines atakas. Pagrindiniai jos taikiniai – Baltarusijos kaimyninės šalys, NATO sąjungininkės ir, rečiau, kitos Europos valstybės. Ypatingas dėmesys skiriamas Ukrainos vyriausybiniams ir kariniams subjektams. Taip pat grupuotė įvykdė atakas prieš Lenkiją 2023 m. rugsėjo parlamento rinkimų metu, o nuo 2024 m. pradžios savo veiklą nukreipė prieš Lietuvą. Įtariama, kad „FrostyNeighbor“ veikia iš Baltarusijos.

ESET tyrėjai grupuotę aktyviai stebi nuo 2023 m., kai ši sustiprino atakas prieš Ukrainą ir NATO sąjungininkes. Remiantis telemetrijos duomenimis, „FrostyNeighbor“ vykdo gerai suplanuotas tikslines atakas, naudodama sudėtingas kompromitavimo grandines ir daugiapakopius įrankių rinkinius, kuriuose dažnai pasitelkiama „Cobalt Strike“ platforma. Pradinė prieigos prie taikinio grandis dažniausiai būna „spearphishing“ – specialiai taikytos apgaulingos el. laiškų kampanijos su kenksmingais priedais. Ši grupuotė daugiausia taikosi į vietos ir nacionalines valdžios institucijas bei karinius ir civilinius subjektus Ukrainoje, Lenkijoje ir Lietuvoje.

Išsamūs duomenys apie kenksmingą veiklą pateikiami ESET APT veiklos ataskaitoje, apimančioje 2024 m. II ir III ketvirčius. Ataskaitoje pateikti duomenys daugiausia grindžiami ESET nuosavybės teise priklausančiais telemetrijos duomenimis ir patikrinta ESET tyrėjų.

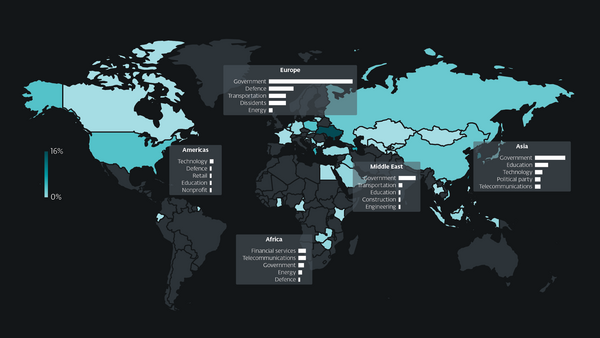

Tikslinės šalys ir sektoriai

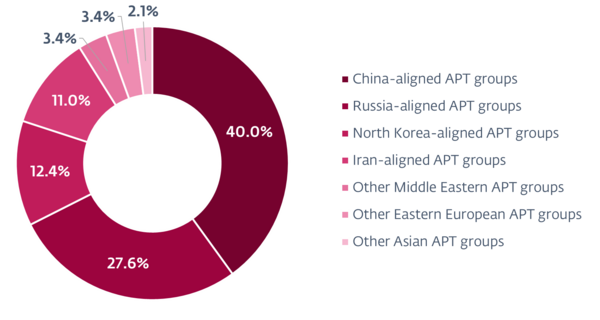

Atakų šaltiniai

ESET APT veiklos ataskaitos pateikia tik dalį kibernetinio saugumo žvalgybos duomenų, pateiktų ESET APT ataskaitose PREMIUM. Daugiau informacijos galite rasti ESET grėsmių žvalgybos svetainėje.