ESET ha logrado una mayor claridad en el módulo de detección y respuesta, lo que se traduce en grandes beneficios tanto para los usuarios con presupuesto limitado como para los administradores de seguridad.

Múltiples factores complican las decisiones de los administradores relacionadas con la mitigación y corrección de amenazas. La fatiga por las alertas, la búsqueda entre una infinidad de detecciones y el desorden del panel de control tienen costos: humanos, de tiempo, de seguridad y financieros. En respuesta a ello, ESET ha diseñado más claridad en el módulo de detección y respuesta, pagando grandes dividendos para los titulares de presupuesto y administradores de seguridad por igual.

Las nuevas funciones de ESET Inspect, componente XDR dentro de nuestra plataforma unificada de ciberseguridad ESET PROTECT, ayudan a los administradores de seguridad a correlacionar las detecciones con las entidades relacionadas.

Investigar los incidentes a través de la lente de estas entidades relacionadas suprime la necesidad de filtrar un gran número de detecciones. Y, sólo cuando sea necesario, el administrador tendrá que profundizar en el nivel de detecciones -relacionadas con los incidentes-, así como en los eventos que desencadenaron esas detecciones.

ESET Inspect ha mejorado la eficiencia de estas tareas mediante la nueva función de creación de incidentes, que realiza una correlación de detecciones y entidades. Esta correlación permite a los administradores de seguridad de TI visualizar las relaciones entre múltiples entidades de red priorizadas mediante el reconocimiento de patrones a través de detecciones y entidades, y la agrupación inteligente de estas pistas críticas en incidentes.

Conclusión rápida – Creador de Incidentes de ESET Inspect

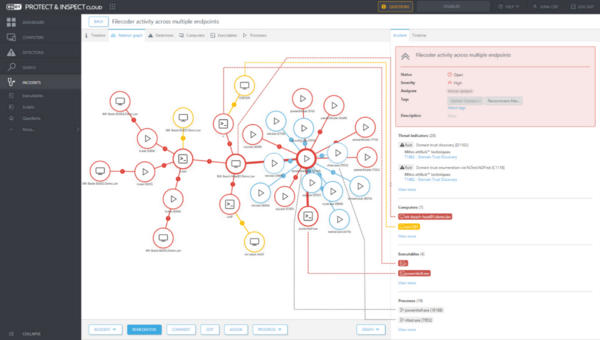

La representación de la Imagen 2 muestra la correlación de entidades (interacciones entre herramientas, archivos e incluso sistemas) generada por el Creador de Incidentes. En ella, un administrador puede determinar rápidamente la relación entre la detección del malware Filecoder, alias Ransomware, y otros incidentes detectados por ESET PROTECT (nuestra plataforma unificada de ciberseguridad).

En este caso, el administrador que visualiza el cuadro de mandos puede obtener inmediatamente una visión general de lo que está sucediendo o de lo que ya ha sucedido. A través de un sistema de etiquetas y alertas, se le proporciona un contexto priorizado relativo a la gravedad y otra información crucial. Dependiendo de la madurez del administrador, podría omitir las técnicas y procedimientos tácticos vinculados a ATT&CK de MITRE y centrar su atención en el número de máquinas afectadas o en los ejecutables detectados.

En el centro, vemos una máquina específica (WK-BEACH-HEAD01.DEM.LAN) rodeada por un círculo rojo que denota la gravedad (Rojo = Amenaza, Amarillo= Advertencia, Azul= Información) de la detección. El administrador puede identificar rápidamente una serie de ejecutables y procesos prioritarios relacionados. Aquí destacan dos ejecutables: (c.) y (powershell.exe). Están resaltados en rojo en la siguiente imagen.

La clara disposición del "Panel" de incidentes (a la derecha) permite una rápida valoración de la situación. Al volver la vista al gráfico del Creador de incidentes, surge rápidamente un patrón de movimiento lateral. El administrador puede ver incidentes que no sólo afectan a máquinas Windows, sino también a máquinas Linux (Ubuntu Server) y macOS con scripts dedicados.

El panel también destaca claramente tanto las herramientas legítimas de las que se ha abusado (en AZUL), como los scripts y ejecutables de malware específicos* (en ROJO). Esto ayuda literalmente a conectar los puntos, una gran ventaja para las fases de reparación rápida y respuesta a incidentes, pero también es útil para el análisis forense posterior.

*Otra máquina, osx1201, marcada en amarillo (advertencia), también se encuentra en relación con un ejecutable crítico.

La interminable búsqueda de experiencia

Dado que ni las herramientas de detección y respuesta ni el personal que las maneja son baratos, las empresas exigen lógicamente un retorno de la inversión concreto una vez desplegadas la detección y la respuesta. Por ello, la capacidad de creación de incidentes proporciona un notable impulso a la lógica analítica que necesitan los administradores, los cazadores de amenazas y los equipos SOC para aumentar la seguridad mediante opciones de configuración mejoradas, por ejemplo. Éstas pueden aplicarse tanto para aumentar la sensibilidad de detección si son más reacios al riesgo, como para crear excepciones adaptadas a sus entornos específicos para reducir el ruido. En última instancia, esto requiere que el personal emplee sus conocimientos y confirme la confianza de la organización en un análisis de eventos sólido y en la correcta priorización de las decisiones de protección.

Un administrador que consulta un cuadro de mandos donde se visualiza la correlación entre estos factores se convierte en un aprendiz más rápido, más confiado y en un defensor más competente. Un defensor que puede mirar más allá de las categorías automatizadas de supervisión y detección que se encuentran en un producto de protección de endpoints y rastrear las ciberamenazas donde puede haber alguna huella de inteligencia humana mal empleada.

Contratar o crear un equipo directivo de primera... al costo adecuado

La contratación de personal maduro de seguridad informática/centro de operaciones de seguridad (SOC) se ha convertido en el trabajo número uno para muchos CISO y sus reclutadores de recursos humanos. Una vez localizados los candidatos, llega el inevitable momento en que el elefante en la habitación sale a la luz, y se plantea la pregunta de si el candidato tiene suficiente experiencia práctica con los productos y procesos de detección y respuesta para causar impacto.

Las razones para la cautela están muy extendidas, pero por mucho que se haya demostrado que las herramientas de detección y respuesta proporcionan un potente conjunto de conocimientos sobre una red y sus puntos finales, su uso es exigente. Los administradores experimentados son aún más difíciles de asegurar que los productos rentables.

Identificar un producto que combine una gran visibilidad y facilidad de uso, con un coste total de propiedad (TCO) proporcionalmente bajo y características que apoyen la maduración en el trabajo, se convierte en una parte crítica de la ecuación. Muchos de estos atributos críticos se exploran a alto nivel en pruebas como el reciente Endpoint Prevention & Response (EPR) Test 2023 de AV-Comparatives. Sin embargo, las funciones proporcionadas por herramientas como ESET Inspect son las que hacen o deshacen la experiencia del usuario para los administradores de seguridad encargados de ofrecer y mejorar la seguridad en su red.

La mejor manera de cerrar la brecha entre las habilidades y la experiencia en EDR que posee un administrador de alto nivel, en comparación con el apoyo y la maduración de un administrador novato para que se convierta en un profesional de alto nivel, es brindándole la información necesaria para clasificar las amenazas y priorizar la mitigación. Capacitar mejor a su equipo en este sentido significa proporcionar herramientas que reduzcan la carga de análisis e interpretación de los datos del panel de detección y respuesta en relación con los incidentes de red y permitir a los administradores de seguridad de TI con menos experiencia comprender las relaciones entre múltiples entidades.

Valor humano añadido

Con amenazas y ataques más complejos, sólo otra inteligencia humana -la de un defensor de la seguridad- puede ser capaz de detectar un ataque antes de que se produzca demasiado daño.

Como mínimo, un defensor armado con un módulo habilitado para XDR como ESET Inspect con el Creador de Incidentes (creación de gráficos) puede contextualizar rápidamente la gravedad de los incidentes dentro de su creciente familiaridad con el entorno. Eso, y el hecho de que se les proporcione el filtrado adecuado de entidades para reconstruir la secuencia de pasos que siguió un ataque de principio a fin, mejora su juego y construye más experiencia y contexto de red, al tiempo que apoya una tendencia de seguridad cada vez mejor.

En pocas palabras, si el paso a la detección y respuesta comienza con un cuadro de mandos optimizado que incluya la creación de incidentes, entonces el aumento de experiencia resultante de sus administradores de TI y el progreso constante realizado por su empresa hacia una mejor seguridad probablemente merecerán la pena.