Conocé todos los detalles del gusano Morris, que marcó un antes y un después en la historia del malware.

El 2 de noviembre de 1988, la historia de la seguridad informática cambiaría drásticamente: a las 18 horas de ese día se lanzó el primer gusano de computadoras que fue ampliamente distribuido en Internet y captó la atención de los medios a nivel mundial.

El responsable de esta "hazaña" fue Robert Tappan Morris, que en ese entonces era un estudiante de 23 años realizando su doctorado en la Universidad de Cornell, además de ser hijo de un ex científico del Centro Nacional de Seguridad de la Información de Estados Unidos.

A pesar de parecer sofisticado, la rápida propagación del gusano no se debió tanto a las habilidades de programación de su creador, sino que estuvo más ligada al hecho de que fue un ataque totalmente inesperado.

De hecho, Morris afirma que su intención era averiguar el tamaño de Internet y no dejar equipos inutilizables, pero un error en su programación hizo que los daños fueran ampliamente mayores a lo que había estimado.

¿Cómo funcionó?

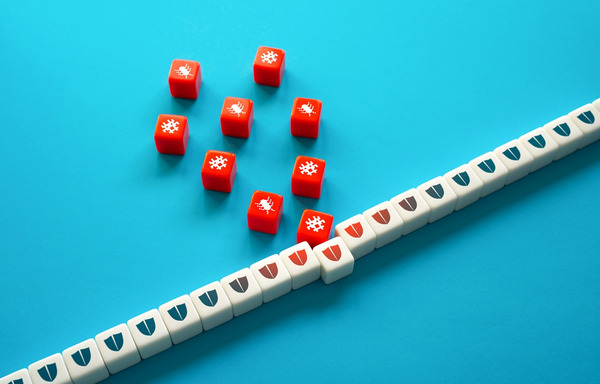

El gusano Morris se aprovechó de las principales fallas en las conexiones TCP y SMTP para infectar sistemas, facilitando que un atacante envíe comandos al sistema infectado. Y por más que muchos ya sabían sobre las fallas de los sistemas UNIX, el alcance del ataque tomó a todos por sorpresa.

Para comprender la magnitud del ataque solo hace falta conocer una cifra: el 10% de los equipos conectados a Internet se infectaron con el Gusano de Morris. Se calcula que de las 60.000 computadoras conectadas a Internet, 6.000 fueron atacadas y muchas permanecieron infectadas durante casi 72 horas.

Como es característico de un worm, se replicaba a sí mismo en las redes informáticas, realizando acciones maliciosas como consumir recursos de la máquina y descargar archivos no utilizados en las unidades, lo que provocaba que las máquinas se detuvieran o funcionaran muy lentamente.

Una de las cosas más preocupantes fue que las principales universidades e instituciones gubernamentales de Estados Unidos estaban conectadas a ARPANET en ese momento. Por tanto, también se infectaron ordenadores pertenecientes a la NSA (Agencia de Seguridad Nacional), el MIT y el Pentágono.

La actividad normal del equipo afectado se interrumpió y las conexiones se bloquearon durante varios días mientras el malware se propagaba por Internet a múltiples plataformas.

Resolución de problemas

Buscando resolver este enorme problema, los expertos de la Universidad de California, de Berkeley y el Instituto de Tecnología de Massachusetts actuaron rápidamente para capturar el gusano, analizar el programa y encontrar una solución.

En la mañana del 3 de noviembre, luego de descubrir el gusano, el equipo del Grupo de Investigación de Sistemas Informáticos de Berkeley ya había desarrollado una serie de pasos para detener la propagación. Más tarde en aquel día, en la Universidad de Purdue, se descubrió otro método para detener la infección, que fue ampliamente compartido.

El 8 de noviembre, después de que se restableció el orden, el Centro de Seguridad Informática de EE. UU. realizó un taller para discutir el impacto del programa de Morris. Se decidió que los investigadores presentes no revelarían el código que habían descifrado por temor a posibles consecuencias. Sin embargo, esto solo sirvió para retrasar lo que era inevitable.

Buenas y malas consecuencias

A finales de ese año, había al menos 11 versiones del código descompilado, lo que demostraba que las habilidades y herramientas para crear malware ya se habían ampliado. Este evento marcó el comienzo de la creación de malware con intenciones maliciosas. Otros malware potentes se basaron en el código descompilado de Morris, desde el gusano Code Red hasta el famoso gusano Conficker, que ha infectado millones de computadoras hasta el día de hoy.

A pesar de este aumento en los ataques de malware, fue posible extraer aspectos positivos de la creación de Morris: estimuló el desarrollo de la seguridad informática y obligó a los proveedores de software a tener más cuidado con los errores en los productos.

En tierras norteamericanas se creó un Equipo de Respuesta a Emergencias Informáticas, más conocido como CSIRT, otra consecuencia positiva del incidente.

¿Robert Morris era un criminal?

Muchos aún cuestionaban la inocencia de Morris. Mientras su padre trabajaba como científico en una de las áreas de seguridad informática de la NSA, algunos han comentado que Morris simplemente estaba tratando de alejarse de la imagen de su padre para crear la suya propia. Más específicamente porque el gusano atacó los archivos de contraseñas, cuando su padre fue el creador de la contraseña para la computadora.

Incluso Morris se sorprendió por la difusión de su programa. Según declaró, lo creó sin intenciones maliciosas, sino “para medir el tamaño de Internet”. Fallas cruciales en el código hicieron que Morris desatara algo que no pudo controlar: un malware que, de acuerdo al gobierno de los Estados Unidos, causó una pérdida económica estimada entre los US$ 100.000 y los US$ 10.000.000.

Independientemente de su intención, Morris se convirtió en el primer creador de programas maliciosos condenado. Fue declarado culpable de violar la Ley de Abuso y Fraude Informático de 1986, la primera condena de este tipo.

Gusano Morris II

Recientemente, el gusano Morris volvió a ser noticia ya que investigadores de Cornell Tech crearon una versión actualizada, Gusano Morris II, la cual utiliza técnicas de inteligencia artificial que puede propagarse entre diversas herramientas de inteligencia artificial generativa, instalar malware y hasta robar información de los usuarios.

De esta manera, el el gusano Morris II puede identificar vulnerabilidades en sistemas y dispositivos para explotarlas sin ser detectado por los sistemas de defensa. Además, puede aprender de sus interacciones con los sistemas objetivo y ajustar su comportamiento para así ser mucho más difícil de detectar y contener.

Esto sin dudas, refueza la necesidad de estar protegido con una solución antimalware, que brinde seguridad integral y esté a la vanguardia para hacer frente a las nuevas y complejas amenazas que presenta el cibercrimen.