ランサムウェアとは

ランサムウェアは、主に身代金を要求するために使用されるマルウェアです。デバイスへの攻撃が成功すると、マルウェアは画面をロックしたり、ディスクに保存されているデータを暗号化したりして、デバイス所有者の画面に身代金の要求と支払情報を表示します。

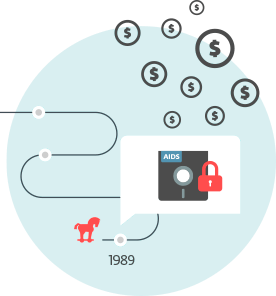

ランサムウェアの歴史

ランサムウェアが初めて検出されたのは1989年のことでした。「AIDSトロイの木馬」と呼ばれるこのマルウェアは、AIDSとそのリスク要因に関するデータベースが入っていると称して、何千枚ものフロッピーディスクを郵便で配布しました。このマルウェアを起動すると、ユーザーはハードディスク内のコンテンツの多くにアクセスできなくなります。

AIDSトロイの木馬は、身代金(「ライセンス料」と表示されていました)として189米ドルをパナマの私書箱に送付することを要求します。作者はJoseph Popp博士とされ、裁判を受けるには精神的に不適格と判断されました。

ランサムウェアによる被害事例

2017年5月、ESETが「WannaCryptorakaWannaCry」として検出したランサムウェアは、NSAから流出したエクスプロイト「EternalBlue」を利用して、最も普及しているバージョンのWindows OSの脆弱性を突き、急速に拡散されました。マイクロソフトは攻撃の2カ月以上前に脆弱性のあるOSの多くにパッチを発行していたにもかかわらず、世界中の何千もの組織のファイルやシステムがこのマルウェアの被害に遭いました。このマルウェアがもたらした被害額は数十億ドルに上ると推定されています。

2017年6月、ESETがDiskcoder.C aka Petyaとして検出したマルウェアは、ウクライナで流行し始めましたが、すぐに国外に広がりました。このマルウェアは、一般的な会計ソフトを悪用したサプライチェーン攻撃を行い、ウクライナの組織を攻撃して被害を与えようとするものでした。

標的であるウクライナ企業だけではなく、マースク、メルク、ロスネフチ、フェデックスなど多くのグローバル企業に感染し、数億ドルの損害を与えました。

さらに2021年5月には、アメリカ最大の石油パイプライン「コロニアル・パイプライン」社が、サイバー犯罪組織「DarkSide」によるランサムウェア攻撃(通称Win32/Filecoder.DarkSide)を受け、その影響がメディアで大々的に報じられています。

パイプライン社はやむなく操業を停止し、ようやく操業が再開されたのは攻撃から5日後のことでした。

いつまで操業停止が続くのか不透明だったことから、同社はこの犯罪組織に対して440万ドル(約4億8000万円)もの身代金を支払ったとウォール・ストリート・ジャーナル紙の取材で認めています。

ランサムウェアの仕組み

ランサムウェア作成者が使用する技術は複数あるため、さまざまな呼称で呼ばれています。

- Diskcoder ransomware :ディスク全体を暗号化し、ユーザーがOSにアクセスできないようにします。

- Screen Locker : デバイスへのアクセスをブロックします。

- Crypto-ransomware :ハードディスクに保存されているデータを暗号化します。

- PIN locker : Android端末を対象に、アクセスコードを変更してユーザーをロックアウトします。

続きを読む

上記のランサムウェアはすべて、ビットコインなどの追跡が困難な暗号通貨での支払いを要求します。支払いが行われると、ランサムウェアの運営者は、データの復号化や感染したデバイスへのアクセス権の回復を行います。

ここで強調しておきたいのは、サイバー犯罪者がアクセス権の回復等を行う保証はないということです。そのため、ESETでは要求された金額を支払わないことを推奨します。被害にあった場合やその疑いがあるばあいは、ESETのテクニカルサポートにご連絡ください。

ランサムウェアの被害を防ぐには

データを失わないために守るべき基本的なルールは2つあります。

- 定期的にデータをバックアップし、少なくとも1つのフルバックアップをオフラインで保管する。

- オペレーティングシステムを含むすべてのソフトウェアに更新パッチを適用し、最新の状態に保つ。

何より、ユーザーや組織がランサムウェアを認識し、防止し、駆除するためには、信頼性の高い多層構造のセキュリティソリューションが最も有効な手段となります。

「新型ランサムウェア」(二重脅迫ランサムウェア)の驚異

2020年中旬から、「新型ランサムウェア」(二重脅迫ランサムウェア、暴露型ランサムウェア)と呼ばれる新たなランサムウェアによる被害が増加しています。

このランサムウェアは、従来のように単純にデータを暗号化し、解除のための身代金を要求するだけでなく、「盗み出した情報を一般に公表されたくなければ身代金を支払え」と迫ります。

二重脅迫・暴露型ランサムウェアは、多くの企業でテレワーク環境が整備されたにより普及したVPN(インターネット上に仮想の専用線を設定し、自宅など、遠隔地のPCからでも特定の人のみが利用できる専用ネットワーク)の脆弱性を突いて増加しました。

二重脅迫・暴露型ランサムウェアについては以下のように専門機関からの注意喚起が発表されています。

| 公表日 | 公表元 | 注意喚起内容 |

|---|---|---|

| 2020年8月20日 | 情報処理推進機構(IPA) | 【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について |

| 2020年11月26日 | 内閣サイバーセキュリティセンター(NISC) | ランサムウエアによるサイバー攻撃について【注意喚起】 |

| 2020年11月27日 | 一般社団法人JPCERTコーディネーションセンター | Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について |