ゼロデイ攻撃の意味や仕組み、特徴とは!?

何事においても、「まず敵を知ること」。ゼロデイ攻撃に備えようとするのならば、まず初めに、ゼロデイ攻撃とは何か、どんな仕組みで、どんな特徴を持っているのか、そこを知っておく必要があります。

そもそも“ゼロデイ”とは!?

ゼロデイを英語で書くなら、”zero day“です。読んで字の如く、“0日”という意味ですが、「時間がないよ」と警告している名前でもあります。では一体、どこからどこまでの期間を指して、“0日”というのでしょうか。それは、情報セキュリティにおいて「脆弱性」が発見されてからその対策が講じられるまでの期間のことです。

脆弱性とは!?

では、「脆弱性」とは何か?一言で言うならば、プログラムにおけるバグのうち、悪用される可能性があるもの、そんな意味です。この脆弱性が存在すると、ハッカーたちがそこを通ってサイバー攻撃を仕掛けることができるため、”セキュリティホール”という言い方もされます。この”脆弱性”が存在すると、情報セキュリティ上問題がある状態なので、各ベンダー(製品を提供している企業)は、対策を講じなければなりません。

改めて、“ゼロデイ攻撃”とは!?

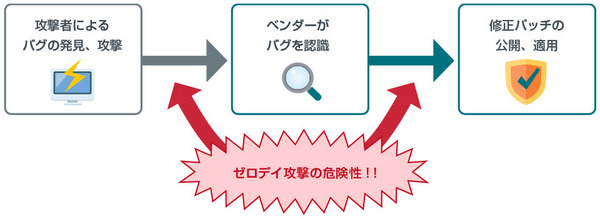

上で見たように、脆弱性がある状態は、情報セキュリティ上大変危険な状態なので、その脆弱性への対策は超大至急で打たなければなりません。今や計り知れないほどの情報がインターネット上で飛び交っているので、一刻の猶予もありません。幸い、ベンダーの技術力が大変進歩してきていることもあり、脆弱性が発見されてからパッチが適用されるまでのスピードは大変素早くなってきています。しかし、それは攻撃者の側も同じ。今や、脆弱性への対策に1日もかけていたら大惨事です。だから、“ゼロデイ”。ゼロデイ攻撃は、この、脆弱性の発見から対策実行までの僅かな期間”ゼロデイ”を狙ったサイバー攻撃のことを意味します。

ゼロデイ攻撃の仕組み

どんなアプリケーションやソフトウェアにも完璧なものは存在しません。少なからずバグが存在します。ゼロデイ攻撃は、その脆弱性を狙って行われる攻撃なので、私たちが使っているwebサービスはすべて、ゼロデイ攻撃を受ける危険性に晒されています。

通常、脆弱性はベンダーによって早期に発見され、即座に修正パッチが適用されます。しかしそれでも、脆弱性発見から修正パッチ適用までには少なからず時間が空きます。もしその間に攻撃者たちもその脆弱性に気づいてしまったら?わずかな空白期間をついて、ゼロデイ攻撃が仕掛けられてしまうことになります。

さらに言えば、ベンダーよりも先に攻撃者が脆弱性に気づいてしまった場合、ゼロデイ攻撃の危険性に晒される期間がさらに長くなってしまいます!その意味で、ゼロデイ攻撃は、攻撃者とベンダーのスピード勝負の側面があるといえます。

ゼロデイ攻撃の特徴

以上見てきたように、ゼロデイ攻撃は、どんな製品にでも存在する脆弱性を狙ったものなので、事前に防ぐのが難しいというのが一番の特徴です。そのため、万が一ゼロデイ攻撃を受けた際の被害を最小限にとどめるなど、適切な対策をとっておくことが重要です。

ゼロデイ攻撃の事例

ゼロデイ攻撃の意味や仕組み、特徴は分かったけれど、実際はどれくらい恐ろしいものなのか!?それを知るには、具体例を見ていくのが一番でしょう。

ここでは、世間を騒がせたゼロデイ攻撃の事例をいくつかピックアップしてご紹介します。

①2021年7月:カセヤ社製Kaseya VSAへのゼロデイ攻撃

2021年7月、米IT企業カセヤの法人向けソフトウェアが標的となり、利用企業の間でランサムウエアの被害が拡大するという事件があった。この事件は1000社に及ぶ企業に影響を及ぼすと指摘され、米連邦捜査局(FBI)が捜査に乗り出すほどの事態にまで発展した。

企業がソフトの更新を管理・配信する際に使う「Kaseya VSA」と呼ぶソフトが狙われ、3万6000社の顧客のうち約40社が被害を受けた。

直接的被害だけを見ればさほど大規模なものではなかったのだが、被害を受けた企業の多くが、様々な企業のシステム運用や保守を手掛けるマネジメントサービス・プロバイダーだったことで、間接的な被害も広まった。直接被害を被った企業の取引先にまで影響が及んだため、大騒ぎとなった。

②2021年3月

「Microsoft Exchange」のゼロデイ脆弱性の修正版の公開を受けて、米サイバーセキュリティ・インフラセキュリティ庁(CISA)が、緊急指令(21-02)を発令した。Microsoft社の3種類のサーバーから、合計4件のゼロデイ脆弱性が見つかり、それらが、中国の高度サイバー攻撃(APT)グループのHafniumに悪用されているという内容だった。

このサーバーは政府機関でも企業でも使用されているため、官民問わず、甚大な被害をもたらす危険性を孕んでいた。

③2019年6月:Firefoxの脆弱性を突いたゼロデイ攻撃

2019年6月、アメリカの暗号資産取引所Coinbaseがサイバー攻撃に遭遇した。これは、大学関係者になりすました標的型攻撃メールとWebブラウザーFirefoxの脆弱性を突いたゼロデイ攻撃を組み合わせたものであった。Coinbaseの迅速な対応により実害はなかったが、Webブラウザーの脆弱性が大きなセキュリティホールとなり得ることを改めて世間に知らしめた。

④2017年4月:MS Office/WordPadの脆弱性を突いたゼロデイ攻撃

Microsoft社が月例セキュリティ更新プログラムを公開。この更新プログラムで修正されたMS Office/WordPadの脆弱性を突いたRTF形式文書ファイルが添付されたメールが僅か3日間で80万通以上送信された。ファイルを開封することで内部に含まれているVBScriptが実行される恐れがあり、注意喚起がおこなわれた。

ゼロデイ攻撃への現状の対策とその比較

上記に見たように、完璧な対策が難しく、発生すると甚大な被害が予想されるゼロデイ攻撃。 現在どのような対策が取られ、その対策はどれほど有効なものなのか。ここからは、ゼロデイ攻撃への対策をご紹介します。

ゼロデイ攻撃に有効な対策3選

①システムの速やかなバージョンアップ

意外に思う方もいるのかもしれませんが、OSやオフィスソフトウェア、JavaやFlash、ブラウザなどを常に最新の状態に保つ、というのが最も手軽にできる対策です。システムがバージョンアップされるとき、その更新内容には、バグへの対策、脆弱性を受けての修正など、セキュリティ対策に有効な内容が含まれることが多くあります。

そのため、ゼロデイ攻撃に限らず、ありとあらゆるセキュリティ対策にとって、システムを常に最新バージョンに保つ、というのは非常に重要な意味を持ちます。

②サンドボックス機能の利用

続いてご紹介するのは、サンドボックス機能を利用した対策です。

サンドボックスとは、「砂場」を表す英語のことで、子供が集って遊ぶ砂場が周囲の空間とは切り離された安全な遊び場であるのと同じように、サンドボックス機能は、ユーザーが通常利用する領域から切り離された領域のことです。外部から送られてきた悪意のあるファイルやプログラムに気づかずに実行したらマルウェアに感染し、甚大な被害を受けてしまった、というのは、代表的なマルウェア感染例です。

怪しいファイルやプログラムをサンドボックス内で実行した場合、仮にそのファイルやプログラムが「トロイの木馬」だとしても、通常使用する領域とは隔離されているため影響がありません。サンドボックス機能を搭載した製品を利用することで、サイバー攻撃のリスクをぐっと軽減できるでしょう。

③EDR製品の導入

最後に紹介するのはEDR製品の導入。EDRとは、Endpoint Detection and Responseの略です。ここでエンドポイントとは、ネットワークの末端に接続された機器のことを指します。普段私たちが使っているPCのような機器全般、と考えてもらえばイメージしやすいのではないでしょうか。EDR製品は以下の2ステップで、マルウェア感染した場合の影響を最小限に留めようとします。

1、エンドポイント端末から収集した動作情報を解析・分析し、挙動の異常からマルウェア感染や侵入を検知。

2、エンドポイント端末の隔離やシステム停止などを行い、重大な社内システムへの影響を防ぐ。

つまり、EDRは、マルウェア感染を前提とし、被害を最小限にとどめるための「事後的対策」と言えるでしょう。セキュリティ「対策」と聞くと、そもそもマルウェア感染を防ぐためのもの、というイメージが先行しがちですが、いざ感染した時の被害を最小限にとどめる、というのも立派なセキュリティ対策の一つです。

以上、3つの対策方法をご紹介してまいりましたが、①と②はセキュリティ対策における「事前対応」であり、③については「事後対応」となります。まずは①と②で事前対応を固め、③で事後対応まで行えば、安心できるセキュリティレベルに到達できるでしょう。

各対策のメリットとデメリットを徹底比較!

さて、ここからは、上記でご紹介した3つの対策について、その効果の観点から、メリットとデメリットを比較していきましょう。

①システムの速やかなバージョンアップ

メリット:費用が掛からず、手軽にできる。

デメリット:あくまでベンダーが講じた対策しか適用できないため、ベンダーが対策できてない攻撃に対しては無防備。タイムリーに脆弱性対策を講じる場合は、管理ツールの導入や社内調整が必要になる場合も。社内セキュリティガイドラインやルールの徹底、並びに最新バージョンに保つことは、セキュリティの基本と考えてください。

②サンドボックス機能の利用

メリット:未知の脅威とゼロデイ攻撃に有効で、導入もしやすい。検知機能を高度化させた部分が主なため、システム管理者などの運用の変更や負荷が生じずらい。

デメリット:サンドボックス機能を迂回しようと試みるマルウェアも存在する。導入コストがかかる。

③EDRの導入

メリット:マルウェアの侵入や感染した場合、速やかな検知と対応が可能なため、被害を最小限に留めることができる。さらに被害状況を確認するための情報収集が容易。

デメリット:侵入や感染を検知した場合の判断や処理のオペレーションをあらかじめ網羅的に事前定義し、設定や運用ルールに反映する必要がある。さらにツール導入後も、適切な運用を進める上で、誤検知の設定や調整のスキルが求められ、運用負荷が高い。

まとめ ゼロデイ攻撃への有効な対策とは!?

以上、ゼロデイ攻撃とは何か、の解説に始まり、その仕組みと事例、対策について説明してきました。では改めて、有効なゼロデイ攻撃対策とは何なのか、考えてみたいと思います。

①脆弱性の早期発見とOSは常に最新のバージョンを保つ

攻撃者よりも先に脆弱性を発見、対策を講じることができればゼロデイ攻撃のリスクは低減します。一方、日々変化する脅威に対してタイムリーに脆弱性を確認し、その対応を行うには、人手で対応するには限界があります。脆弱性管理を最適化させる場合には、IT資産管理製品などに備わる脆弱性管理機能を採用し、脆弱性管理を自動化することをお勧めします。また、OSは常に最新バージョンを保つようにしてください。

②脆弱性があることを前提としたゼロデイ攻撃対策

サンドボックスの導入がこの対策に当たります。ゼロデイを含む未知の脅威を検知できる機能を導入することです。

③万が一、攻撃や脅威の侵入・感染した場合の対策

上記で述べたEDRの導入がこれに該当します。サイバー脅威は常に変化し、組織におけるリスクをゼロにすることは非常に難しいのが現状です。そのため、万が一感染した時の被害を最小限に留める対策も講じる必要があります。

最も有効なセキュリティ対策は、基本の対策に加えて、サンドボックス機能やEDR製品を組み合わせた多層防御が有効です。

ESET社では、クラウドサンドボックス機能を含む、ソリューションパッケージとしてESET PROTECT Advanced、ESET PROTECT Completeを提供しています。

ESET Protect Advanced の概要はこちら

ESET Protect Completeの概要はこちら

クラウドサンドボックス機能の単体製品は、「ESET Dynamic Threat Defense」を提供しています。ESET Dynamic Threat Defenseを利用の際には、管理コンソールのESET PROTECTとEndpoint Protectionとの併用が必須となります。クラウドサンドボックス製品の一選択肢として、ご検討をいただければ幸いです。

ESET Dynamic Threat Defense の概要はこちら

ESETが提供するEDR製品「ESET Enterprise Inspector」は、 ESETの多層型エンドポイント保護プラットフォームを生かしたEDR製品です。すべての端末から収集したデータをESET LiveGridへ送信し、そこで膨大なリアルタイムエンドポイントデータを分析します。企業が直面するセキュリティ問題を速やかに分析および解消する総合的な防止、検知、対応のソリューションです。

ESET Enterprise Inspectorの概要はこちら