脅威インテリジェンスとは?

「脅威インテリジェンス(Threat Intelligence)」とは、サイバー空間で発生する膨大な攻撃関連の情報を収集し、分析・取捨選択した上で、各組織が効果的に活用できる形に整えて関係者と共有する仕組みです。情報を集めて利用可能な状態に整えるだけでなく、それをもとにセキュリティ対応の意思決定を行うサイクル全体を指すこともあります。企業や公的組織は、脅威インテリジェンスを活用して攻撃の兆候を事前に察知し、迅速かつ効果的な対応を可能にします。日本の情報処理推進機構(IPA)では、「脅威インテリジェンス 導入・運用ガイドライン」の中で以下のように定義しています。

脅威インテリジェンスとは、サイバーセキュリティに関する脅威情報を収集・加工し、それらを分析することで得られるインテリジェンスに基づいた、組織のセキュリティ対応における意思決定のライフサイクルを指します。

脅威インテリジェンスから得られる3つのメリット

1. サイバー攻撃へのプロアクティブな対策と早期発見

脅威インテリジェンスを活用することで、攻撃者の行動や脅威のパターンを迅速に把握できます。これにより、攻撃を受ける前に兆候を察知し、能動的な予防措置を講じることが可能です。また、攻撃が実際に発生した場合でも、初期段階で攻撃を検知できるため、重大な被害を回避する可能性が高まります。特に、数週間から数か月にわたるなど長期間潜伏する標的型攻撃に対しても、脅威インテリジェンスは早期対策に有効です。

2. インシデント対応能力の向上

脅威インテリジェンスによって得られる攻撃の痕跡や手法に関する情報を基に、インシデント発生時の追跡調査や再発防止が効果的に行えます。さらに、複数の情報源から得られたデータを組み合わせたり、比較検討することで、より高度な調査が可能になります。特定の攻撃者グループを継続的に追跡する際にも脅威インテリジェンスは重要な役割を果たします。各インテリジェンスソースには特徴や得意分野があるため、それらを理解して組み合わせることで、さらに深い洞察を得ることができます。

3. カスタマイズしたセキュリティの実装

市販のセキュリティ対策が自社のニーズを満たせない場合、脅威インテリジェンスを活用した仕組みを実装することで、自組織に最適化されたセキュリティ対策を柔軟に構築することができます。これにより、特定の脅威に対応するためのカスタマイズが可能になります。ただし、そのためには、構築に必要なノウハウと運用リソースの準備が求められます。

脅威インテリジェンスで得られる情報

脅威インテリジェンスからは、攻撃者や攻撃手法に関する幅広い情報を得ることができます。主な情報は以下の通りです。

1. IoC (Indicator of Compromise)

日本語では「侵害の指標」と呼ばれ、サイバー攻撃を受けた際に痕跡として残るデータや情報を指します。代表的な例は以下の通りです。

- ファイル/プロセス : ファイル名、ファイルサイズ、ハッシュ値、メタデータ、実行時のプロセス名

- ネットワーク : IPアドレス、ドメイン名、URL、電子メールアドレス、通信プロトコル、ポート番号

- ホスト環境 : 変更されるレジストリ、設定ファイル、設定項目、ログイン試行履歴

2. TTPs (Tactics, Techniques, and Procedures)

攻撃者がサイバー攻撃を実行する際に使用する戦術、技術、手順のことです。

- 戦術 (Tactics) : 攻撃者が達成しようとする目標や目的。例えば、データの窃取、システムの破壊、ランサムウェアの展開などが該当します。

- 技術 (Techniques) : 戦術を実行するために使われる具体的な手法。フィッシング、エクスプロイトキットの利用、マルウェアの配布などが含まれます。

- 手順 (Procedures) : 技術を実行するための具体的なステップやプロセス。攻撃者がシステムに侵入してデータを盗む方法などの詳細がここに該当します。

3. 脅威アクターのプロファイル

攻撃者や攻撃グループの背景、動機、能力、行動に関する情報です。これらの情報を元に、特定の脅威アクターに対する対策や分析を強化できます。

4. 脆弱性情報

ゼロデイ脆弱性や、深刻度の高い重要な脆弱性に関する情報です。迅速なパッチ適用や防御策を講じるために重要です。

5. 攻撃の兆候や動向

新たに観測された攻撃キャンペーンや、特定の業種を狙う脅威の動向に関する情報を含みます。

6. 脅威レポート

セキュリティベンダーや専門機関が提供する脅威レポートです。最新の脅威トレンドや攻撃事例を詳細に解説し、組織が迅速に対応するための手がかりを提供します。

どのような組織で脅威インテリジェンスを使うべきか?

脅威インテリジェンスは、幅広い組織に有益です。しかし、効果的に活用するためには、適切な運用ノウハウとリソース、明確な目的意識が求められます。特に以下のような企業や組織で、脅威インテリジェンスの効果が大きいと考えられます。

1. 政府機関、公共部門、軍事関連組織

国家主導のサイバー攻撃のターゲットになりやすく、また、国家レベルで高度なセキュリティ対策を講じる使命を持つ組織です。最新の脅威インテリジェンスを常に取得し、国家間のサイバー脅威に対して包括的な対応が求められます。

2. 大規模企業やグローバル企業

多くの地域に拠点を持つグローバル企業は、地域ごとの法的規制や地政学的リスクにさらされることが多いため、各地域に特化した脅威インテリジェンスを活用して適切な防御策を講じる必要があります。加えて、企業規模が大きいほど標的型攻撃を受けるリスクが高く、複雑なネットワークインフラに対して早期の攻撃兆候検知が重要です。

3. サイバーセキュリティ専任リソースを有する企業

自社内にSOC(Security Operation Center)を持ち、SIEMなどのデータ連携システムを導入している企業は、脅威インテリジェンスを効果的に活用できる基盤があります。これにより、脅威情報をリアルタイムで監視し、迅速な対応が可能になります。

4. 高度なセキュリティが求められる特定業界

以下のような業界では、ハッカー集団からの情報窃取や業務停止を狙った高度な攻撃を受けやすいため、脅威インテリジェンスによる対処が特に効果的です。

- 金融業界 : 顧客データの保護や取引の安全性を確保するため、脅威の早期検知と対応が重要です。

- エネルギー・インフラ業界 : 社会インフラを守るため、国家レベルの攻撃に対する防御策が求められます。

- 大規模製造業 : 製造プロセスの停止や知的財産の漏洩を防ぐため、脅威インテリジェンスを活用してリスク管理を強化することが必要です。

- 通信業界 : ネットワークインフラの保護とサービス継続性を維持するために、脅威に対する継続的な監視が求められます。

- 研究機関 : 先端技術や機密データを狙うサイバー攻撃に対して、効果的な防御策が必要です。

- 医療機関 : 医療分野は、特にランサムウェア攻撃のターゲットになりやすく、患者データや診療システムへの攻撃が業務停止につながるため、迅速な脅威の検知と対策が必須です。医療機関は高いセキュリティレベルを維持しつつ、患者のプライバシー保護を徹底するために脅威インテリジェンスを活用する必要があります。

利用する際の注意点は?

脅威インテリジェンスの導入や運用には注意が必要です。適切に管理しないと、かえって組織のリソースを圧迫したり、セキュリティ対策の効果を下げたりすることもあります。以下の点に留意し、自組織に最適なインテリジェンスを活用しましょう。

1. 情報過多

- 脅威インテリジェンスの総情報量は膨大で、関連性の低いデータが混ざることも多く、重要な脅威を見逃すリスクがあります。これにより、いわゆる「アラート疲れ」を招く可能性があるため、情報の取捨選択が重要です。

- 自組織に必要な情報の範囲や性質を理解し、適切なソースを選ぶことが求められます。特に、過去の広範なデータ蓄積が必要なのか、あるいは最新かつ影響が大きい脅威にフォーカスすべきかを考慮します。また、情報のフィルタリングを行う自動化されたツールの導入も検討する価値があります。SIEMやSOARといったプラットフォームを活用し、情報を整理しやすくすることが可能です。

2. データの精度と正確性

- 脅威インテリジェンスは、素早く最新の脅威情報を取得できる点が大きなメリットですが、その信頼性や正確性には注意が必要です。誤検知や過剰な検知は、対応リソースを無駄にし、誤った方向にエネルギーが注がれる要因となります。

- 複数の脅威インテリジェンスを比較・評価し、自組織に適したものを選定することが重要です。提供元に対して、データの精度や更新頻度、強み・弱みを明確にし、試用期間中にこれらを検証することが推奨されます。

3. 適切なリソースの確保

- 脅威インテリジェンスを効果的に利用するには、専任のセキュリティチームや運用リソースが必要です。もし社内に十分なリソースがない場合は、情報の分析や対応が追いつかなくなる可能性があります。この点で、セキュリティオペレーションを外部に委託する、MSSP(Managed Security Service Provider)や外部のSOCサービスを利用することも一つの選択肢です。

- 人的リソースに加え、適切な自動化ツールの導入により、脅威インテリジェンスの分析や対応プロセスを効率化し、運用負荷を軽減することが重要です。特に、リアルタイムで脅威に対応する環境を維持するためには、AIベースの分析ツールや機械学習を活用したインテリジェンスの強化が役立ちます。

4. 組織のニーズとの整合性

脅威インテリジェンスは組織の規模や業種、リスクプロファイルに合ったものである必要があります。例えば、グローバル企業では地域ごとの特性に合ったインテリジェンスが求められ、金融業界ではフィッシングやランサムウェアなどの業界特有のリスクに対応したインテリジェンスが必要です。自社のセキュリティ目標に対してどのインテリジェンスが最も役立つのかを明確にし、それに基づいて導入を行いましょう。

まとめ

今回は「脅威インテリジェンス」について、その定義やメリット、具体的な活用方法について解説しました。脅威インテリジェンスは、サイバーセキュリティ対策の中核を担い、プロアクティブな防御やインシデント対応能力の向上に欠かせない要素です。特に、急速に変化するサイバー脅威の環境では、継続的に最新の脅威情報を収集し、実際のセキュリティ対策に反映させることが、企業や組織の安全性を保つための鍵となります。脅威インテリジェンスには、AlienVault Open Threat Exchange (OTX)やCISA(Cybersecurity and Infrastructure Security Agency)などが提供する無償のインテリジェンスソースも存在します。これらのアクセスが比較的容易なソースを起点として、組織が直面する潜在的な脅威についての理解を深めることは、脅威インテリジェンスを活用した効果的なセキュリティ対策の第一歩となります。

しかし、インテリジェンスを効果的に活用するには、単に情報を収集するだけでなく、それを自社のセキュリティ環境や脅威リスクに合わせて分析し、実践的な対策に結びつけることが重要です。脅威インテリジェンスは万能ではなく、適切に選定し、適用するプロセスを伴うことが求められます。自社の規模、業界、リスクプロファイルに合ったインテリジェンスソースを選び、導入を行いましょう。また、セキュリティチームのリソースが限られている場合は、MSSP(Managed Security Service Provider)や外部のSOCサービスの利用を検討することも一つの解決策です。外部の専門家と協力することで、より効果的に脅威インテリジェンスを運用し、内部リソースの負荷を軽減しながら、より強固なセキュリティ態勢を構築できます。

今後も、脅威インテリジェンスの活用はますます重要性を増していくと予想されます。セキュリティ戦略の一環として、早めに取り組むことで、組織のサイバーリスク管理能力を向上させることができるでしょう。

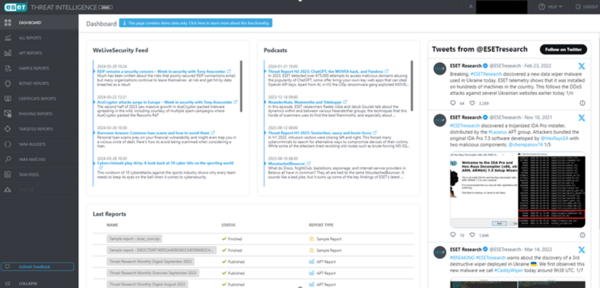

最後に、ESETでは、自社リサーチチームによりキュレーションされた脅威インテリジェンス「ESET Threat Intelligence」を提供しています。新しく危険度の高い脅威にフォーカスして絞り込まれた情報ソースと、注目度の高い攻撃者グループに対する深い分析レポートを特徴としています。無償試用ができますので、ぜひ一度触れてみてください。

参考リンク:

日経BP Special 「ESET CROローマン・コヴァチ氏に訊く ESETの様々なデータや分析が凝縮 脅威インテリジェンス」

日経クロステックActive 「サイバー攻撃の予防策となる脅威インテリジェンス」