ESET APT活動レポート(2023年第4四半期~2024年第1四半期)を公開

ESET APT活動レポートは、2023年第4四半期および2024第1四半期にESETが調査および分析したAPTグループの活動の概要をまとめています。

ESET APT活動レポートは、2023年第4四半期および2024第1四半期にESETが調査および分析したAPTグループの活動の概要をまとめています。

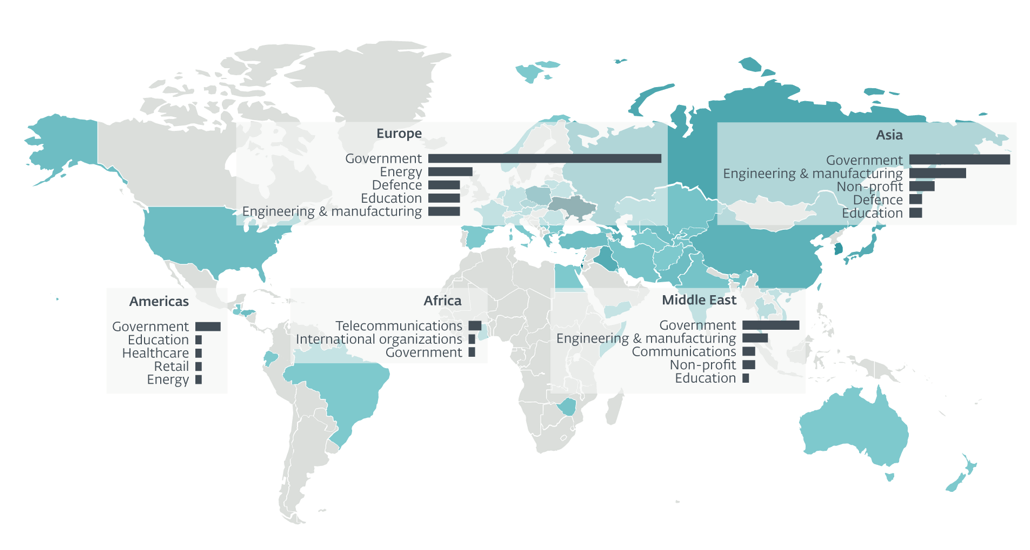

ESET APT活動レポートは、2023年の10月から2024年3月末までにESETの研究者が文書化および報告した一部のAPT(持続的標的型攻撃)グループの注意すべき活動内容をまとめています。ここで紹介しているAPTグループの活動は、この期間にESETが調査した多様な脅威の中で代表的なものであり、重要なトレンドおよび動向を示しています。本APT活動レポートは、ESETと契約しているお客様に提供しているサイバーセキュリティインテリジェンスデータの一部を要約したものです。

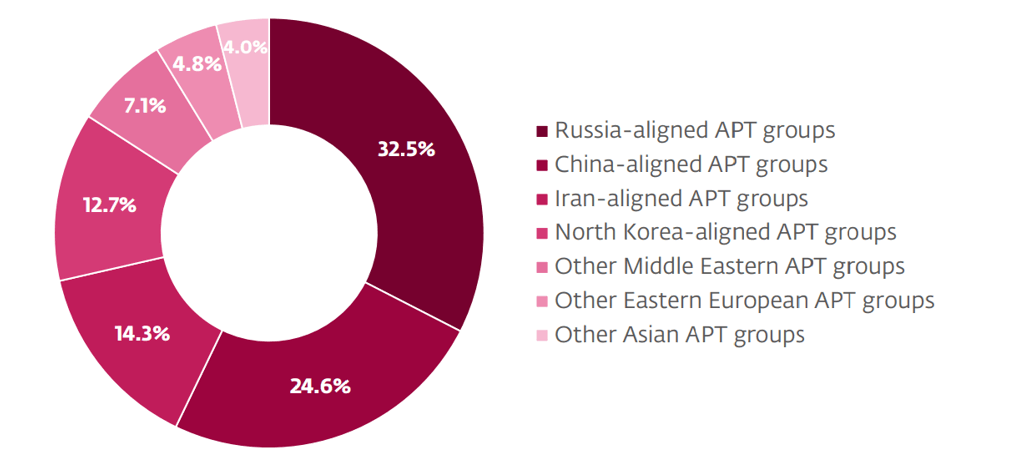

この期間中、中国とつながりのある複数のサイバー攻撃グループが、いくつもの業界の組織にリモートからアクセスするために、VPNやファイアウォールなどインターネットに接続するアプライアンスや、ConfluenceやMicrosoft Exchange Serverなどのソフトウェアの脆弱性を攻撃していました。中国のITサービス企業のI-SOON(Anxun)から流出したデータから、ESETは中国政府機関と取引しているこの企業がサイバースパイに関与していることを確認しました。ESETは、FishMongerグループと関係のある同社の活動の一部を追跡しています。本レポートでは、中国とつながりのある新たなAPTグループ「CeranaKeeper」の活動についても紹介しています。CeranaKeeperは、独自の活動を展開していますが、Mustang Pandaグループと一部のデジタルリソースを共有している可能性があります。

2023年10月にイスラム原理主義組織ハマスによってイスラエルが攻撃された後、イランとつながりのあるサイバー攻撃グループの活動が大幅に増加しています。具体的には、MuddyWaterとAgriusは、これまではサイバースパイ活動とランサムウェア攻撃を中心とした戦略をとってきましたが、アクセスブローカーとして活動したり、甚大な影響をもたらす攻撃を実行したりするなど、さらに侵略的な戦略に移行しています。一方でOilRigとBallistic Bobcatの活動は下降傾向にあり、イスラエルを標的とした大規模な作戦に戦略的に移行していると考えられます。北朝鮮とつながりのあるグループは、サプライチェーン攻撃、ソフトウェアインストーラのトロイの木馬化や新種のマルウェアの開発、ソフトウェアの脆弱性の攻撃など、攻撃手法を改善しながら、航空宇宙や防衛産業の企業や暗号通貨業界を標的とした攻撃を続けています。

ロシアとつながりのあるグループは、EU内でのスパイ活動やウクライナへの攻撃を中心とした活動を継続しています。さらに、ESETの研究者が検出した「Texonto作成」では情報工作や心理作戦(PSYOP)が展開されており、ロシア選挙関連の抗議デモやウクライナ北東部ハリコフ州の情勢に関する偽情報を拡散し、国内外のウクライナ国民の不安を煽っています。

さらに、本レポートでは、カザフスタンの利益のために活動していると考えられているサイバー攻撃グループであるSturgeonPhisherによる中東でのキャンペーンについても詳しく説明しています。また、パキスタンの行政区画で紛争地域になっているギルギット・バルティスタンに関するローカルニュースWebサイトへの水飲み場攻撃についても取り上げています。最後に、ベラルーシの利益のために活動しているとESETが考えているグループであるWinter VivernによるWebメールクライアント「Roundcube」のゼロデイ攻撃についても説明しています。

2023年第4四半期~2024第1四半期のESET APT活動レポートで説明しているAPTグループによる攻撃は、ESET製品によって検出されています。ESET製品を利用されている顧客から共有いただいたインテリジェンスは、主にESET独自のテレメトリ(監視データ)に基づいており、ESETの研究者によって検証されています。

ESETのAPT活動レポートは、ESET APTレポート(プレミアム版)で提供しているサイバーセキュリティインテリジェンスデータのごく一部を要約したものに過ぎません。

ESET APTレポート(プレミアム版)ついては、ESET脅威インテリジェンスのWebサイトを参照してください。

ESETの調査・研究はESETのX(旧Twitter)で情報発信しています。重要なトレンドや最も拡散している脅威に関する最新情報を定期的にご確認ください。