2024年第2四半期~第3四半期のESET APT活動レポート

ESET APT活動レポートは、2024年第2四半期および2024第3四半期にESET Researchが調査・分析したAPTグループの活動の概要をまとめています。

ESET APT活動レポートは、2024年第2四半期および2024第3四半期にESET Researchが調査・分析したAPTグループの活動の概要をまとめています。

2024年第2四半期~第3四半期のESET APT活動レポートでは、2024年の4月から9月末までにESETの研究者が文書化および報告した一部のAPT(持続的標的型攻撃)グループの注意すべき活動内容をまとめています。ここで紹介しているAPTグループの活動は、この期間にESETが調査した多様な脅威の中で代表的なものであり、重要なトレンドおよび動向を示しています。

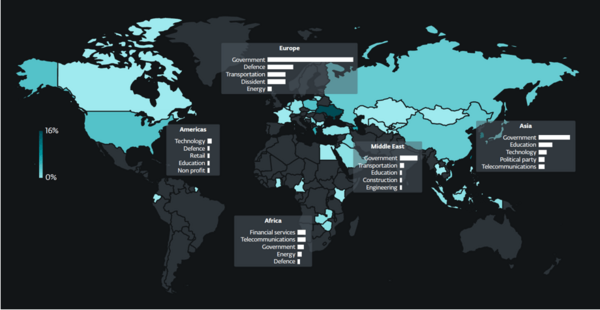

この期間中、中国とつながりのあるMirrorFaceによる標的組織が顕著に増大していることが観察されました。MirrorFaceは通常、日本の組織を対象としていますが、日本の組織への攻撃を優先しながら、初めて欧州連合(EU)の外交機関にも攻撃を拡大しています。さらに、中国とつながりのあるAPTグループが、標的組織のネットワークへのアクセスを維持するために、複数プラットフォームに対応するオープンソースのSoftEther VPNを悪用するケースが増加しています。ESETは、Flax TyphoonがSoftEther VPNを広範に利用していること、そして、WebwormがEU政府機関のマシンで多機能なバックドアからSoftEther VPN Bridgeを使用するように切り替えていることを観察しています。また、GALLIUMがアフリカの通信事業者にSoftEther VPNサーバーを展開していることも特定しています。

また、イランとつながりのあるグループが、外交組織へのスパイ活動や物理的な標的を破壊する攻撃を支援するために、サイバー攻撃の能力を活用している兆候も観察しています。これらのグループは、イランにとって地政学的に重要なアフリカ大陸の複数の金融サービス企業を侵害し、イランと緊張関係にある近隣諸国のイラクとアゼルバイジャンに対してサイバースパイ活動を行っています。また、イスラエルの運輸産業への関心も強めています。イランとつながりのあるサイバー攻撃グループは、近隣地域を標的にしているように見えますが、世界各国の組織も継続的に標的としており、フランスの外交使節団や米国の教育機関も攻撃しています。

北朝鮮とつながりのあるサイバー攻撃グループは、金正恩の体制の政治的な目的を達成するための攻撃を続けており、大量破壊兵器の製造を支援するために従来の通貨と暗号通貨の両方の資金を窃取していると国連と韓国から非難されています。ESETは、これらの北朝鮮のグループがヨーロッパとアメリカの防衛・航空宇宙企業への攻撃を続けていること、また暗号通貨開発者、シンクタンク、NGOを標的にしていることを観察しています。北朝鮮のあるグループの一つであるKimsukyは、Microsoftの管理コンソールのファイルの悪用を始めています。通常管理コンソールは、Windowsのさまざまなコマンドを実行するためにシステム管理者によって使用されます。さらに、複数の北朝鮮のグループが、Google Drive、Microsoft OneDrive、Dropbox、Yandex Disk、pCloud、GitHub、Bitbucketなど、広く利用されているクラウドベースのサービスを悪用するケースも増えています。今回初めて、北朝鮮のAPTグループであるScarCruftが、Zohoのクラウドサービスを悪用していることが確認されました。

ESETは、RoundcubeやZimbraなどのWebメールサーバーを標的とするロシアとつながりのあるサイバースパイグループが、Webメールサーバーを標的とするスピアフィッシングメールによって既知のXSS脆弱性を攻撃していることを検出しました。世界各国の政府機関、教育機関、防衛関連組織を標的に攻撃しているSednitの他に、ESETはRoundcubeのXSS脆弱性を悪用してメールメッセージを窃取しているロシアとつながりのある別のサイバー攻撃グループを特定し、GreenCubeと命名しました。他のロシア系のグループは引き続きウクライナを中心に攻撃を続けています。Gamaredonは大規模なスピアフィッシングキャンペーンを展開し、TelegramやSignalのメッセージングアプリを悪用するためにツールを再構築していました。Sandwormは、新しいWindows向けのバックドア(ESETがWrongSensと命名)と高度なLinuxマルウェアであるLOADGRIPとBIASBOATを利用しています。さらに、ESETは、ウクライナ国民の戦意喪失を主な目的とし、ロシアの反体制派を狙った偽情報と心理作戦である「Texonto作戦」も検出しました。また、ポーランドのアンチドーピング機関に対するハッキングと情報漏えいについても分析しました。分析の結果、この機関は、初期アクセスブローカーによって侵害され、その後、ベラルーシとつながりのあるAPTグループであるFrostyNeighborとアクセスを共有したと考えられます。

FrostyNeighborは、北大西洋条約機構を批判するサイバー空間での偽情報キャンペーンを背後で実行している組織です。最後に、ESETが実環境で使用されているエクスプロイトを分析した結果、WPS Office for Windowsにリモートコード実行の脆弱性があることを発見しました。このエクスプロイトを悪用した攻撃は、韓国とつながりのあるAPT-C-60グループが実行しているとESETは考えています。

2024年第2四半期~第3四半期のESET APT活動レポートで解説しているAPTグループによる攻撃は、ESET製品によって検出されています。ESET製品を利用されている顧客から共有いただいたインテリジェンスは、主にESET独自のテレメトリ(監視データ)に基づいており、ESETの研究者によって検証されています。

ESETのこの「APT活動レポート」は、ESET APTレポート(プレミアム版)で提供しているサイバーセキュリティインテリジェンスデータのごく一部を要約したものです。詳細については、ESET脅威インテリジェンスのWebサイトを参照してください。

ESETの調査・研究はESETのX(旧Twitter)で情報発信しています。重要なトレンドや最も拡散している脅威に関する最新情報を定期的にご確認ください。