40万台のLinuxサーバーを侵害:暗号通貨を窃盗し、金銭的利益を目的としたEburyの現状と隠蔽機能の進化

非常に高度なサーバーサイドのマルウェアキャンペーンが現在も展開されています。数十万台のサーバーが侵害されており、クレジットカード情報や暗号通貨を窃取する能力が追加され、Eburyの機能は多様化しています。

非常に高度なサーバーサイドのマルウェアキャンペーンが現在も展開されています。数十万台のサーバーが侵害されており、クレジットカード情報や暗号通貨を窃取する能力が追加され、Eburyの機能は多様化しています。

10年前にESETは「Operation Windigo(ウィンディゴ作戦)」というタイトルのホワイトペーパーを公開し、Linuxを攻撃するEburyマルウェアによって金銭的利益を目的としたキャンペーンが実行されていることを伝えました。ESETは、Eburyのその後の進化と、Linuxサーバーのボットネットを収益化するためにEburyのオペレータが使用している新しいマルウェア系統を解説したホワイトペーパーを公開しました。

ウィンディゴ作戦のホワイトペーパーを公開した後、Eburyの実行犯の1人が逮捕され、有罪判決を受けましたが、ボットネットの拡大は止まっていません。2014年と2017年にも報告していますが、OpenSSHバックドアであり認証情報を窃取するEburyマルウェアは更新され続けています。

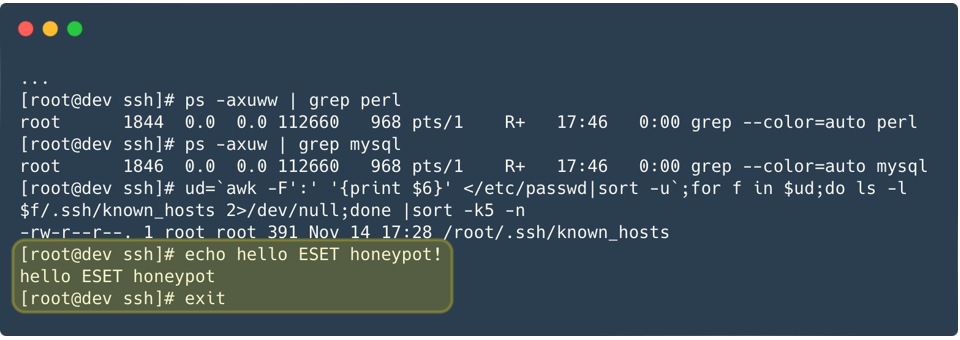

ESETは、新しい検体とネットワークインジケーターを追跡するためにハニーポットを継続して管理しています。しかし、Eburyの進化に伴って、これらのハニーポットを運用することが難しくなっています。たとえば、ESETのハニーポットの1つは、Eburyがインストールされているのに適切に反応しなくなっています。Eburyのオペレータは、数時間をかけて何が起こっているのかをデバッグおよび調査した後に、最終的に、このサーバーを諦め、図1に示しているように、Eburyのオペレータをハニーポットによって騙そうとしていることを分かっているというメッセージを送信してきました。

2021年、オランダ国家ハイテク犯罪ユニット(NHTCU)は、暗号通貨が窃盗された被害者のサーバーでEburyを発見し、ESETに連絡しました。ESETは、NHTCUとの連携によって、同グループの最近の活動や使用しているマルウェアについての重要な情報を得ることができました。

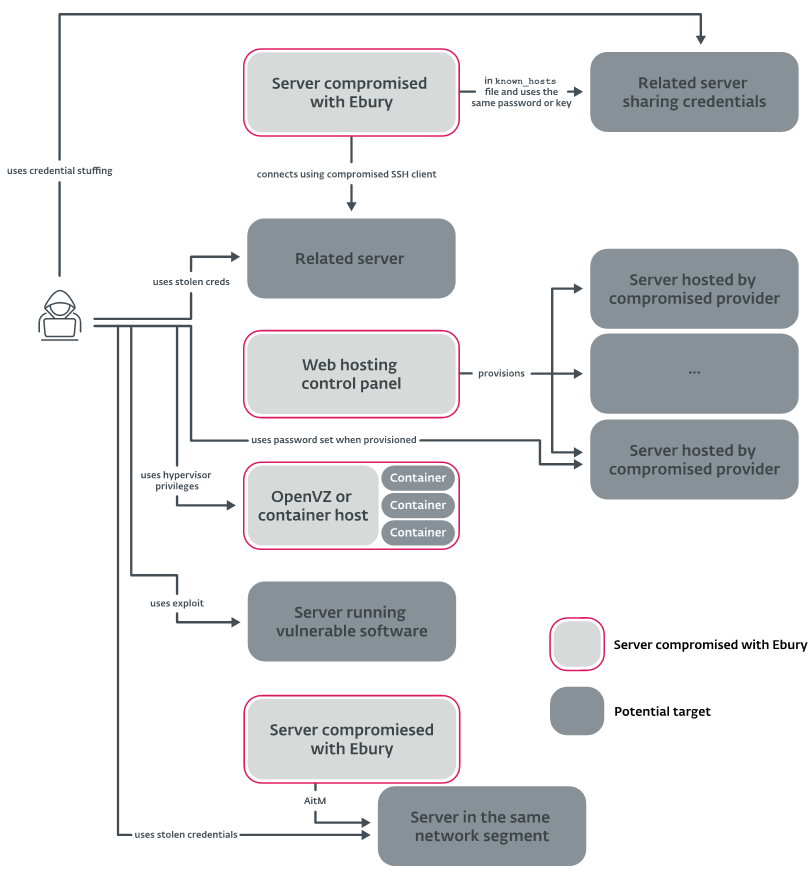

このホワイトペーパーでは、Eburyマルウェアを新しいサーバーに拡散するために使用されている新たな方法について説明します。図2は、ESETが特定した方法をまとめたものです。

被害を受けた組織には、多くのホスティングプロバイダーが含まれています。このサイバー攻撃組織は、ホスティングプロバイダーのインフラを乗っ取り、プロバイダーが提供しているすべてのサーバーにEburyをインストールします。ESETは、侵害されているホスティングプロバイダーから、実験的に仮想サーバーをレンタルしました。7日以内にESETがレンタルしたサーバーにEburyがインストールされました。

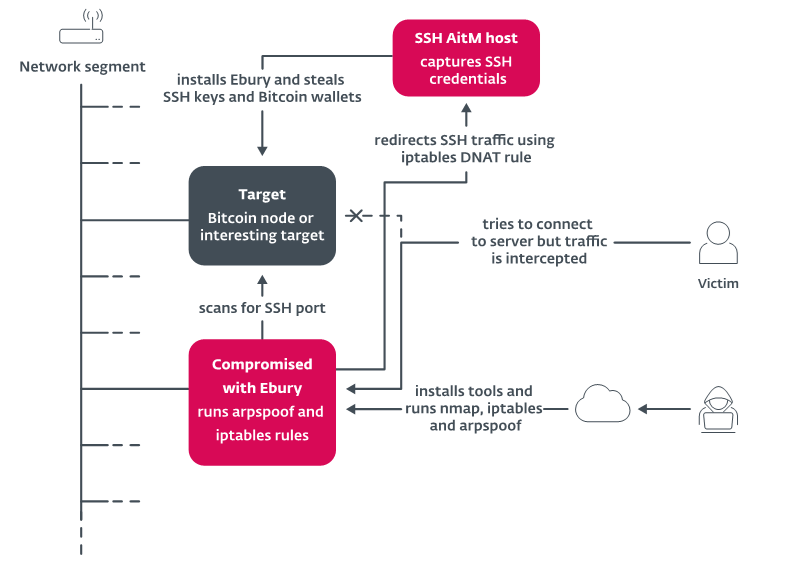

注意が必要なもう1つの方法は、データセンターで重要な標的のSSHトラフィックを傍受し、認証情報を取得するためのサーバーにリダイレクトするAiTM攻撃(中間者攻撃)です(図3の要約を参照)。Eburyのオペレータは、標的の組織と同じネットワークセグメントに存在し、Eburyに侵害されているサーバーを利用して、ARPスプーフィングを実行します。インターネットテレメトリ(監視データ)によると、2023年には200台以上のサーバーが標的となっています。特に重要な標的となっているのは、ビットコインとイーサリアムの仮想通貨ネットワークに参加しているマシンです。Eburyは、被害者がパスワードを入力してログインすると、標的のサーバーでホストされている暗号通貨ウォレットを自動的に盗み出します。

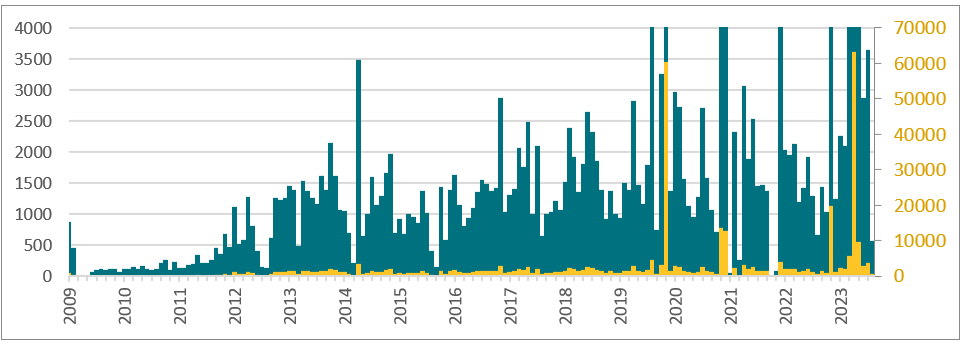

これらの方法による効果を見ていきましょう。2009年以来、Eburyによって侵害されたサーバー数は合計で約40万台に達しており、2023年末時点で10万台以上が侵害された状態にあります。Eburyのオペレータは侵害したシステムを追跡していますが、そのデータから毎月ボットネットに追加された新しいサーバー数を時系列で示しました(図4)。この図では左右のY軸に2つの尺度を用いており、Eburyが一度に数万台のサーバーに展開された重要ないくつかのインシデントがあったことが分かります。

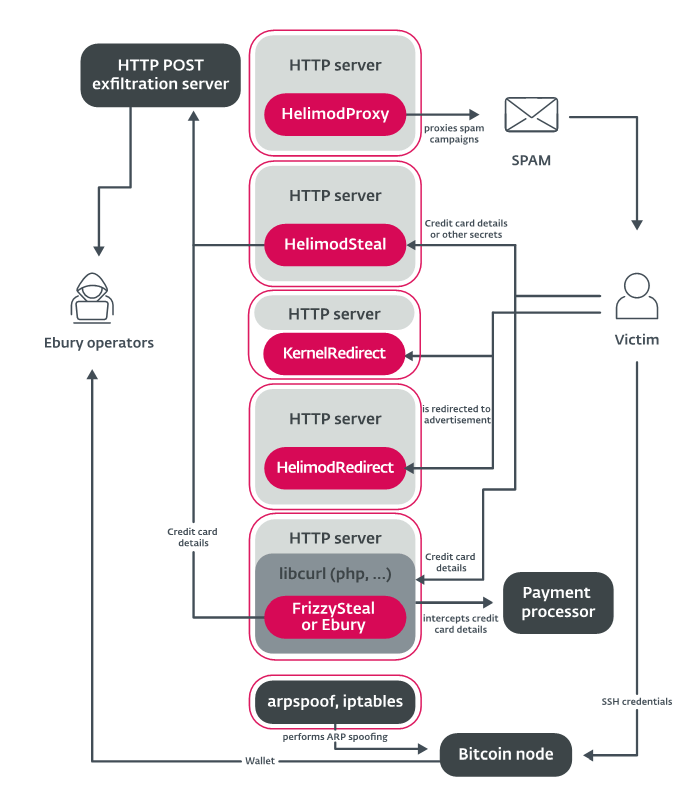

この新しいホワイトペーパーでは、Eburyボットネット(図5)を活用するために使用されている新しいマルウェア系統についても説明しています。Eburyのオペレータは、スパム送信やWebトラフィックのリダイレクトを行っていますが、サーバーとのHTTP POSTリクエストの送受信も利用され、金融取引を実行するWebサイトから詳細な情報が窃取されています。

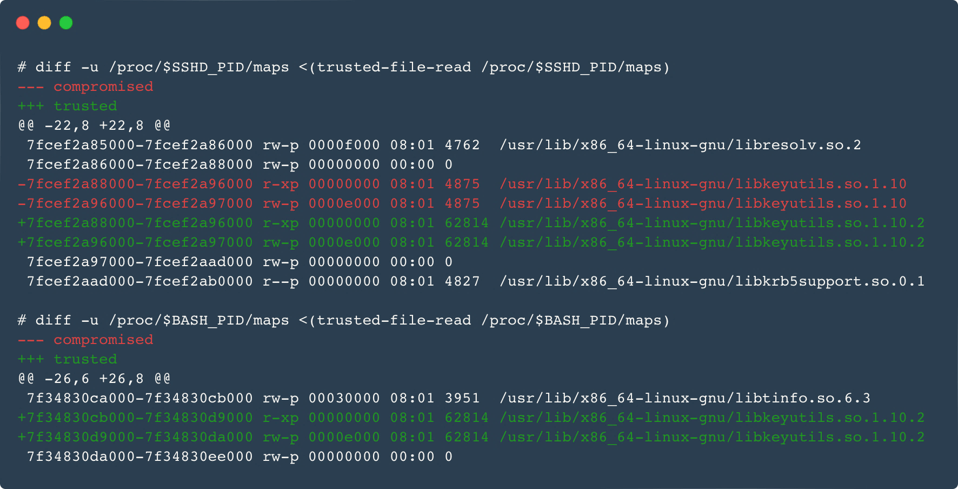

Eburyマルウェア系統も更新されています。重要なアップデートバージョンである1.8は、2023年後半に初めて登場しました。このアップデートには、新しい難読化技術、新しいドメイン生成アルゴリズム(DGA)、そしてEburyがシステム管理者から自身を隠蔽するために使用されるユーザーランドレベルのルートキットの改良が含まれています。このアップデート版がインストールされると、プロセス、ファイル、ソケット、そしてマッピングされたメモリ(図6)さえも隠蔽されます。

図6. ユーザーランドでEburyのルートキットが実行されたときの、OpenSSHサーバーとBashマップファイルの違い(ユニファイド形式)

新しいホワイトペーパー「Eburyの現状と進化した隠蔽機能:暗号通貨を窃盗し、金銭的な利益を得るために40万台のLinuxサーバーが侵害される(英語のみ)」では、技術的な解説を交えて、Eburyの各側面について詳細に説明しています。

セキュリティ侵害の痕跡(IoC)は、ESETのGitHubリポジトリ(malware-ioc)に掲載されています。検出スクリプトは、malware-researchリポジトリにあります。

こちらのブログに掲載された調査に関するご質問は、threatintel@eset.comにお送りください。

ESETは、独自のAPTインテリジェンスレポートとデータフィードを提供しています。このサービスに関するお問い合わせは、ESETの脅威インテリジェンスのページを参照してください。