CosmicBeetleの進化:RansomHubのアフィリエイトとして活動か?

CosmicBeetleは独自のランサムウェアを改良し、RaaSを提供しているグループRansomHubのアフィリエイトとして活動を活発化させている可能性があります。

CosmicBeetleは独自のランサムウェアを改良し、RaaSを提供しているグループRansomHubのアフィリエイトとして活動を活発化させている可能性があります。

ESETの研究者は、サイバー攻撃グループ「CosmicBeetle」の最近の活動を追跡し、同グループが使用している新しいScRansomwareランサムウェアを分析し、すでに基盤を築いている他のランサムウェアグループとのつながりを特定しました。

CosmicBeetleは世界各国の中小企業にScRansomを積極的に展開しています。このサイバー攻撃グループは、高度なスキルを持っているわけではありませんが、重要な標的を見つけて侵害しています。

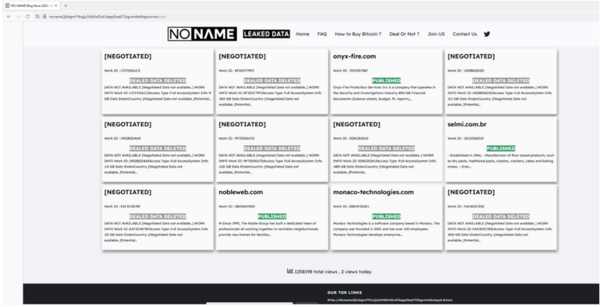

CosmicBeetleは、これまで展開していたScarabランサムウェアを、ScRansomに置き換えて、継続的に改良を重ねています。このサイバー攻撃グループは、流出したLockBitビルダーを使用し、身代金要求のメモやデータリークサイトの両方で悪名高いランサムウェアグループになりすましており、LockBitの悪名を不当に利用して利益を得ようとしていることも確認されています。

CosmicBeetleは、LockBitになりすましていますが、さらに、RansomHubの新たなアフィリエイトになっている可能性もあります。RansomHubは、2024年3月以降に活動を開始し、急速に活動を拡大している新しいランサムウェアグループです。

このブログでは、過去1年間のCosmicBeetleの活動を検証し、すでに基盤を築いている他のランサムウェアグループとのつながりを分析します。また、ScRansomについて分析した結果も提供します。

本ブログの要点:

CosmicBeetleは、少なくとも2020年から活動しています。ESETの研究者が2023年にこのグループを発見して命名しています。このサイバー攻撃グループは、ScHackTool、ScInstaller、ScService、およびScPatcherから構成されたDelphiツールを独自に組み合わせたものを使用しています。このDelphiツールは、Spacecolonと呼ばれます。2023年8月、ESETの研究者はCosmicBeetleに関する調査結果を公開しました。この結果を公開する少し前に、ESETがScRansomと命名した新しいカスタムランサムウェアが登場しました。ESETはその後、ScRansomとCosmicBeetleがつながっていることを示す別の根拠を特定しています。ScRansomは現在、これまで利用されていたScarabランサムウェアに代わって、このグループが使用していると考えられます。

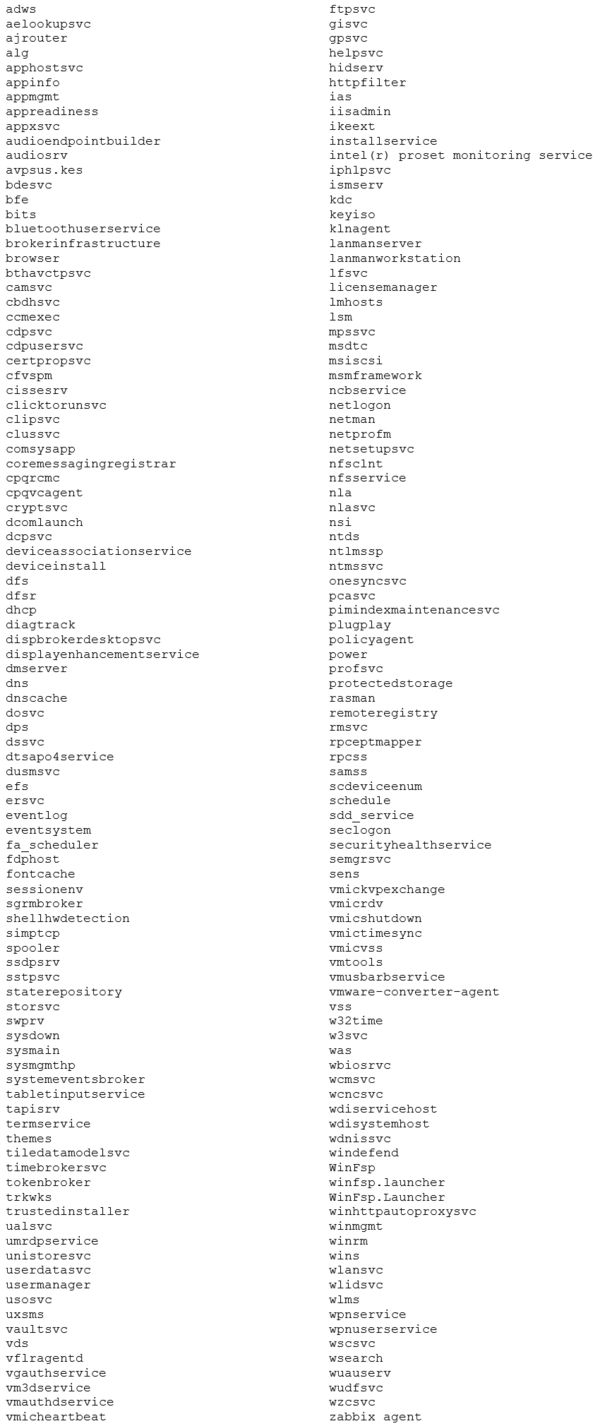

2023年にブログを公開した時には、実環境では特に活動は確認されていませんでした。しかし、その後すぐに状況は変わりました。CosmicBeetleはその後、主にヨーロッパとアジアの中小企業に対してScRansomを拡散するようになりました。

ScRansomはそれほど高度なランサムウェアではありませんが、CosmicBeetleはいくつかの重要な標的を侵害しており、深刻な損害を与えています。CosmicBeetleは、ランサムウェア界隈では未熟なグループであるため、ScRansomを展開するときにいくつもの問題が発生しています。ScRansomの被害を受けて身代金を支払うことを検討するときには、慎重になる必要があります。復号ツール自体は期待通りに動作しますが(執筆時点)、複数の復号キーが必要となることが多く、CosmicBeetleによる暗号化の方法によっては、一部のファイルは永久に失われる可能性もあります。詳細についてはこのブログ記事の後半で説明します。CosmicBeetleに関するESETの調査と同様に、GuidePoint Securityがスキルレベルの低いランサムウェアグループについて最近公開した調査でも、同様の結果が示されています。

CosmicBeetleは、ここ数年で最も有名になったランサムウェアグループ「LockBit」になりすますことで、これらの問題に部分的に解決しようとしていました。解決というよりは問題を隠そうとしていたと言った方が正確かもしれません。CosmicBeetleは、LockBitになりすまして、被害者に支払いを促そうとしていました。CosmicBeetleはまた、流出したLockBit Blackビルダーを利用して、トルコ語で書いた身代金要求のメモと独自の検体を作成しています。

最近ESETは、CosmicBeetleがRansomHubのアフィリエイトとして活動を最近開始した可能性を示す興味深いケースを調査しました。RansomHubは最近登場したグループであり、ランサムウェアをサービスとして提供しています。RansomHubが急速に注目を集めることになったのは、米国のヘルスケアテクノロジー企業であるChange Healthcareへの攻撃を主導したとされるランサムウェアグループ「BlackCat」のアフィリエイトであったNotchyが、BlackCatによってNotchyが得た身代金を横取りされたため、ライバル関係にあったRansomHubグループと提携することになったと訴えたためです。

このブログでは、過去1年間のScRansomの進化と、被害者を侵害するCosmicBeetleの手法についてお伝えします。また、このサイバー攻撃グループと他のランサムウェアグループとの関係についても深く掘り下げて解説します。

ESETは、ScRansomがCosmicBeetle独自のツールセットに新たに加えられたと確信しています。このセクションでは、その理由を説明します。

ESETのテレメトリ(監視データ)は、ScRansomを展開する方法はCosmicBeetleが一般的に使用している他のツールと重複していることを示しています。さらに、VirusTotalにアップロードされたZIPアーカイブには、2つのアーカイブが埋め込まれており、各アーカイブにはおそらく侵入に使用するための検体が含まれています。両方のアーカイブには、ScRansom、ScHackTool、およびCosmicBeetleが一般的に使用しているその他のツールが含まれており、ESETの推測を強力に裏付けています。

ScRansomとCosmicBeetleがこれまでに使用してきたツールでは、以下のようにコードで多くの類似点が確認されています。

これらすべての類似点は、CosmicBeetleがScRansomを開発しているというESETの推測を強力に裏付けています。Zaufana Trzencia Stronaのアナリストは最近、CosmicBeetleに関するブログを公開し、CosmicBeetleを開発したのはトルコのソフトウェア開発者であると述べていますが、ESETの研究者はこの帰属は誤りだと考えています。この帰属は、ScRansomではなくScHackToolで使用されている独自の暗号化スキームに基づいて説明されています。具体的には、悪意のある検体(SHA 1:28FD3345D82DA0CDB565A11C648AFF196F03D770)にこのアルゴリズムが含まれており、トルコに本社があるソフトウェア開発会社VOVSOFTによって署名されています。

しかし、前述の検体はVOVSOFTのものではありません。実際には、Disk Monitor Gadgetに悪意のあるパッチが適用されたバージョンです。Disk Monitor Gadgetは、VOVSOFTが開発している多くの製品の1つであり、適切に署名されています(SHA-1:2BA12CD5E44839EA67DE8A07734A4E0303E5A3F8)。さらに、デジタル署名が正規のバージョンからコピーされ、パッチを適用したバージョンに単に追加されているだけであり、悪意のあるサンプルは署名があるように見えるかもしれませんが、実際には有効な署名を持っていません。

注意が必要なのは、ScHackToolの暗号化スキームは、正規のDisk Monitor Gadgetでも使用されていることです。Zaufana Trzencia Stronaのアナリストは、このアルゴリズムが13年前のこのStack Overflowのスレッドから派生している可能性が高いことを発見しました。この投稿の著者であるMohsenB氏は2012年以来Stack Overflowを使用しているユーザーであり、プロフィール写真を見る限りVOVSOFTの開発者本人ではないことから、このアルゴリズムはVOVSOFTによって採用され、数年後にCosmicBeetleが偶然見つけてScHackToolに取り入れた可能性が高いと考えられます。

CosmicBeetleは、ブルートフォース攻撃によって標的組織に侵入することが多くあります。CosmicBeetleは、以下の脆弱性も悪用しています。

世界各国のあらゆる業界の中小企業が、このサイバー攻撃グループの被害者となっています。その理由は、このセグメントの企業は、これらの脆弱性の影響を受けるソフトウェアを使用している可能性が最も高く、強固なパッチ管理プロセスを導入していない可能性も高いためです。CosmicBeetleのリークサイトは、この後直ぐに説明しますが、非常に信頼性が低く、一貫性もありません。ESETのテレメトリからこの情報を見ていきます。図1に、ESETのテレメトリから得られたCosmicBeetleの被害者を示します。

ESETは、以下の業界の中小企業に対する攻撃を観測しています。

ScRansomがドロップする多くの身代金要求メモでは、ランサムウェアの名前が指定されていません。CosmicBeetleは、主にメールと、多くのランサムウェアグループが利用しているインスタントメッセージングアプリであるqToxを使用しています。qToxがこれらのグループに利用されているのは、主にToxプロトコルを使用しているためです。Toxプロトコルは、ピアツーピアでエンドツーエンドの暗号化通信を提供しています。

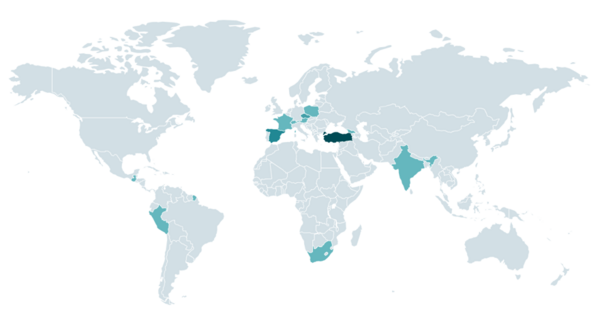

皮肉なことにCosmicBeetleが独自のランサムウェアに付けた唯一の名前は「NONAME」です。このサイバー攻撃グループは、自分のランサムウェアに簡単な名前を付けていますが、これについては後のセクションで説明します。ランサムウェアの名前については混乱が生じることが多くあります。このブログではこのランサムウェアを引き続きScRansomと呼びます。

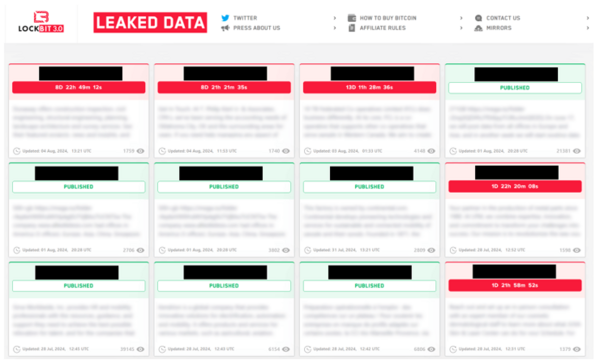

2023年9月、CosmicBeetleはTor上に専用リークサイト(DLS)を開設し、NONAMEと名付けています。図2に示すこのサイトは、LockBitのリークサイト(図3を参照)を模倣しています。

視覚的な変更点はいくつかありますが、基本的な要素が実際のLockBitのサイトから着想を得ていることは明らかです。LockBitと類似している点はデザインだけではありません。図2に表示されている被害者はすべて、実際にはScRansomではなくLockBitによって侵害されています。これは、RansomLookのような専用リークサイト(DLS)追跡サービスを使用することで確認できます。すべて被害者はLockBitのリークサイトに掲載されており、これらの多くの被害者は専用リークサイト「NONAME」が登場する直前の2023年9月に掲載されています。Work IDという文字列は、ScRansomに関連しているという錯覚を高めるために追加されています。この文字列は身代金要求メモで被害者を識別する方法です。

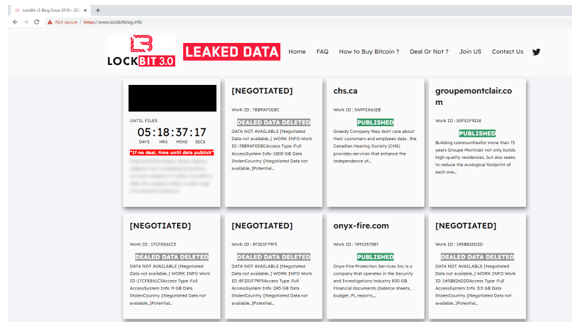

2023年11月初旬、CosmicBeetleはこの戦略をさらに推し進め、完全にLockBitになりすますことを決定しました。このグループは、LockBitになりすますためにlockbitblog[.]infoというドメインを登録し、NONAME DLSの場合と同じアプローチを取り入れていますが、今回はLockBitのロゴも追加しています(図4を参照)。その後、しばらくの間、ScRansomの身代金メモはこのWebサイトにリンクされていました。同じ着想であり、NONAME DLS(図2)とのグラフィックス要素の類似性も確認できます。

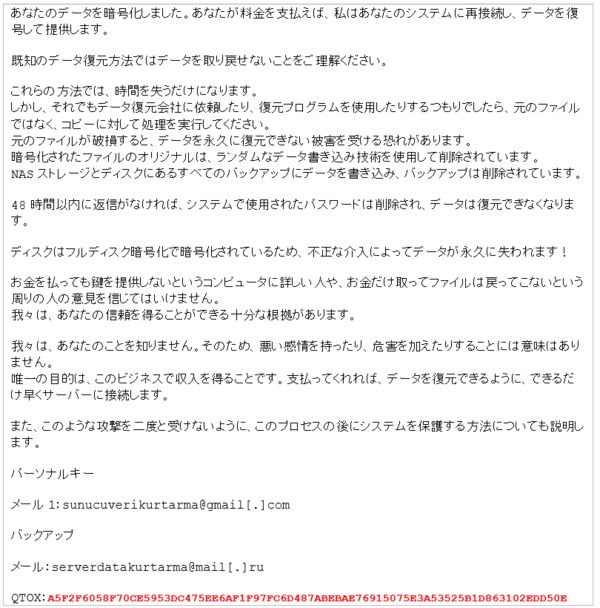

流出したLockBit 3.0ビルダーを使用して構築された検体が、2024年8月にトルコからVirusTotalにアップロードされました。この検体がユニークなのは、トルコ語の身代金要求メッセージ(図5を参照)を使用していることと、qTox IDが疑いの余地なくCosmicBeetleと関連していることです。ESETは、LockBitの展開がCosmicBeetleのツールセットと重複するケースを調査しており、ESETのテレメトリもこの関連性を裏付けています。

流出したビルダーを利用する方法は、スキルのないランサムウェアグループでよく見られます。この方法では、すでに基盤を確立している競合相手のブランドを悪用しながら、正常に動作するランサムウェアを提供することが可能です。しかし、LockBitとのつながりは流出したビルダーの利用だけではありません。

ESETは今年の6月に、ScRansomに関連するインシデントを調査しました。ESETのテレメトリから以下の情報を入手できました。

これは、RansomHubがEDRを強制的に終了する方法は通常とは大きく異なります。C:\Users\Administrator\Music\1.0.8.zipに保存されているアーカイブからWinRAR経由で手動で抽出して実行されていました。RansomHubのアフィリエイトがこのような方法で実行するのは非常に珍しいことです。一方、Musicフォルダを使用し、手動でペイロードを展開して実行することは、CosmicBeetleが一般的に行っている方法です 。

ESETが把握している限り、RansomHubのコードやそのビルダーは一般にリークされていません(ただし、RansomHub自体はおそらく、別のランサムウェアグループであるKnightから購入したコードを基盤に作成されています)。従って、CosmicBeetleが新たにRansomHubのアフィリエイトとして登録されたことはほぼ間違いないと思われます。

CosmicBeetleが独自に使用しているその他のツールと同じように、ScRansomはDelphiで書かれています。ESETが入手できた最も古い検体は2023年3月末にコンパイルされたものですが、ESETが知る限り、実環境での攻撃は8月以前には始まっていません。ScRansomは現在も開発が続いています。

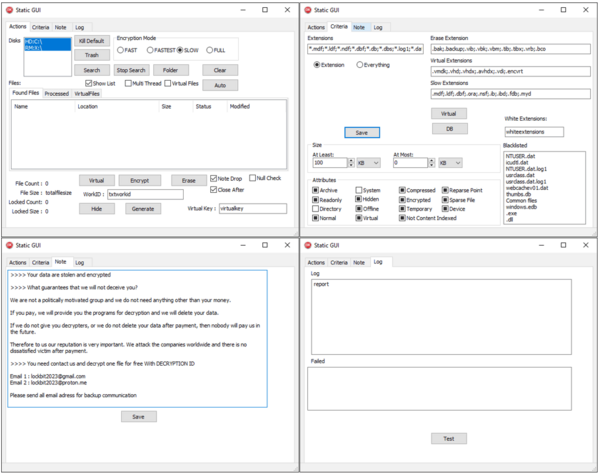

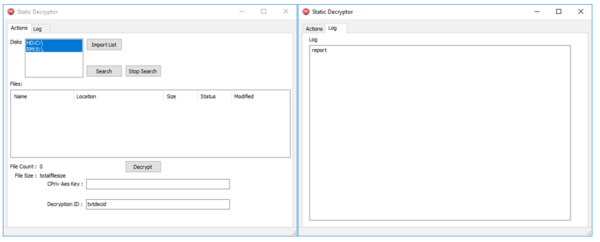

GUIはDelphiアプリケーションで見られる典型的なものですが、ランサムウェアでDelphiが使用されるのはそれほど多くはありません。すべてのScRansomの検体には構造化されたGUIが含まれています。古い検体は通常、この開発者によって「Static」と命名されており、実際に何かを暗号化するにはユーザーの操作が必要となります。これは煩雑に思われるかもしれませんが、挙動分析のサンドボックスでこのような検体を実行しても悪意のあるアクティビティは表示されません。これは、ScRansomがしばらく検出されなかった理由の1つかもしれません。

このような暗号化ツールを起動するには、サイバー攻撃者が被害者の画面にアクセスし、マウスを操作しなければなりません。CosmicBeetleがこの手法を使うのは今回が初めてではありません。ScHackToolも被害者のマシンで実行しなければならず、手動で操作する必要があります。CosmicBeetleがどのようにして手動で操作しているのかは完全に把握できていませんが、使用されている他のツールから推測すると、以前に窃取した認証情報とRDPを使用したVPNアクセスが最も可能性の高いシナリオであると考えられます。

CosmicBeetleはまた、非常に変わった亜種も実験しています。この亜種は「SSH」と命名されています。暗号化のロジックは他の亜種と同じですが、ローカルファイルを暗号化する代わりに、FTP経由でファイルを暗号化します。

新しいビルドでは、コードから正しいボタンをクリックする操作をシミュレーションしているだけですが、自動化を取り入れています。この開発者が「Auto」と名付けたこれらの自動化されたビルドは、通常、シャドウコピーを削除するための小さなツールやスクリプトと一緒にMSIインストーラーにバンドルされています。GUIはデフォルトでは非表示になっています。最新版を図6に示します。

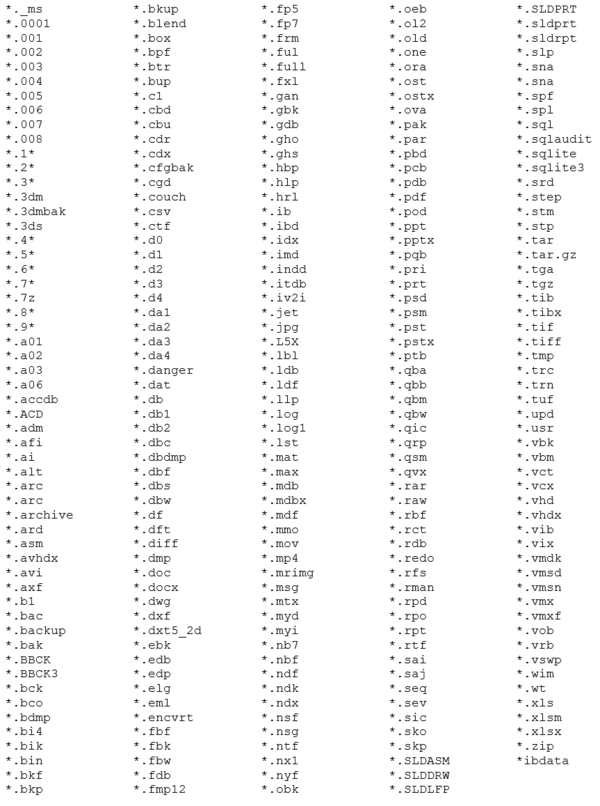

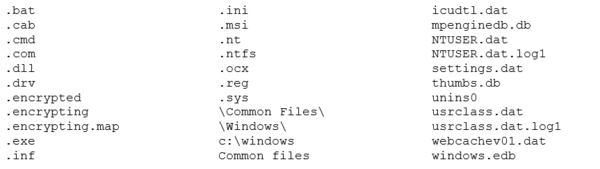

複雑なGUIであり、多くのボタンがありますが、いくつかのボタンはクリックしても何も実行されません。これはCosmicBeetleで多く見られる特徴です。4つのタブがあるGUIは複雑に見えますが、実際の機能は非常に単純です。ScRansomは、ハードコードされた拡張子のリスト(付録A:攻撃対象のファイル拡張子を参照)に基づいて、すべての固定ドライブ、リモートドライブ、およびリムーバブルドライブにあるファイルを暗号化します。このリストは、Extensionsというラベルのテキストボックスで変更できます。

ScRansomは部分暗号化を採用しており、ファイルの一部のみが暗号化されます。以下の5つの暗号化モードがサポートされています。

最初の4つのモードでは、ランサムウェアがファイルのどの部分を暗号化するかを決定する方法だけが異なります。すべてのモードが使用されていないことから、これらのモードの活用方法は開発途上だと考えられます。しかし、最後のERASEモードは重要です。このモードが適用されると、標的ファイルの選択された部分は暗号化されませんが、その内容は固定の値に置き換えられ、これらのファイルは復元できなくなります。ファイルに対して適用するモードは、Actionsタブのラジオボタンか、Criteriaタブの拡張子によって決定されます。Virtual Extensionsラベルが付けられた拡張子リストは、通常のリストと同じですが、別の暗号化機能をトリガーします。White Extensionsは暗号化から除外する拡張子のリストを定義するはずですが、この機能は実装されていません。

暗号化の他に、ScRansomはさまざまなプロセスやサービスを強制的に停止します(「付録B:強制終了されるプロセス」と「付録C:強制終了されるサービス」を参照)。最近、新しいDelphiの検体がScRansomから分割されていました。ESETは、このツールをScKill命名しました。ScKillの唯一の目的はプロセスを強制終了することです。ScRansomはまた、ext.txtファイルから暗号化する拡張子リストをロードしたり、note.txtファイルから身代金メモのコンテンツをロードしたりするなど、デバッグのような機能も取り入れています。

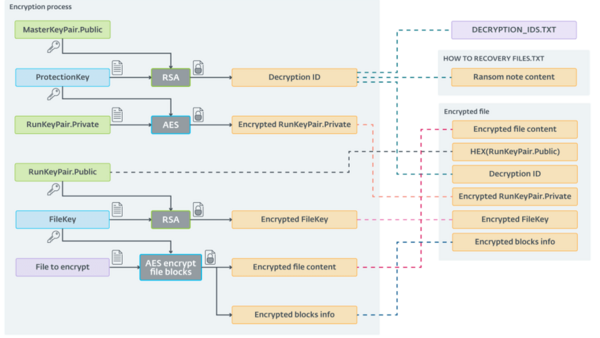

ScRansomの初期の検体は、AES-CTR-128を使用する単純な対称暗号を利用していました。2023年12月以降は、暗号化の仕組みが更新されました。新しい暗号化の仕組みは非常に(そして無駄に)複雑になっています。ScRansomは、実行を開始する時に、ProtectionKeyと呼ばれるAES鍵と、RunKeyPairと呼ばれるRSA-1024鍵ペアを生成します。

この新しいスキームを使用するすべてのScRansom検体には、MasterKeyPairと呼ばれる鍵ペアのハードコードされた公開RSA鍵が含まれています。この公開鍵はRSAによって暗号化され、CosmicBeetleの復号ID(Decryption ID)になります。

ファイルごとに、FileKeyと呼ばれるAES-CTR-128鍵が生成されます。次に、ファイルの一部がFileKeyを使用してAESで暗号化されます。ScRansomは、ファイルの暗号化を終了すると、ファイルの末尾にデータを追加します。

最後に、復号IDはDECRYPTION_IDS.TXTというテキストファイルに保存され、HOW TO RECOVERY FILES.TXTという身代金メモにも書き込まれます。暗号化ツールが実行されるたびに異なる復号IDが生成されます。その後に暗号化ツールが実行されると、復号IDはDECRYPTION_IDS.TXTファイルに追加されますが、身代金メモでは更新されません。

ファイル名(拡張子を含む)はbase64エンコードされ、拡張子.Encryptedが追加されます。全体のプロセスは複雑ですが、図7にこのプロセスをまとめました。

ESETは、最近の暗号化スキームでCosmicBeetleが実装した復号ツールを入手できました。CosmicBeetleは、被害者にMasterKeyPair.Private鍵ではなく、すでに復号されているProtectionKeyを提供します。ProtectionKeyは、CPriv Aes Keyというフィールドに入力する必要があります。さらに、復号ツールは復号IDを要求しますが、秘密鍵が提供されないので使用できません。実際、この復号ツールは、この値を無視します。この復号ツールのGUIを図8に示します。

正しいProtectionKeyが入力されると、復号ツールは正しく動作します。被害者が身代金を支払う場合、ScRansomが実行されたすべてのマシンからすべての復号IDを収集しなければなりません。CosmicBeetleは、次に、すべての復号IDに対して異なるProtectionKeyを提供する必要があります。被害者はその後、暗号化されたすべてのマシンで復号ツールを手動で実行し、正しいProtectionKeyを入力(またはすべての鍵を試行)して、 Decryptボタンをクリックし、復号プロセスが終了するのを待たなければなりません。

さらに、被害を受けた1社が調査に協力してくれたことで、いくつかのマシンではScRansomが複数回実行されているため、さらに多くの復号IDが生成されていることが分かりました。この被害者は31個の異なる復号IDを収集し、CosmicBeetleから31個のProtectionKeysを要求しました。それでも、すべてのファイルを完全に復元することはできませんでした。暗号化されたファイルが改ざんされていないと仮定すると、これは一部の復号IDが欠落している、CosmicBeetleが必要なすべてのProtectionKeysを提供していない、またはScRansomが暗号化モードERASEを使用して一部のファイルを永久に破壊したためである可能性があります。スキルの低いランサムウェア攻撃者では、このような復号のアプローチがよく見られます。

熟練したランサムウェアグループは、正しく復号できる確率を高めるために、復号プロセスをできるだけ簡潔にしています。これによってグループの評判を高め、被害者が身代金を支払う可能性を高めています。流出したLockBit Blackビルダーのケースのように、一般的には、復号ツールは暗号化ツールとともに構築されます。被害者に配信されるときには、鍵はすでにバイナリに含まれているため、ユーザーが追加で作業する必要はありません。さらに、暗号化されたファイルが被害者のネットワークのどこにあろうと、1つの鍵で暗号化されたすべてのファイルを復号できるようになっています。

このブログでは、過去1年間のCosmicBeetleの活動を分析した結果を共有しました。このサイバー攻撃グループは、ScarabからScRansomと呼ばれる新しい独自のツールに切り替えて、今もランサムウェアを展開しています。おそらく、ゼロから独自のランサムウェアを作成するハードルが高いため、CosmicBeetleは、使用するランサムウェアの問題を覆い隠し、被害者が身代金を支払う可能性を高めるために、LockBitの評判を利用して利益を得ようとしています。

また、CosmicBeetleが流出したLockBitビルダーを使用して構築した検体を展開していることをESETは特定していますが、これはほんの短期間であり、その後ScRansomに切り替わっています。このサイバー攻撃者は、ScRansomを継続的に開発しており、暗号化のロジックを変更したり、機能を追加したりしています。

ESETは最近、ScRansomとRansomHubのペイロードが同じマシンにわずか1週間間隔で展開されるのを確認しました。このような方法でのRansomHubの実行方法は、ESETのテレメトリで確認される一般的なRansomHubのケースと比べると、非常に珍しいものです。RansomHubは一般にリークされていないため、CosmicBeetleはRansomHubのアフィリエイトとして最近活動を開始した可能性があると考えられます。

ScRansomは現在も開発が続けられており、警戒が必要です。暗号化と復号のプロセスが複雑すぎるため、エラーが発生しやすく、すべてのファイルを復元できるかどうかは不確実になっています。復号できるかどうかは、復号ツールが適切に動作し、CosmicBeetleが必要な鍵をすべて提供するかどうかにかかっています。すべての鍵が提供その場合でも、一部のファイルはこのサイバー攻撃者によって永久に破壊されている場合があります。最善のシナリオであっても、復号のプロセスは複雑であり作業には長い時間がかかります。

| SHA-1 | ファイル名 | 検出 | 説明 |

|---|---|---|---|

| 4497406D6EE7E2EF561C949AC88BB973BDBD214B | auto.exe | Win32/Filecoder.Spacecolon.A | ScRansomのAuto亜種。 |

| 3C32031696DB109D5FA1A09AF035038BFE1EBE30 | Project1.exe | Win32/Filecoder.Spacecolon.B | ScRansomのAuto亜種。 |

| 26D9F3B92C10E248B7DD7BE2CB59B87A7A011AF7 | New.exe | Win32/Filecoder.Spacecolon.A | ScRansomのStatic亜種。 |

| 1CE78474088C14AFB8495F7ABB22C31B397B57C7 | Project1.exe | Win32/Filecoder.Spacecolon.B | ScRansomの自動暗号化ツールの亜種、トルコ語で書かれた身代金メモ。 |

| 1B635CB0A4549106D8B4CD4EDAFF384B1E4177F6 | Project1.exe | Win32/Filecoder.Spacecolon.A | ScRansomの静的なSSH暗号化ツールの亜種。 |

| DAE100AFC12F3DE211BFF9607DD53E5E377630C5 | Project1.exe | Win32/Filecoder.Spacecolon.A | ScRansom復号ツールの亜種(最も古いバージョン) |

| 705280A2DCC311B75AF1619B4BA29E3622ED53B6 | Rarlab_sib.msi | Win32/Filecoder.Spacecolon.A Win32/Filecoder.Spacecolon.B BAT/DelShad.E BAT/Agent.OPN | ScRansom、ScKill、サービスを停止するBATスクリプト、シャドウコピーを削除するBATスクリプトが埋め込まれたMSIファイル。 |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 66.29.141[.]245 | www.lockbitblog[.]info | Namecheap, Inc. | 2023-11-04 | 偽のLockBiリークサイト。 |

この表は、MITRE ATT&CKフレームワークのバージョン15を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| 偵察 | T1595.002 | アクティブスキャン:脆弱性スキャン | CosmicBeetleは、標的をスキャンし、攻撃可能な脆弱性のリストを作成します。 |

| T1590.005 | 標的ユーザーのネットワーク情報を収集します。IPアドレス | CosmicBeetleは、攻撃が可能な脆弱性があるIPアドレスをインターネットでスキャンします。 | |

| リソース開発 | T1583.001 | インフラストラクチャの取得:ドメイン | CosmicBeetleは、独自のリークサイトドメインを登録しています。 |

| T1587.001 | 能力の開発マルウェア | CosmicBeetleは、独自のツールセットであるSpacecolonを開発しています。 | |

| T1588.002 | 機能の取得:ツール | CosmicBeetleは、多様なサードパーティのツールやスクリプトを利用しています。 | |

| T1588.005 | 機能の取得:エクスプロイト | CosmicBeetleは、既知のエクスプロイトの公開されているPoCを利用しています。 | |

| T1588.001 | 機能の取得:マルウェア | CosmicBeetleは、RansomHubから入手したランサムウェアと、流出したLockBit 3.0ビルダーから作成したランサムウェアを使用している可能性があります。 | |

| 初期アクセス | T1190 | インターネットに接続するアプリケーションの攻撃 | CosmicBeetleは、FortiOS SSL-VPNやその他のインターネットに接続するアプリケーションの脆弱性を攻撃して初期アクセスを獲得します。 |

| 実行 | T1204 | ユーザーによる実行 | CosmicBeetleのいくつかのツールを実行するためには、ユーザーによる操作が必要となります。これは通常、サイバー攻撃者によってRDP経由で実行されています。 |

| T1059.003 | コマンドおよびスクリプトインタプリタ:Windowsコマンドシェル | CosmicBeetleは、さまざまなBATスクリプトやコマンドを実行します。 | |

| T1059.001 | コマンドおよびスクリプトインタプリタ:PowerShell | CosmicBeetleは、さまざまなPowerShellスクリプトやコマンドを実行します。 | |

| 常駐化 | T1136.001 | アカウントの作成:ローカルアカウント | CosmicBeetleは、攻撃者が使用する管理者アカウントを作成することが多くあります。 |

| 防衛機能の回避 | T1078 | 有効なアカウント | CosmicBeetleは、認証情報を取得し、有効なアカウントを悪用します。 |

| T1140 | ファイルや情報の難読化解除と復号化 | ScRansomの検体は、公開RSA鍵を暗号化して保護します。 | |

| 認証情報へのアクセス | T1110.001 | ブルートフォース:パスワードの推測 | CosmicBeetleは、RDPとSMBのブルートフォース攻撃を実行します。 |

| T1212 | 認証情報にアクセスするためのエクスプロイト | CosmicBeetleは、既知の脆弱性を攻撃して認証情報を取得します。 | |

| 影響 | T1485 | データの破壊 | CosmicBeetleは、暗号化されたいくつかのファイルを復元できないようにします。 |

| T1486 | データの暗号化により影響を与える | CosmicBeetleは、侵害したマシンにある機密ファイルを暗号化します。 |

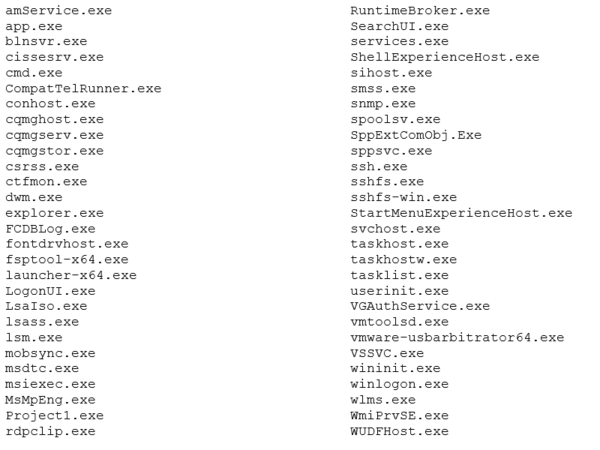

この構成はすべてのScRansomの検体にハードコードされており、頻繁に変更されています。以下のセクションには、このブログを掲載した時点での最新の構成を示します。

以下のリストには、重要な2つのファイル名があります。Project1.exeは、多くのScRansomの亜種を参照し、app.exeは古いScHackToolビルドで使用されるファイル名です。