レポートサマリー

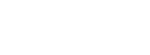

- ディープフェイク動画や企業ブランドを悪用した巧妙な詐欺の増加:

生成AIと著名人を利用した動画広告や正規の企業やニュースメディアのコピーなど、攻撃者は各国ごとにコンテンツを高度にローカライズし、継続的に更新しています。ESETのテレメトリによると、2024年上半期から下半期にかけて「HTML/Nomaniトロイの木馬」が355%以上増加し、被害者に金銭的な損失や情報漏えい等の深刻な被害をもたらしています。 - 宿泊予約サイトを模倣した厄介な詐欺が登場:

Booking.comやAirbnb等の人気オンラインプラットフォームの決算ゲートウェイを装ったフィッシングページにユーザーを誘導し、支払いカード情報を窃取する詐欺が世界中に広がっています。正規の予約サイトのアカウントを乗っ取り、最近予約をしてまだ支払いをしていない、あるいは最近支払ったユーザーを標的に選定し、実際の予約と一致した情報を提示するため、見破ることが非常に困難です。 - モバイルデバイスを狙った攻撃拡大の兆し:

モバイルデバイスを標的にした新たな攻撃手法が確認されています。ウェブページの内容をホーム画面に設置して動作させるProgressive Web App (PWA)やWebAPKを悪用するバンキングアプリが出回っています。PWAやWebAPKは汎用性が高いため、これらを利用したより高度で多様なフィッシングキャンペーンが今後発生することが予想されます。

2024年下半期もサイバー犯罪者は防御側との終わりのない戦いを続ける中で、セキュリティの抜け穴や攻撃対象を拡大する革新的な方法を見つけています。新たな攻撃手法やソーシャルエンジニアリングの方法が登場し、ESETのテレメトリ(監視データ)でも新たな脅威が急増した一方で、いくつかの解体作戦(テイクダウン)が実施されたことで、サイバー犯罪のこれまでの順位も大きく変動しました。

情報窃取型マルウェアは、順位が大きく変動したカテゴリの1つであり、その要因は、長期にわたって圧倒的な支配を続けてきたAgent Teslaマルウェアが、さまざまな機密データを窃取するために設計されたFormbookマルウェアに首位の座を奪われたためです。Formbookは、発見から10年近くが経過したにもかかわらず、MaaS(サービスとしてのマルウェア)モデルの採用と継続的な開発により、多くのさまざまな犯罪者に利用され続けています。

これまでランサムウェア市場を寡占してきたLockBitが解体されたことで、ランサムウェアの状況が変動し、他のランサムウェアがその空白を埋めることになりました。RansomHubは、2024年上半期に初めて発見されたRaaS(サービスとしてのランサムウェア)ですが、2024年下半期末までに数百件の被害が発生しており、新たにトップの座を確かなものにしました。

詳細はESET脅威レポート2024年下半期版レポートをご覧ください。

また、日本国内での脅威動向については、ESETの販売代理店であるキヤノンITソリューションズ株式会社のサイバーセキュリティラボより、以下見解をいただいております。こちらもご参考ください。

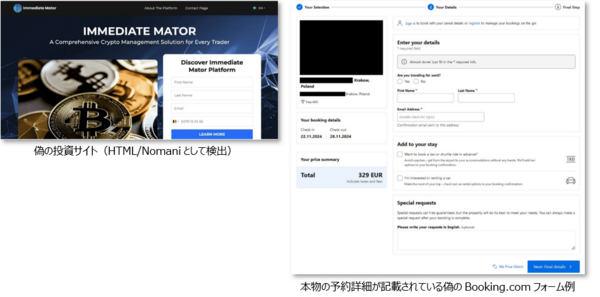

フィッシングサイトの検出数が急増

2024年下半期にはフィッシングサイトの検出が急増しました。日本国内における2024年下半期(2024年6月~11月)の検出数は2024年上半期(2023年12月~2024年5月)と比較して105%増加しています。

近年のフィッシングサイト(フィッシングメール)は量が増加しているだけではなく、質的にも向上(手口が巧妙化)しています。ここでは、2024年11月末に観測した例をご紹介します。

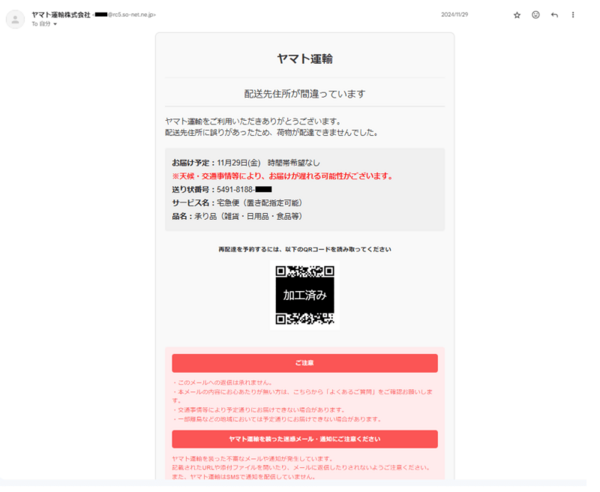

従来のフィッシングメールはメール中にURLが記載されているものが主流でしたが、今回観測したフィッシングメールにはQRコードが掲載されています。そのため、メールを見ただけではリンク先に関する情報はわかりません。

QRコードをスマートフォンなどのQRリーダーで読み取ると、以下のURLに誘導されます。

https://translate.google.com/translate?sl=auto&tl=ja&hl=ja&u=https://<省略>.workers.dev/&client=webapp

ここで攻撃者はもう1つの工夫をしています。このURLは一見するとGoogleのドメインですが、アクセスするとURLの後半部分のドメイン(<省略>.workers.dev)に転送されます。このGoogle翻訳のURLの仕組みを悪用した手口は、2022年8月頃から観測されています。

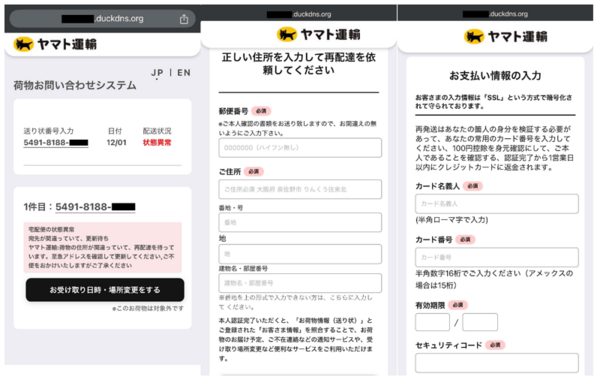

その後、さらに以下のURLに転送されます。

https://<省略>.duckdns[.]org/static/js/one.html?forwardUrl=https%3A%2F%2Fmember.kms.kuronekoyamato.co.jp%2Fmember%3Fid%3Dkojintop

誘導に従って画面遷移すると、郵便番号・住所・クレジットカード情報を要求されます。 入力した情報は攻撃者のもとにわたり、その後悪用されることが考えられます。

さらに、今回のフィッシングサイトに記載されていた送り状番号は正規の荷物確認システムで使用可能な番号です。攻撃者が何らかの手法で本物の送り状番号を取得したのか、それともチェックデジットを計算して架空の送り状番号を生成したのかは定かではありませんが、これによってフィッシングサイトの信憑性を高め、受信者を騙しやすくするねらいがあると考えられます。

ESET製品はフィッシングサイトを検出し、アクセスを回避するようユーザーに促します。

以上のように、2024年下半期にはフィッシングサイトを多数検出しました。フィッシングサイトに誘導するメールやSMSには十分に注意してください。フィッシング詐欺の被害に遭わないために、以下の対策を推奨します。

・Webサービスにログインする際はメールや SMS 内のリンクではなく、スマートフォンの公式アプリやWebブラウザーのブックマークからアクセスする

・利用しているサービスや各種機関のWebサイトから注意喚起の情報を収集する

・フィッシングの可能性があるメールやSMSを開かない

・フィッシングの可能性があるメールの添付ファイルを開かない

・フィッシングの可能性があるサイトにアカウント情報やクレジットカード情報などを入力しない