ESET脅威レポート2024年上半期版 レポートサマリー

- 最新のESET脅威レポートは、2023年12月から2024年5月までのESETのテレメトリおよび専門家の視点から見た脅威の動向と注目点をまとめたレポートです。

- ディープフェイク動画作成のため顔認証データを窃取する新たなモバイルマルウェアを確認:

インターネット・モバイルバンキングを狙う新しいモバイルマルウェアGoldPickaxe(ゴールドピックアックス)を確認しました。GoldPickaxeは、顔認証データを窃取する目的で作られたマルウェアです。窃取した顔認証データを用いてディープフェイク動画を作成し、金融取引の認証を突破します。これまでは個人のスマホを自ら所持していることを前提に、事前保存済みの顔認証データを用いて本人確認を行いセキュリティを担保してきましたが、GoldPickaxeのような新しいマルウェアの登場は、今後それだけでは不十分であることを示唆しています。 - 情報窃取型マルウェアRedLine Stealerの検出数が急上昇:

侵害したコンピューターやOSから情報を窃取するマルウェアRedLine Stealer(レッドラインスティーラー)が、クラッキングされたゲームや不正ツール、生成AIアシスタントの悪用などでユーザーの認証情報を狙っています。RedLine Stealerの検出数は、スペイン、日本、ドイツで実施されたキャンペーンにより急増し、2023年下半期から31%増加しています。 - 世界的なテイクダウン後、LockBitグループの活動が停滞するもキャンペーンを確認:

日本の法執行機関も連携し2024年2月に実施された世界的な解体作戦「クロノス作戦」後、LockBit(ロックビット)グループの活動が停滞しています。2024年上半期(2023年12月~2024年5月)にLockBitキャンペーンを2回観測しましたが、両キャンペーンはLockBit以外のグループが、2022年9月にリークしたLockBitビルダーを使用し実行したことが明らかになりました。

ESETのテレメトリおよびESETの脅威検知・調査専門家の視点から見た脅威の傾向と注目点をまとめた、2024年上半期(2023年12月~2024年5月)のESET脅威レポートを公開しました。

ESETの脅威検出部門ディレクターであるJiří Kropáčは次のように述べています。「GoldPickaxeには、Android版とiOS版の両方が存在し、ローカライズされた不正アプリを通じて東南アジアのユーザーを標的にしています。ESETがこのマルウェアファミリーを調査したところ、GoldDiggerPlus(ゴールドディガープラス)と呼ばれるGoldPickaxeの古いAndroidバージョンを発見しました。GoldDiggerPlusは、ラテンアメリカや南アフリカのユーザーを標的に活動範囲を広げていることが明らかになりました。」

本レポートでは、上記サマリーのほかに、生成AIアシスタントを装うマルウェアやWordPressプラグインの脆弱性を悪用することで広く知られているBalada Injector(バラダインジェクター)グループの最新の活動状況などを紹介しています。ESETの最新の脅威レポートは、2024年上半期(2023年12月~2024年5月)までの情報をまとめています。

また、日本国内での脅威動向については、ESETの販売代理店である、キヤノンITソリューションズ株式会社のサイバーセキュリティラボより、以下見解をいただいております。こちらもご参考ください。

backdoorマルウェア WebshellとRescomが急増

2024年上半期はbackdoorに分類される脅威の検出数が増加しました。その中でも、特にPHP/WebshellとWin32/Rescomsの検出数が多かったことが確認できました。そこで今回はWebshellとRescomsの脅威について紹介します。

2024年上半期の各月で最も検出数の多かったbackdoorマルウェア

| 対象月 | 最も検出数の多かったbackdoorマルウェア |

|---|---|

| 2023年12月 | PHP/Webshell |

| 2024年1月 | PHP/Webshell |

| 2024年2月 | Win32/Rescoms |

| 2024年3月 | Win32/Rescoms |

| 2024年4月 | Win32/Rescoms |

| 2024年5月 | PHP/Webshell |

Webshell

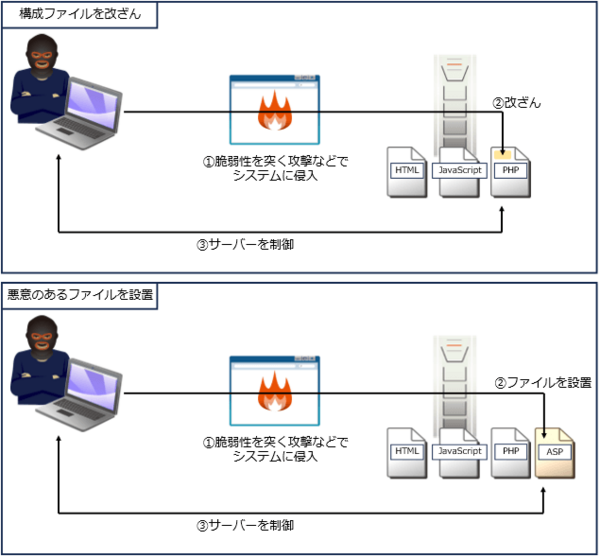

Webshellとは、攻撃者が対象のシステムとの接続を維持するために使用するプログラムです。攻撃者はWebアプリケーションに存在する脆弱性の悪用や事前に窃取した認証情報の使用といった方法でシステムに侵入した後、システムを構成するファイルを改ざんする、あるいは攻撃者が用意したスクリプトファイルを配置するなどの方法で対象のサーバーとの接続を確立させます。

攻撃者はWebshellを介すことで、以下に示す活動が可能となります。

- システムに保存された情報を窃取する

- システムに存在するデータを消去する

- システムを踏み台にしてDDoS攻撃を実行する

- システムを踏み台にしてスパムメールを配信する

- 組織のネットワーク上にある別のシステムに横展開する

- システムに追加のマルウェアをダウンロードする

Webshellはその存在に気づきにくいため、サーバーに設置されると被害が長期間に及ぶ場合があります。よって被害を軽減するためには、感染を防ぐ対策に加えて、感染したことを素早く発見するための対策が有効となります。以下に示す対策を参考に、組織が運用するWebアプリケーションのセキュリティを見直してみてください。

感染を防ぐための対策

- Webアプリケーションをアップデートして最新の状態に保つ

- 不要なサービスやプラグインなどを削除する

- Webアプリケーションの権限を必要最小限に設定する

- Webアプリケーションへのログインに多要素認証を導入する

- UTMやWAFなどを活用してシステムまでのネットワーク経路をセキュアにする

早急に検出するための対策

- セキュリティ製品でシステムを定期的にスキャンする

- セキュリティ製品の定義ファイルを常に更新する

- 不審な通信が発生していないか監視する

- 不審なログインやファイルの作成がされていないかシステムのログを監視する

- ファイルの整合性を監視する

Rescoms

Rescoms(別名:Remcos)はリモートアクセスツール(RAT)の機能を有するマルウェアです。公式サイトから購入することができ、本来はコンピューターを遠隔から制御するためのプログラムとして開発されたツールです。しかし攻撃者に悪用されていることから、多くのセキュリティ製品ではマルウェアとして判定されます。

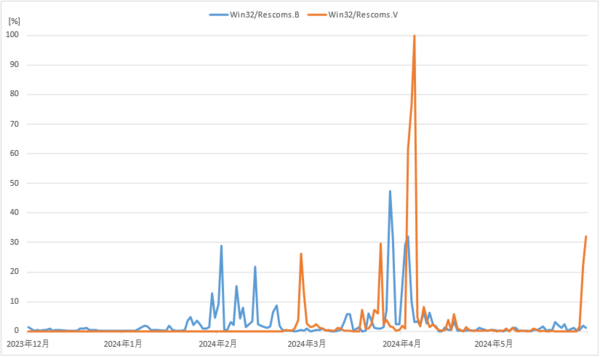

2024年上半期の日本国内において、RescomsはWin32/Rescoms.BとWin32/Rescoms.Vの2つの亜種による活動を観測しました。どちらも3月中旬から4月中旬にかけてピークを含む検出数の増加が見られました。よってこの期間にRescomsを悪用したキャンペーンが活発に行われたことが推測されます。

Rescomsに関する最近の動向として、ESETのリサーチャーはAceCryptorと呼ばれるクリプターによって暗号化されたRescomsの大規模なスパムキャンペーンを、2023年の下半期にヨーロッパを中心として観測したと報告[1]しました。AceCryptor はCaaS(Cryptor as a Service)として提供されていると考えられています。その報告の中で、AceCryptorを使用したRescomsが観測されたのは、2023年下半期が世界で初めてであるとも言及しています。

攻撃者は主にセキュリティ製品からの検出を回避する目的で、クリプターを使ってマルウェアを暗号化することがあります。しかしセキュリティ製品のアップデートに併せて検出を回避するようクリプターを改良し続けることは、技術およびコストの側面で攻撃者にとって大きなハードルがあります。よって攻撃者の視点から考えると、クリプターを自前で開発する代わりにCaaSを利用することで、よりサイバー攻撃に専念できるというメリットがあります。このような背景から、CaaSを利用して暗号化されたマルウェアは今後も増加する可能性が高いと考えられます。

Rescomsを含むAceCryptorで暗号化されたマルウェアの被害を回避する対策として、エンドポイントのセキュリティ製品をアップデートして常に最新の状態に保つことが重要です。また不審なメールの添付ファイルを実行しないといった、従業員のセキュリティリテラシーを高めることも効果的です。

[1] WeLiveSecurity | Rescoms rides waves of AceCryptor spam

www.welivesecurity.com/en/eset-research/rescoms-rides-waves-acecryptor-spam/